# Başlangıç

# Komponentler

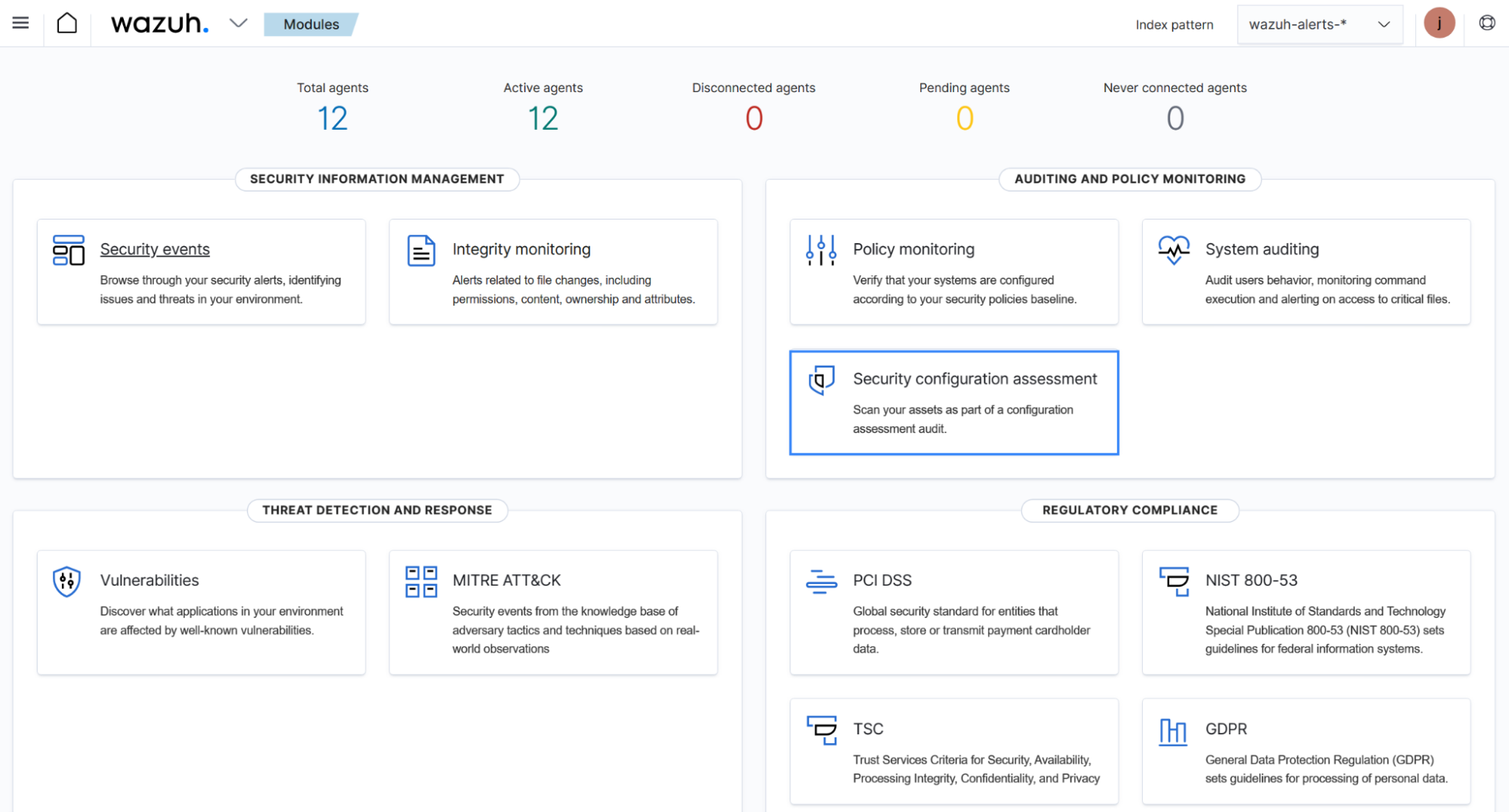

Wazuh platformu, bulutunuzu, konteynerinizi ve sunucu iş yüklerinizi korumak için XDR ve SIEM özellikleri sağlar. Bunlara günlük veri analizi, saldırı ve kötü amaçlı yazılım tespiti, dosya bütünlüğü izleme, yapılandırma değerlendirmesi, güvenlik açığı tespiti ve düzenleyici uyumluluk desteği dahildir.

Wazuh çözümü, izlenen uç noktalara ve üç merkezi bileşene (Wazuh sunucusu, Wazuh dizinleyicisi ve Wazuh panosu) dağıtılan Wazuh aracısına dayanmaktadır.

• Wazuh dizinleyicisi, son derece ölçeklenebilir, tam metin arama ve analiz motorudur. Bu merkezi bileşen, Wazuh sunucusu tarafından oluşturulan uyarıları dizinler ve depolar.

• Wazuh sunucusu, ajanlardan alınan verileri analiz eder. Bunu kod çözücüler ve kurallar aracılığıyla işler ve bilinen tehlike göstergelerini (IOC'ler) aramak için tehdit istihbaratını kullanır. Tek bir sunucu, yüzlerce veya binlerce ajandan gelen verileri analiz edebilir ve bir küme olarak kurulduğunda yatay olarak ölçeklenebilir. Bu merkezi bileşen ayrıca ajanları yönetmek, gerektiğinde bunları uzaktan yapılandırmak ve yükseltmek için kullanılır.

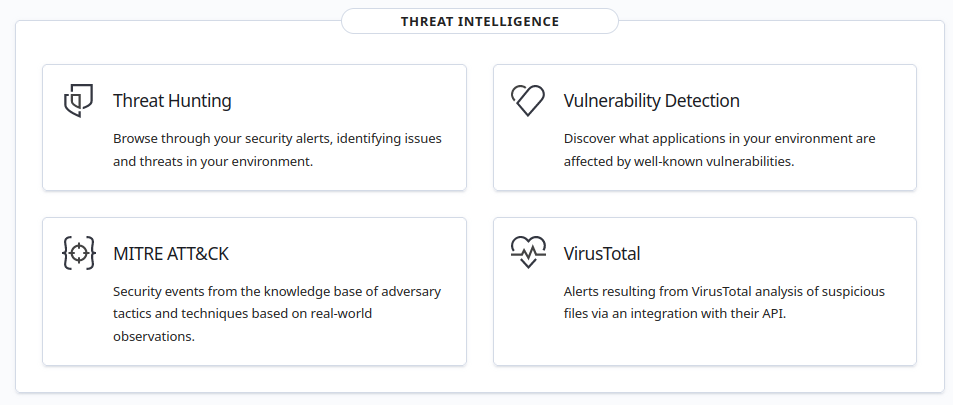

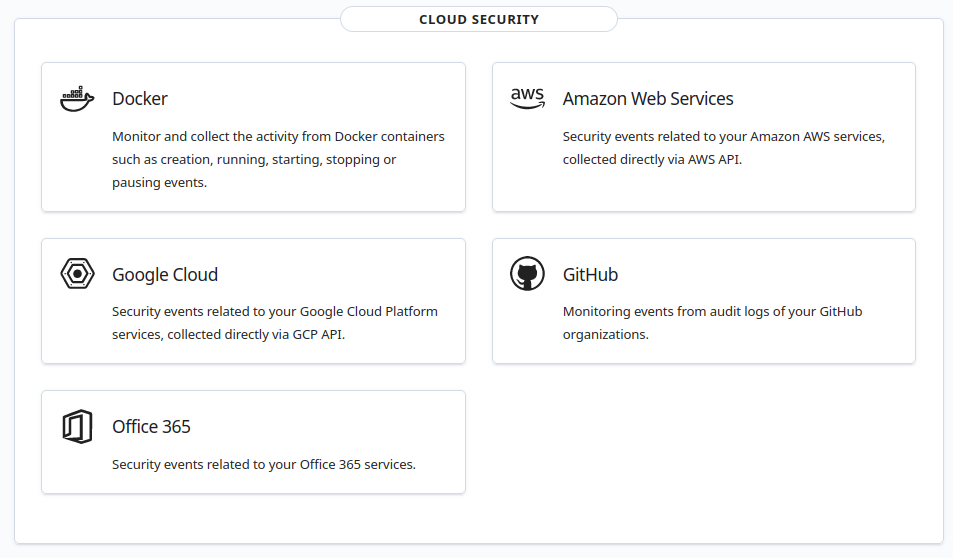

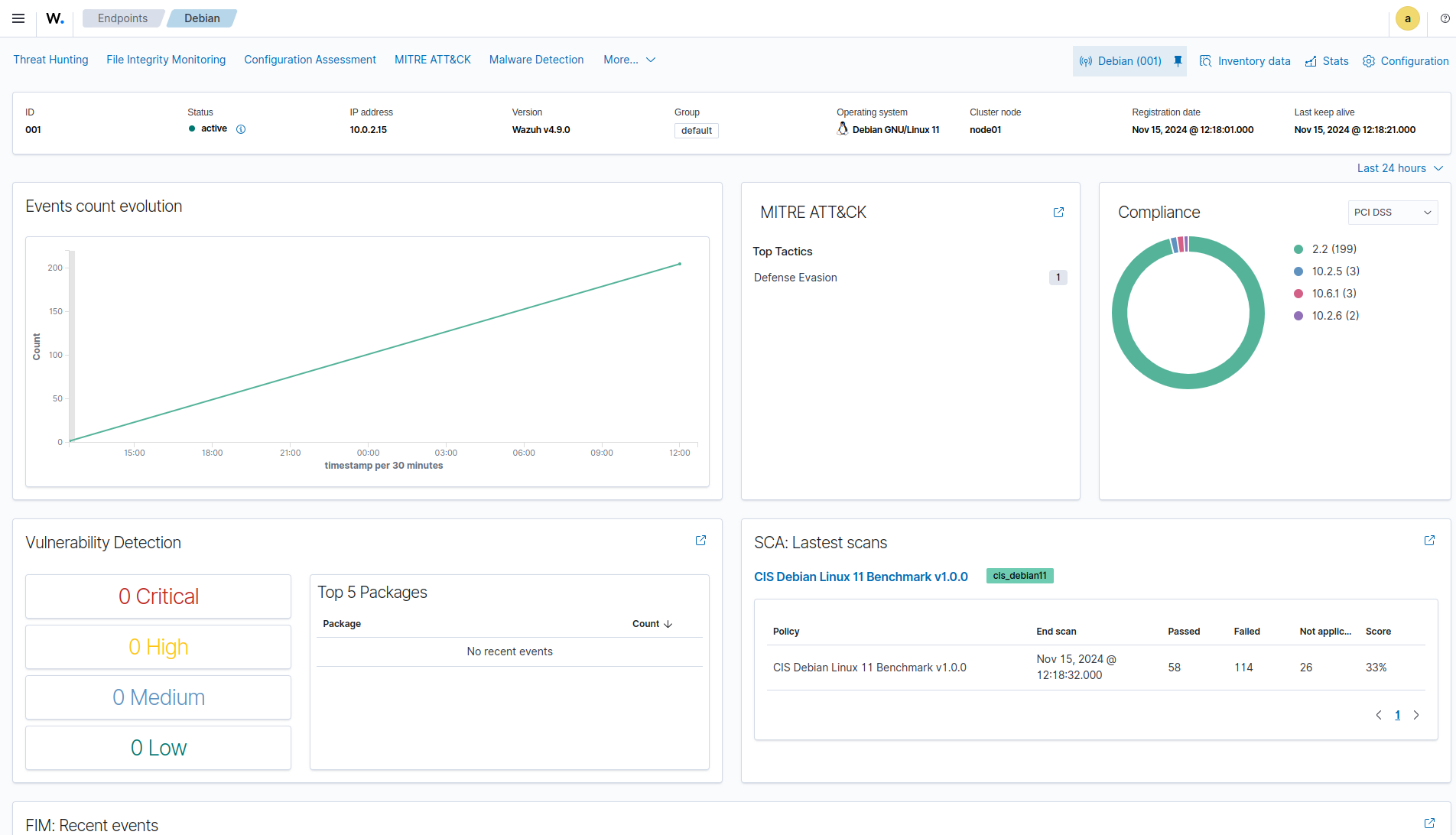

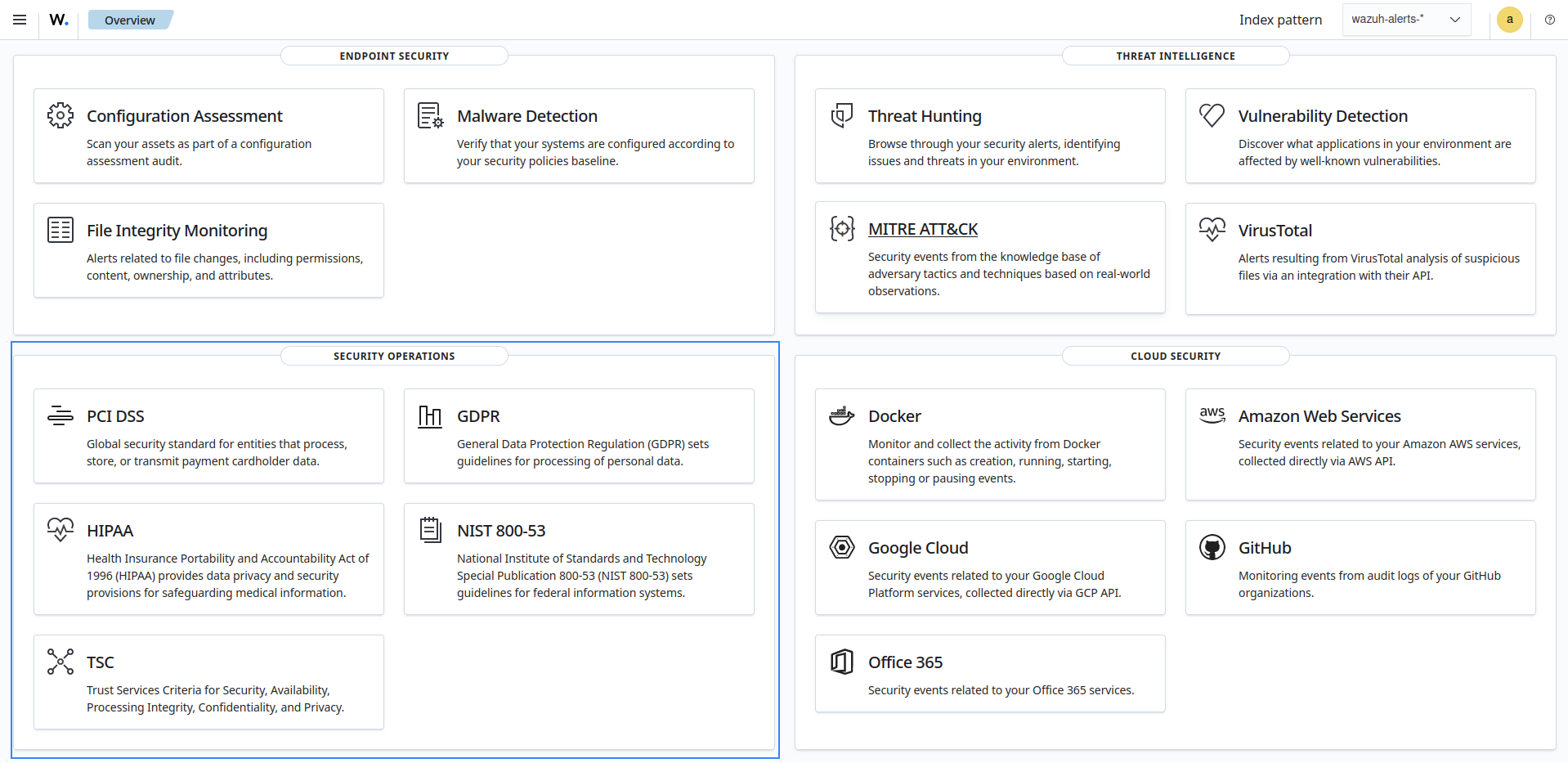

• Wazuh panosu , veri görselleştirme ve analizi için web kullanıcı arayüzüdür. Tehdit avcılığı, düzenleyici uyumluluk (örneğin, PCI DSS, GDPR, CIS, HIPAA, NIST 800-53), tespit edilen güvenlik açığı uygulamaları, dosya bütünlüğü izleme verileri, yapılandırma değerlendirme sonuçları, bulut altyapısı izleme olayları ve diğerleri için kullanıma hazır panolar içerir. Ayrıca Wazuh yapılandırmasını yönetmek ve durumunu izlemek için kullanılır.

• Wazuh ajanları dizüstü bilgisayarlar, masaüstü bilgisayarlar, sunucular, bulut örnekleri veya sanal makineler gibi uç noktalara yüklenir. Tehdit önleme, algılama ve yanıtlama yetenekleri sağlarlar. Linux, Windows, macOS, Solaris, AIX ve HP-UX gibi işletim sistemlerinde çalışırlar.

Wazuh platformu, aracı tabanlı izleme yeteneklerine ek olarak, güvenlik duvarları, anahtarlar, yönlendiriciler veya ağ IDS'leri gibi aracı olmayan cihazları da izleyebilir. Örneğin, bir sistem günlük verisi Syslog aracılığıyla toplanabilir ve yapılandırması, verilerinin periyodik olarak incelenmesi, SSH veya bir API aracılığıyla izlenebilir.

# Wazuh Indexer

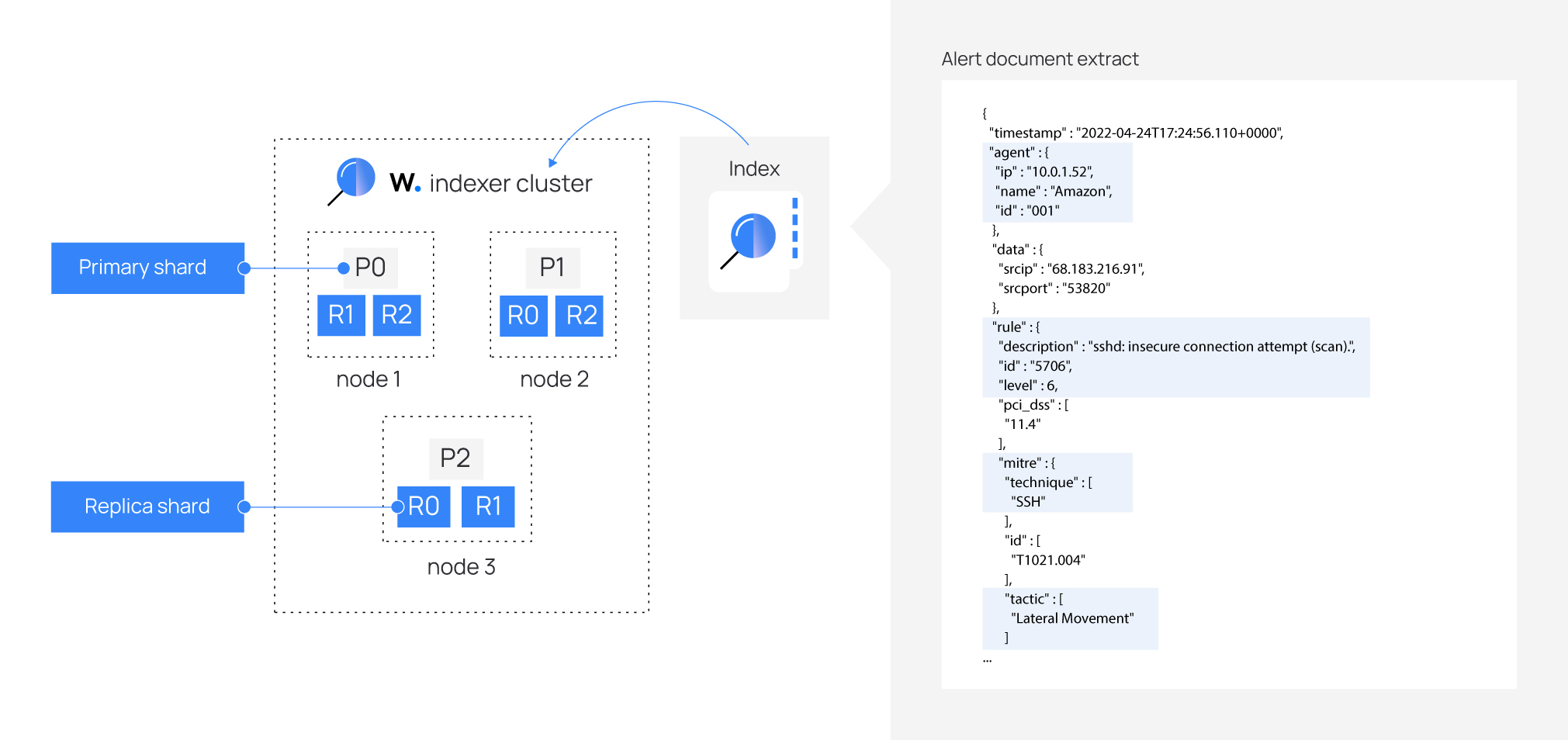

Wazuh dizinleyicisi, son derece ölçeklenebilir, tam metin arama ve analiz motorudur. Bu Wazuh merkezi bileşeni, Wazuh sunucusu tarafından oluşturulan uyarıları dizinler ve depolar ve neredeyse gerçek zamanlı veri arama ve analiz yetenekleri sağlar. Wazuh dizinleyicisi, ölçeklenebilirlik ve yüksek kullanılabilirlik sağlayan tek düğümlü veya çok düğümlü bir küme olarak yapılandırılabilir.

Wazuh dizinleyicisi verileri JSON belgeleri olarak depolar. Her belge, bir dizi anahtar, alan adı veya özelliği, dizeler, sayılar, boole değerleri, tarihler, değer dizileri, coğrafi konumlar veya diğer veri türleri olabilen karşılık gelen değerleriyle ilişkilendirir.

Bir dizin, birbirleriyle ilişkili belgelerin bir koleksiyonudur. Wazuh dizinleyicisinde depolanan belgeler, parçalar olarak bilinen farklı kapsayıcılara dağıtılır. Belgeleri birden fazla parçaya ve bu parçaları birden fazla düğüme dağıtarak, Wazuh dizinleyici yedekliliği sağlayabilir. Bu, sisteminizi donanım arızalarına karşı korur ve düğümler bir kümeye eklendikçe sorgu kapasitesini artırır.

Wazuh farklı olay türlerini depolamak için dört farklı endeks kullanır:

| Dizin

| Tanım

|

|---|

| **wazuh** ‑ **uyarılar**

| [Wazuh sunucusu](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-server) tarafından oluşturulan uyarıları depolar . Bunlar, bir olay yeterince yüksek önceliğe sahip bir kuralı tetiklediğinde her seferinde oluşturulur (bu eşik yapılandırılabilir).

|

| **wazuh** ‑ **arşivler**

| [Wazuh sunucusu](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-server) tarafından alınan tüm olayları (arşiv verileri) , bir kuralı tetikleyip tetiklemediğine bakılmaksızın depolar.

|

| **wazuh** ‑ **izleme**

| [Wazuh aracı](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-agent) durumuyla ilgili verileri zaman içinde depolar. Web arayüzü tarafından bireysel aracıların ne zaman olduğunu veya olduğunu göstermek için kullanılır `Active`, `Disconnected`, veya .`Never connected`

|

| **wazuh** ‑ **istatistikler**

| [Wazuh sunucu](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-server) performansıyla ilgili verileri depolar . Web arayüzü tarafından performans istatistiklerini temsil etmek için kullanılır.

|

#### Örnek Sorgu

Wazuh dizinleyici kümesiyle etkileşime girebilirsiniz, bu da çok fazla esneklik sunar. Aramalar yapabilir, belgeler ekleyebilir veya silebilir, dizinleri değiştirebilir ve daha fazlasını yapabilirsiniz.

İşte SSH tekniğini kullanarak son yanal hareket uyarısını döndüren Wazuh indeksleyicisine bir sorgu örneği:

```

GET /wazuh-alerts-4.x-*/_search

{

"query": {

"bool": {

"must": [

{"term": { "rule.mitre.tactic": "Lateral Movement" } },

{"term": { "rule.mitre.technique": "SSH" } }

]

}

},

"sort": [

{ "timestamp": { "order": "desc" } }

],

"size": 1

}

```

Aşağıda, dizinlenmiş uyarı belgesinin bir parçası olan sorgu sonucunun bir özeti yer almaktadır:

```

{

"timestamp" : "2022-04-24T17:24:56.110+0000",

"agent" : {

"ip" : "10.0.1.52",

"name" : "Amazon",

"id" : "001"

},

"data" : {

"srcip" : "68.183.216.91",

"srcport" : "53820"

},

"rule" : {

"description" : "sshd: insecure connection attempt (scan).",

"id" : "5706",

"level" : 6,

"pci_dss" : ["11.4"],

"mitre" : {

"technique" : [

"SSH"

],

"id" : ["T1021.004"],

"tactic" : [

"Lateral Movement"

]

}

},

"full_log" : "Apr 24 17:24:55 ip-10-0-1-52 sshd[32179]: Did not receive identification string from 68.183.216.91 port 53820",

"location" : "/var/log/secure",

"predecoder" : {

"hostname" : "ip-10-0-1-52",

"program_name" : "sshd",

"timestamp" : "Apr 24 17:24:55"

},

"decoder" : {

"parent" : "sshd",

"name" : "sshd"

},

"GeoLocation" : {

"city_name" : "Frankfurt am Main",

"country_name" : "Germany",

"region_name" : "Hesse"

}

}

```

Wazuh dizinleyicisi, neredeyse gerçek zamanlı bir arama platformu olduğu için güvenlik analitiği ve altyapı izleme gibi zamana duyarlı kullanım durumları için oldukça uygundur. Bir belgenin dizine eklenmesinden aranabilir hale gelmesine kadar geçen gecikme süresi çok kısadır, genellikle bir saniyedir.

Wazuh indeksleyicisinin hızı, ölçeklenebilirliği ve dayanıklılığının yanı sıra, veri toplama, uyarı, anormallik tespiti ve indeks yaşam döngüsü yönetimi gibi verileri depolamayı ve aramayı daha da verimli hale getiren çeşitli yerleşik özellikleri vardır.

# Wazuh Server

Wazuh sunucu bileşeni, [ajanlardan](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-agent)[ ](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-agent)alınan verileri analiz ederek tehditler veya anormallikler algılandığında uyarıları tetikler. Ayrıca, ajan yapılandırmasını uzaktan yönetmek ve durumlarını izlemek için kullanılır.

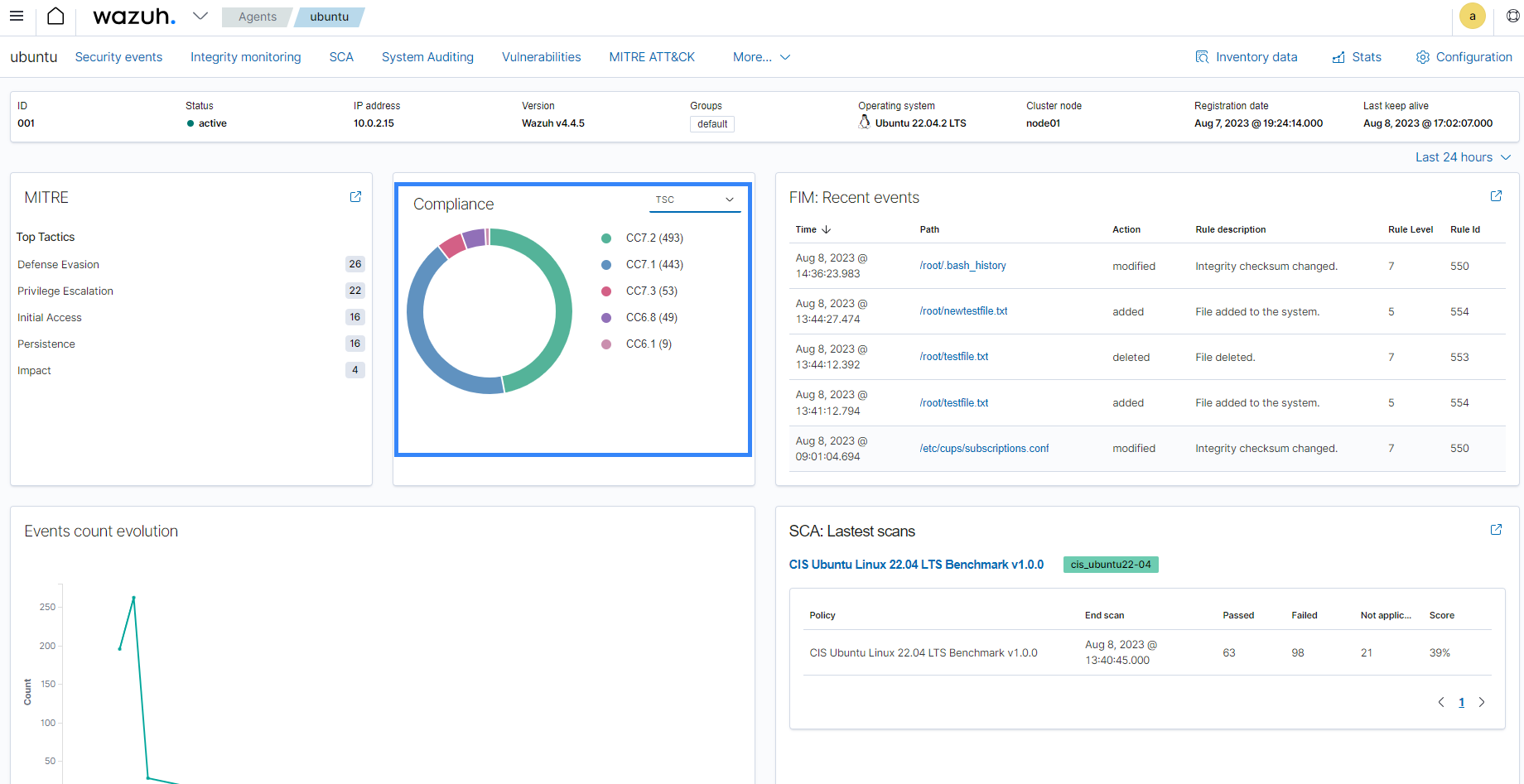

Wazuh sunucusu, algılama yeteneklerini geliştirmek için tehdit istihbarat kaynaklarını kullanır. Ayrıca, [MITRE ATT&CK](https://attack.mitre.org//) çerçevesini ve PCI DSS, GDPR, HIPAA, CIS ve NIST 800-53 gibi düzenleyici uyumluluk gereksinimlerini kullanarak uyarı verilerini zenginleştirir ve güvenlik analitiği için yararlı bir bağlam sağlar.

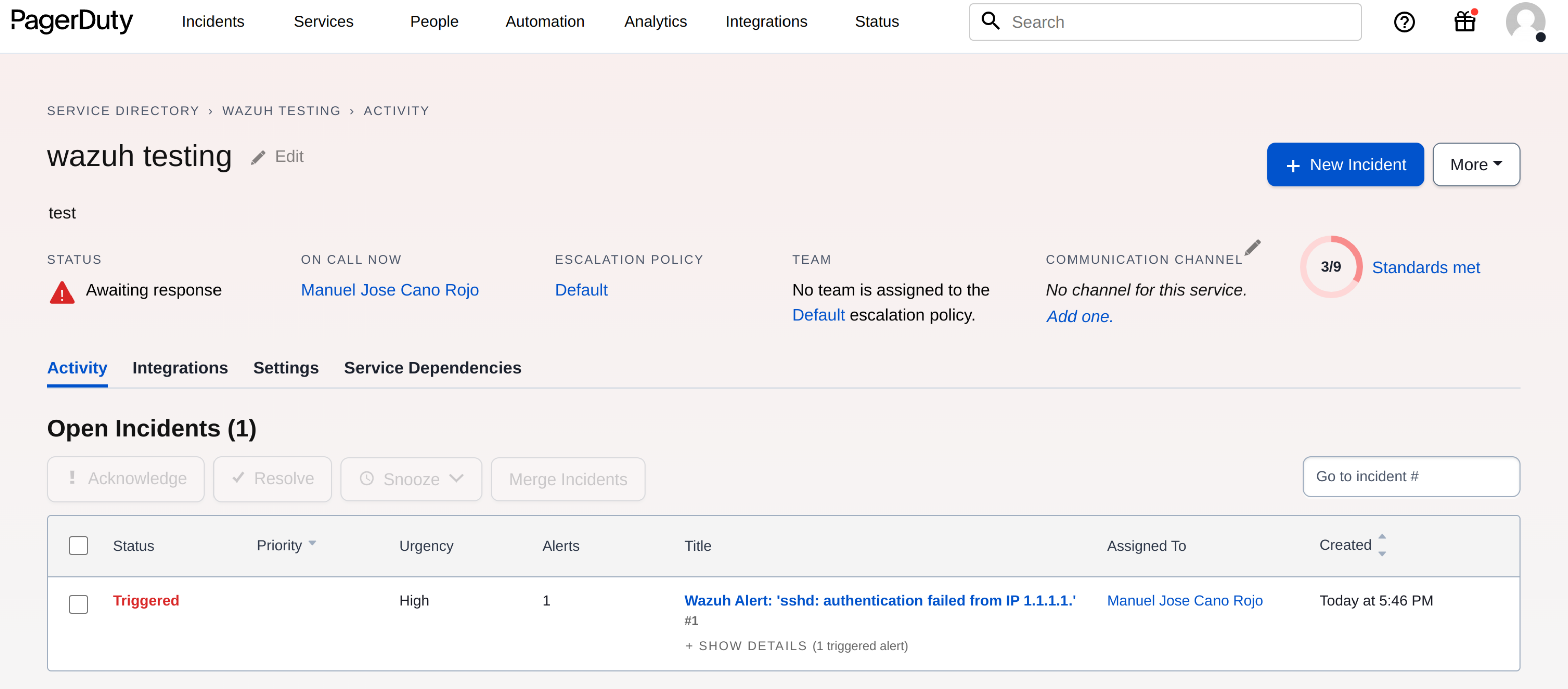

Ek olarak, Wazuh sunucusu [ServiceNow](https://www.servicenow.com/)[ ](https://www.servicenow.com/), [Jira](https://www.atlassian.com/software/jira) ve [PagerDuty](https://www.pagerduty.com/) gibi bilet sistemleri ve [Slack](https://slack.com//) gibi anlık mesajlaşma platformları dahil olmak üzere harici yazılımlarla entegre edilebilir . Bu entegrasyonlar güvenlik operasyonlarını kolaylaştırmak için uygundur.

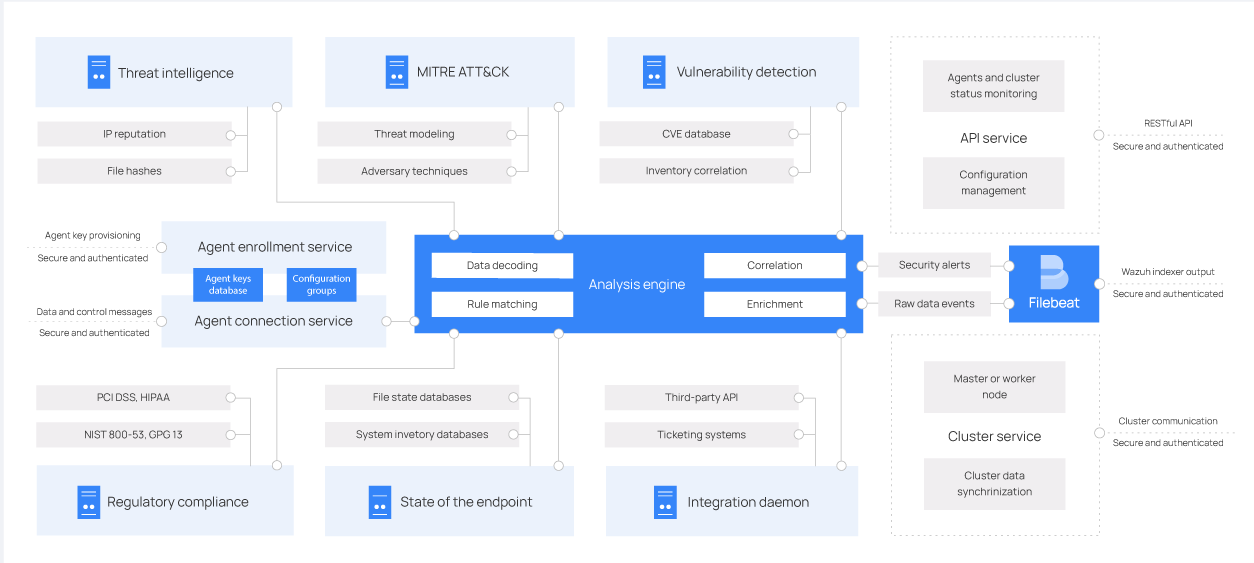

#### Sunucu Mimarisi

Wazuh sunucusu analiz motorunu, Wazuh RESTful API'sini, aracı kayıt hizmetini, aracı bağlantı hizmetini, Wazuh küme arka plan programını ve Filebeat'i çalıştırır. Sunucu bir Linux işletim sistemine kurulur ve genellikle bağımsız bir fiziksel makinede, sanal makinede, docker konteynerinde veya bulut örneğinde çalışır.

Aşağıdaki diyagram sunucu mimarisini ve bileşenlerini göstermektedir:

#### Sunucu Bileşenleri

Wazuh sunucusu, yeni aracıları kaydetme, her bir aracının kimliğini doğrulama ve Wazuh aracısı ile Wazuh sunucusu arasındaki iletişimi şifreleme gibi farklı işlevlere sahip aşağıda listelenen birkaç bileşenden oluşur.

- **Aracı kayıt hizmeti:** Yeni aracıları kaydetmek için kullanılır. Bu hizmet her aracıya benzersiz kimlik doğrulama anahtarları sağlar ve dağıtır. İşlem bir ağ hizmeti olarak çalışır ve TLS/SSL sertifikaları aracılığıyla veya sabit bir parola sağlayarak kimlik doğrulamayı destekler.

- **Aracı bağlantı hizmeti:** Bu hizmet aracılardan veri alır. Her aracı kimliğini doğrulamak ve Wazuh aracısı ile Wazuh sunucusu arasındaki iletişimleri şifrelemek için kayıt hizmeti tarafından paylaşılan anahtarları kullanır. Ayrıca, bu hizmet merkezi yapılandırma yönetimi sağlayarak yeni aracı ayarlarını uzaktan göndermenize olanak tanır.

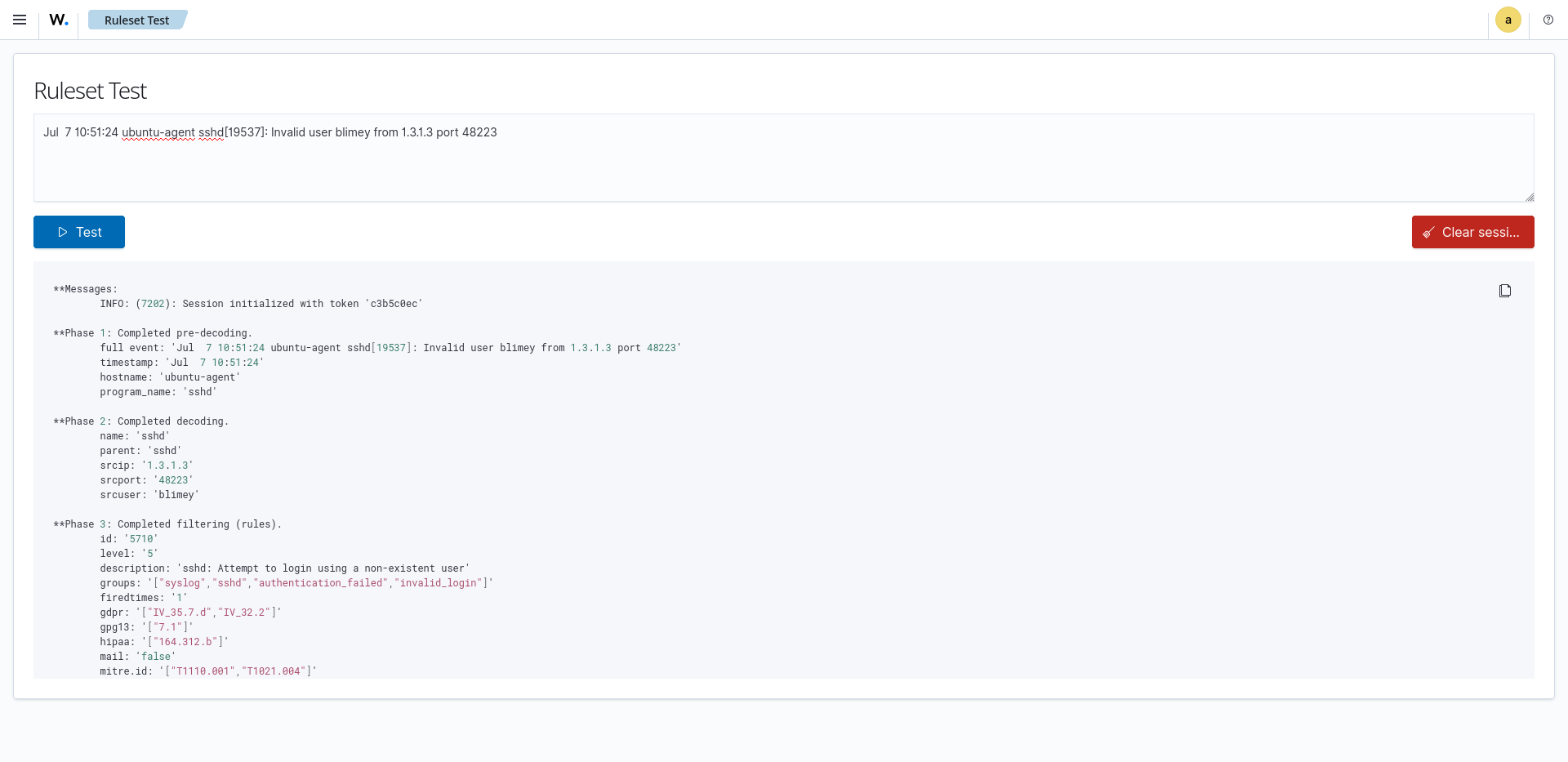

- **Analiz motoru:** Bu, veri analizini gerçekleştiren sunucu bileşenidir. İşlenen bilgi türünü (Windows olayları, SSH günlükleri, web sunucusu günlükleri ve diğerleri) belirlemek için kod çözücüleri kullanır. Bu kod çözücüler ayrıca günlük iletilerinden kaynak IP adresi, olay kimliği veya kullanıcı adı gibi ilgili veri öğelerini çıkarır. Daha sonra, motor kuralları kullanarak, uyarıları tetikleyebilecek ve hatta otomatik karşı önlemler (örneğin, bir IP adresini yasaklama, çalışan bir işlemi durdurma veya kötü amaçlı yazılım eserini kaldırma) gerektirebilecek kod çözülmüş olaylardaki belirli kalıpları belirler.

- **Wazuh RESTful API:** Bu hizmet, Wazuh altyapısıyla etkileşim kurmak için bir arayüz sağlar. Aracıların ve sunucuların yapılandırma ayarlarını yönetmek, altyapı durumunu ve genel sağlığı izlemek, Wazuh kod çözücülerini ve kurallarını yönetmek ve düzenlemek ve izlenen uç noktaların durumu hakkında sorgulama yapmak için kullanılır. Wazuh panosu da bunu kullanır.

- **Wazuh küme arka planı:** Bu hizmet, Wazuh sunucularını yatay olarak ölçeklendirmek ve bunları bir küme olarak dağıtmak için kullanılır. Bu tür bir yapılandırma, bir ağ yük dengeleyicisiyle birleştirildiğinde yüksek kullanılabilirlik ve yük dengeleme sağlar. Wazuh küme arka planı, Wazuh sunucularının birbirleriyle iletişim kurmak ve senkronize kalmak için kullandıkları şeydir.

- **Filebeat:** Wazuh dizinleyicisine olayları ve uyarıları göndermek için kullanılır. Wazuh analiz motorunun çıktısını okur ve olayları gerçek zamanlı olarak gönderir. Ayrıca, çok düğümlü bir Wazuh dizinleyici kümesine bağlandığında yük dengelemesi sağlar.

| -

-

| -

-

|

#### Aracıların İzlenmesi ve Yapılandırılması

Wazuh panosu kullanıcıların aracı yapılandırmasını yönetmelerine ve durumlarını izlemelerine olanak tanır. Örneğin, izlenen her uç nokta için kullanıcılar hangi aracı modüllerinin etkinleştirileceğini, hangi günlük dosyalarının okunacağını, hangi dosyaların bütünlük değişiklikleri için izleneceğini veya hangi yapılandırma kontrollerinin gerçekleştirileceğini tanımlayabilir.

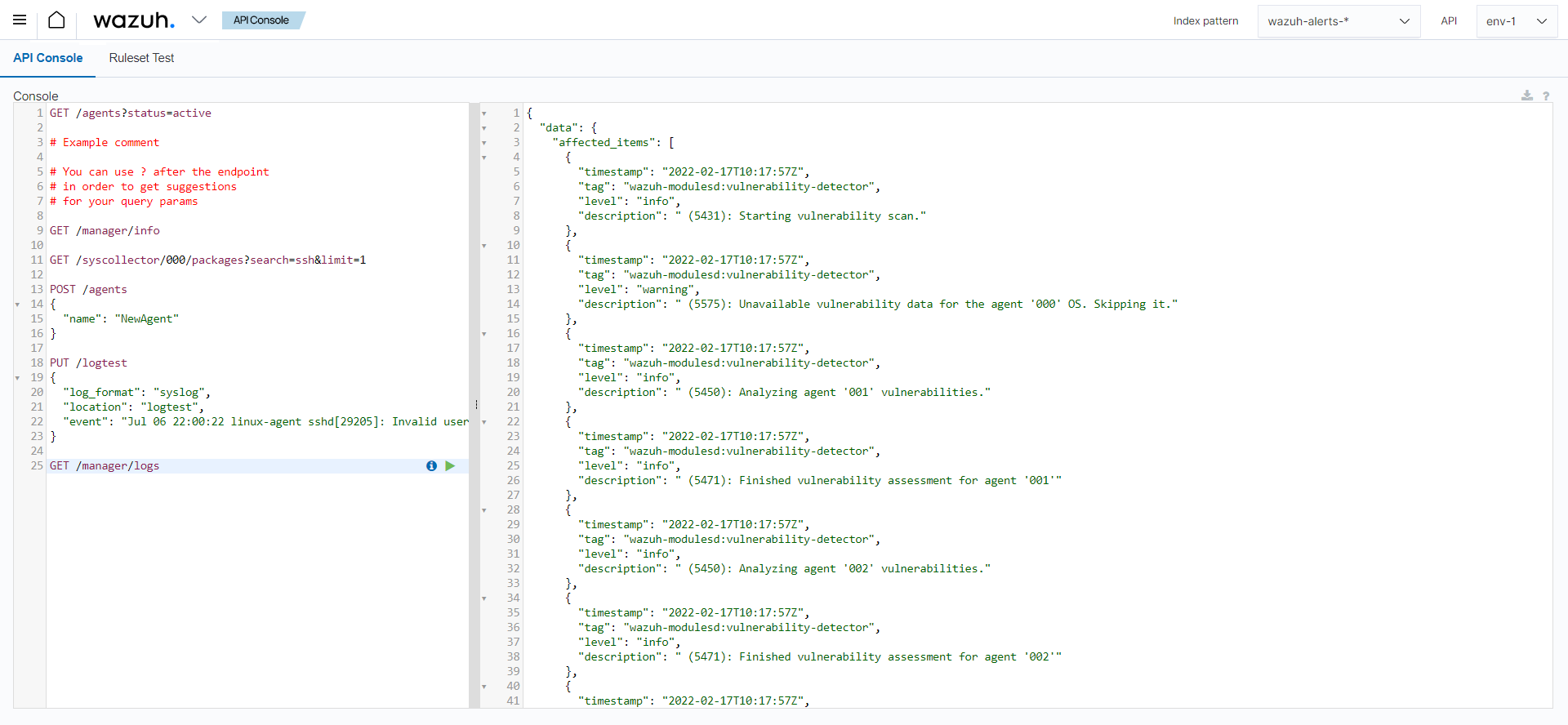

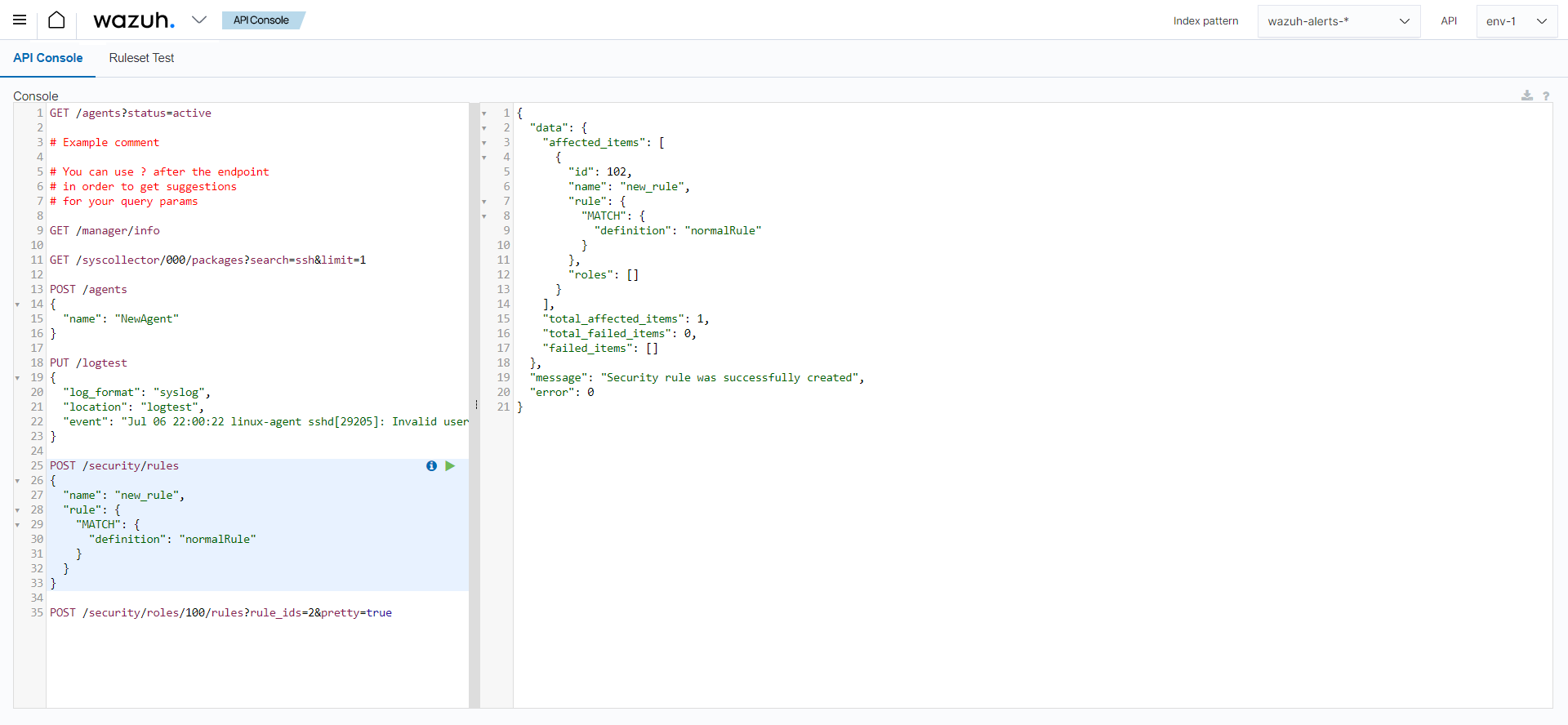

#### Geliştirici Araçları

Wazuh panosu, günlük mesajlarını nasıl çözüldüğünü ve bir tehdit algılama kuralıyla eşleşip eşleşmediğini kontrol etmek için işleyebilen bir Kural Seti Test aracı içerir. Bu özellik, özel kod çözücüler ve kurallar oluşturulduğunda ve kullanıcı bunları test etmek istediğinde özellikle yararlıdır.

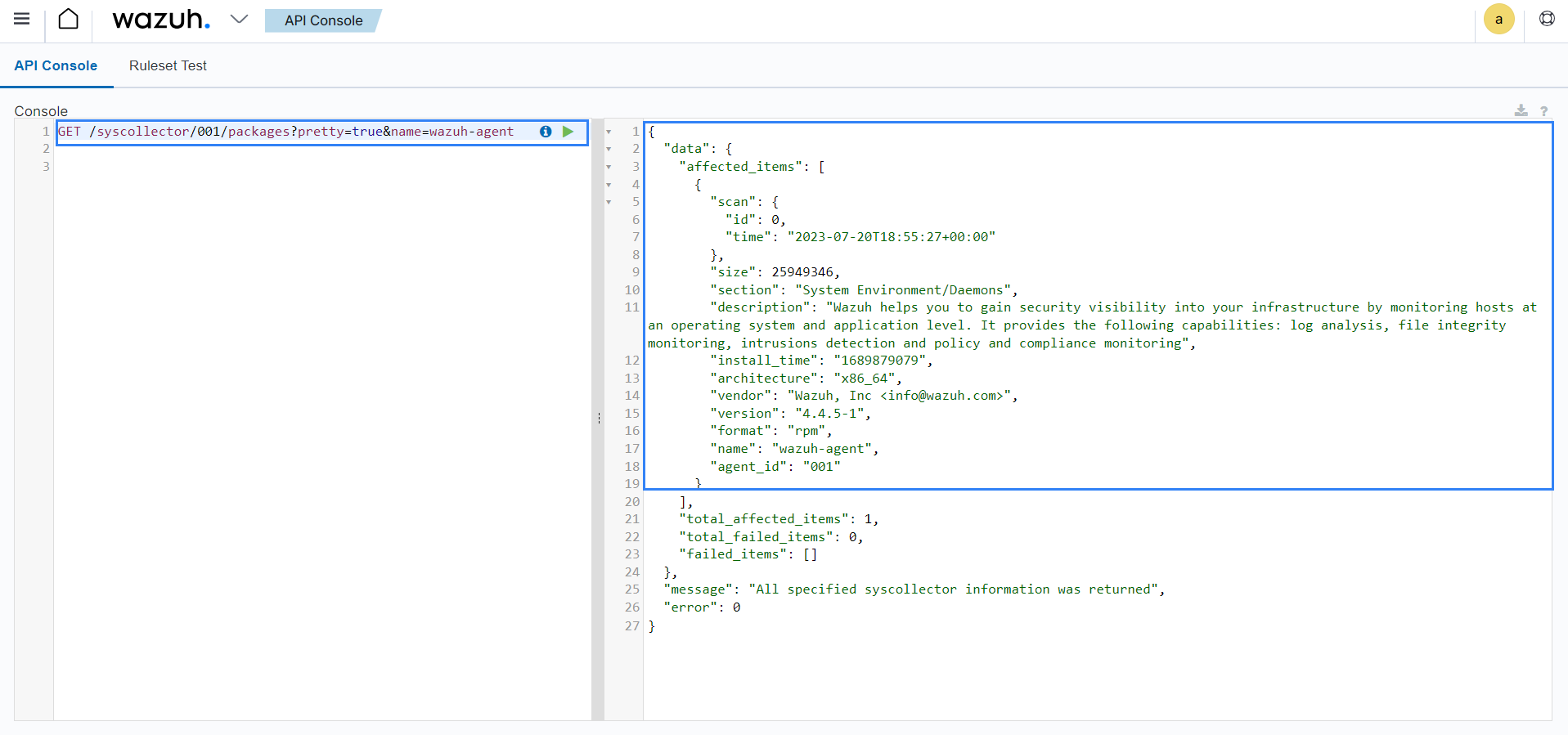

Wazuh panosu ayrıca kullanıcıların Wazuh API'siyle etkileşim kurması için bir API konsolu içerir. Bu, Wazuh dağıtımını yönetmek için kullanılabilir (örneğin, sunucu veya aracı yapılandırmalarını yönetmek, durumu ve günlük mesajlarını izlemek, aracıları eklemek veya kaldırmak vb.).

|  |

# Wazuh Agent

Wazuh aracısı Linux, Windows, macOS, Solaris, AIX ve diğer işletim sistemlerinde çalışır. Dizüstü bilgisayarlara, masaüstü bilgisayarlara, sunuculara, bulut örneklerine, kapsayıcılara veya sanal makinelere dağıtılabilir. Aracı, tehdit önleme, algılama ve yanıt yetenekleri sağlayarak sisteminizi korumaya yardımcı olur. Ayrıca, şifrelenmiş ve kimliği doğrulanmış bir kanal aracılığıyla [Wazuh sunucusuna](https://documentation.wazuh.com/current/getting-started/components/wazuh-server.html) ilettiği farklı türdeki sistem ve uygulama verilerini toplamak için kullanılır .

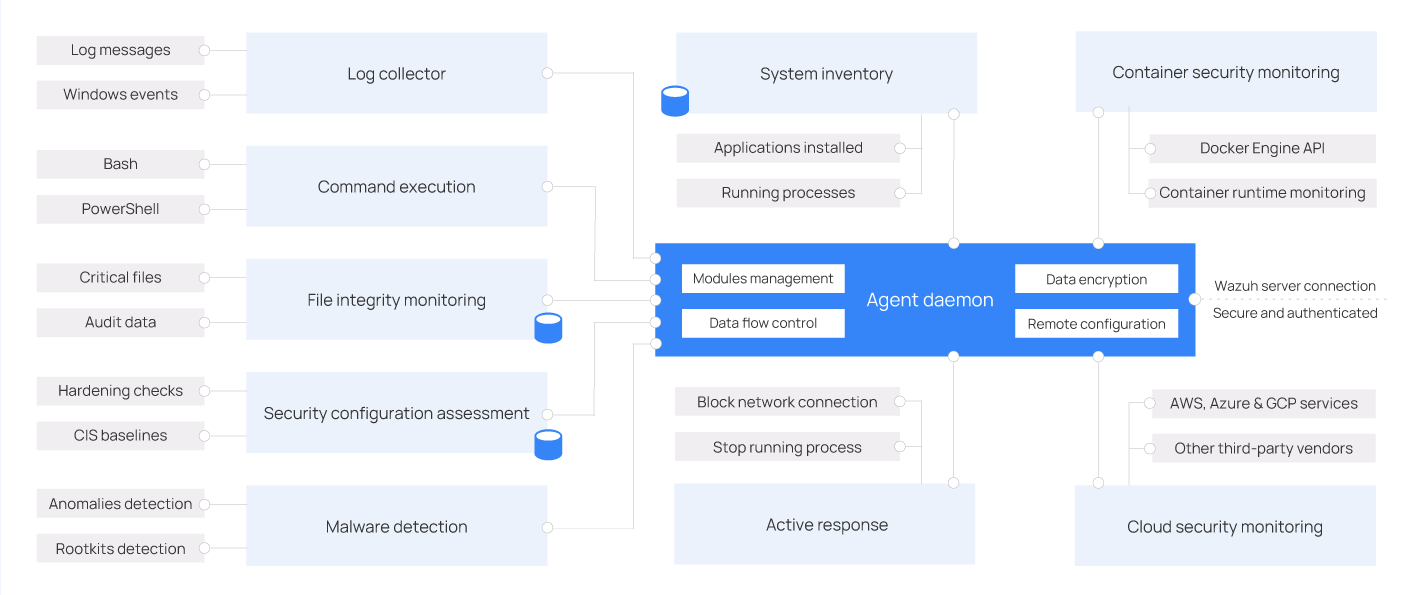

#### Aracı Mimarisi

Wazuh aracısı modüler bir mimariye sahiptir. Her bileşen, dosya sistemini izleme, günlük mesajlarını okuma, envanter verilerini toplama, sistem yapılandırmasını tarama ve kötü amaçlı yazılım arama gibi kendi görevlerinden sorumludur. Kullanıcılar, aracı modüllerini yapılandırma ayarları aracılığıyla yönetebilir ve çözümü kendi özel kullanım durumlarına uyarlayabilir.

Aşağıdaki diyagram, aracı mimarisini ve bileşenlerini göstermektedir:

#### Ajan Modülleri

Tüm aracı modülleri yapılandırılabilir ve farklı güvenlik görevleri gerçekleştirir. Bu modüler mimari, her bileşeni güvenlik ihtiyaçlarınıza göre etkinleştirmenize veya devre dışı bırakmanıza olanak tanır. Aşağıda tüm aracı modüllerinin farklı amaçları hakkında bilgi edinebilirsiniz.

- **Günlük toplayıcı:** Bu aracı bileşeni, işletim sistemi ve uygulama günlük mesajlarını toplayarak düz günlük dosyalarını ve Windows olaylarını okuyabilir. Windows olayları için XPath filtrelerini destekler ve Linux Denetim günlükleri gibi çok satırlı biçimleri tanır. Ayrıca JSON olaylarını ek meta verilerle zenginleştirebilir.

- **Komut yürütme:** Aracılar, yetkili komutları periyodik olarak çalıştırır, çıktılarını toplar ve daha fazla analiz için Wazuh sunucusuna geri bildirir. Bu modülü, kalan sabit disk alanını izlemek veya son oturum açan kullanıcıların listesini almak gibi farklı amaçlar için kullanabilirsiniz.

- **Dosya bütünlüğü izleme (FIM):** Bu modül, dosyalar oluşturulduğunda, silindiğinde veya değiştirildiğinde raporlama yaparak dosya sistemini izler. Dosya özniteliklerindeki, izinlerdeki, sahiplikteki ve içerikteki değişiklikleri takip eder. Bir olay meydana geldiğinde, gerçek zamanlı olarak kim, ne ve ne zaman ayrıntılarını yakalar. Ayrıca, FIM modülü izlenen dosyaların durumuyla bir veritabanı oluşturur ve korur ve sorguların uzaktan çalıştırılmasına olanak tanır.

- **Güvenlik yapılandırması değerlendirmesi (SCA):** Bu bileşen, İnternet Güvenliği Merkezi (CIS) kıyaslamalarına dayalı olarak kullanıma hazır kontrolleri kullanarak sürekli yapılandırma değerlendirmesi sağlar. Kullanıcılar ayrıca güvenlik politikalarını izlemek ve uygulamak için kendi SCA kontrollerini oluşturabilirler.

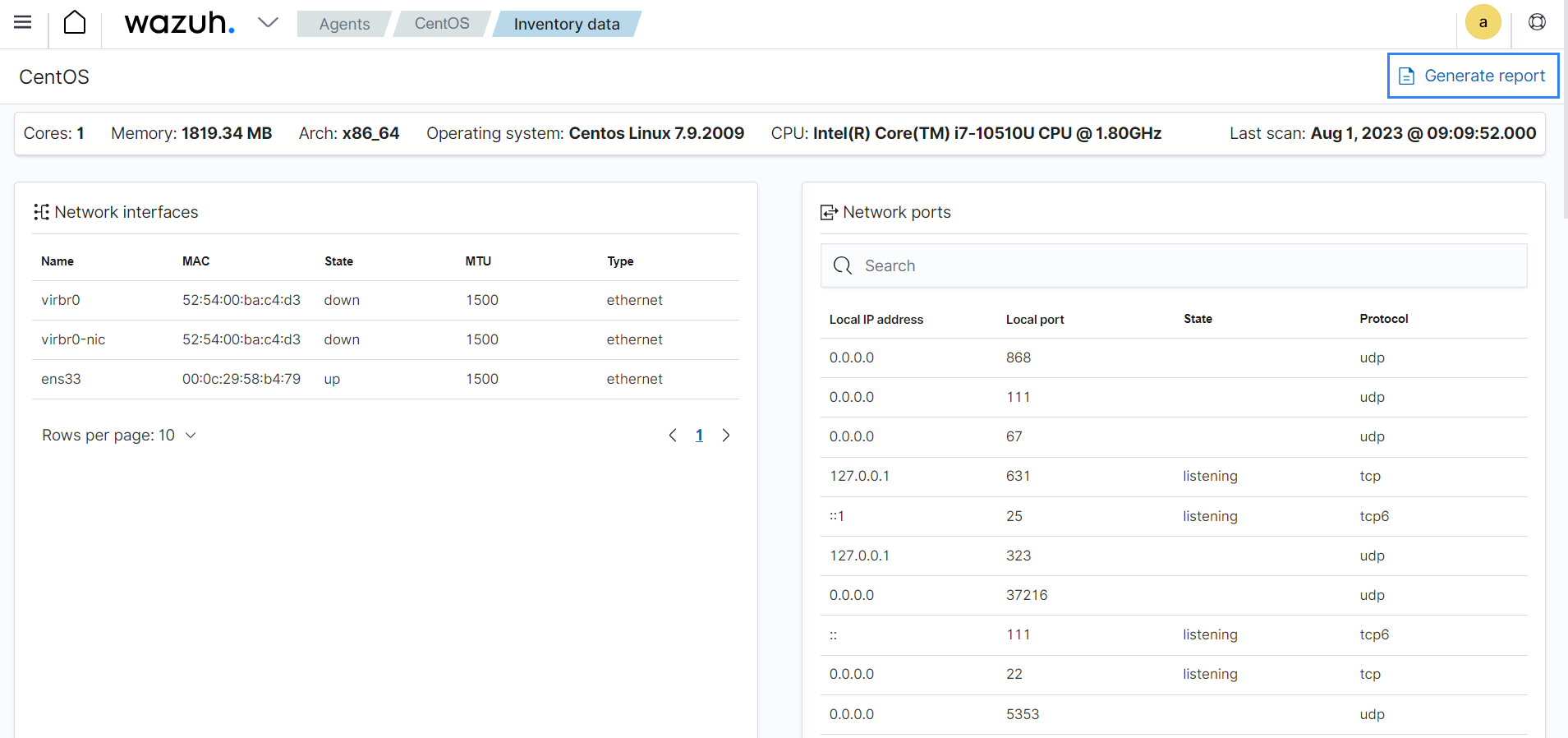

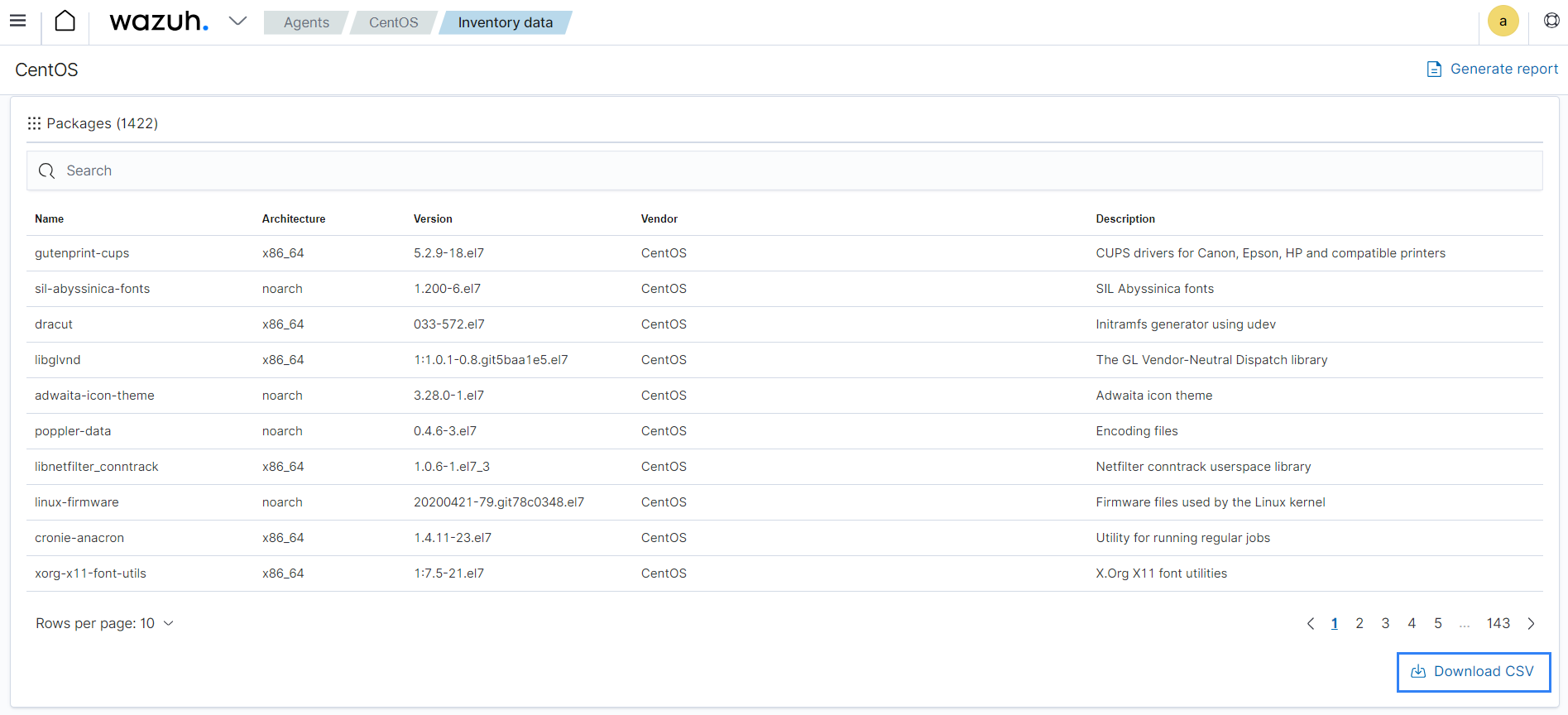

- **Sistem envanteri:** Bu aracı modülü, işletim sistemi sürümü, ağ arayüzleri, çalışan işlemler, yüklü uygulamalar ve açık portların listesi gibi envanter verilerini toplayarak periyodik olarak taramalar çalıştırır. Tarama sonuçları, uzaktan sorgulanabilen yerel SQLite veritabanlarında saklanır.

- **Kötü amaçlı yazılım tespiti:** İmza tabanlı olmayan bir yaklaşım kullanarak, bu bileşen anormallikleri ve olası kök araç takımlarının varlığını tespit edebilir. Ayrıca, sistem çağrılarını izlerken gizli süreçleri, gizli dosyaları ve gizli bağlantı noktalarını arar.

- **Active Response:** Bu modül, tehditler algılandığında otomatik eylemler çalıştırır ve bir ağ bağlantısını engellemek, çalışan bir işlemi durdurmak veya kötü amaçlı bir dosyayı silmek için yanıtları tetikler. Kullanıcılar ayrıca gerektiğinde özel yanıtlar oluşturabilir ve örneğin bir ikili dosyayı bir sanal alanda çalıştırmak, ağ trafiğini yakalamak ve bir dosyayı bir antivirüsle taramak için yanıtları özelleştirebilir.

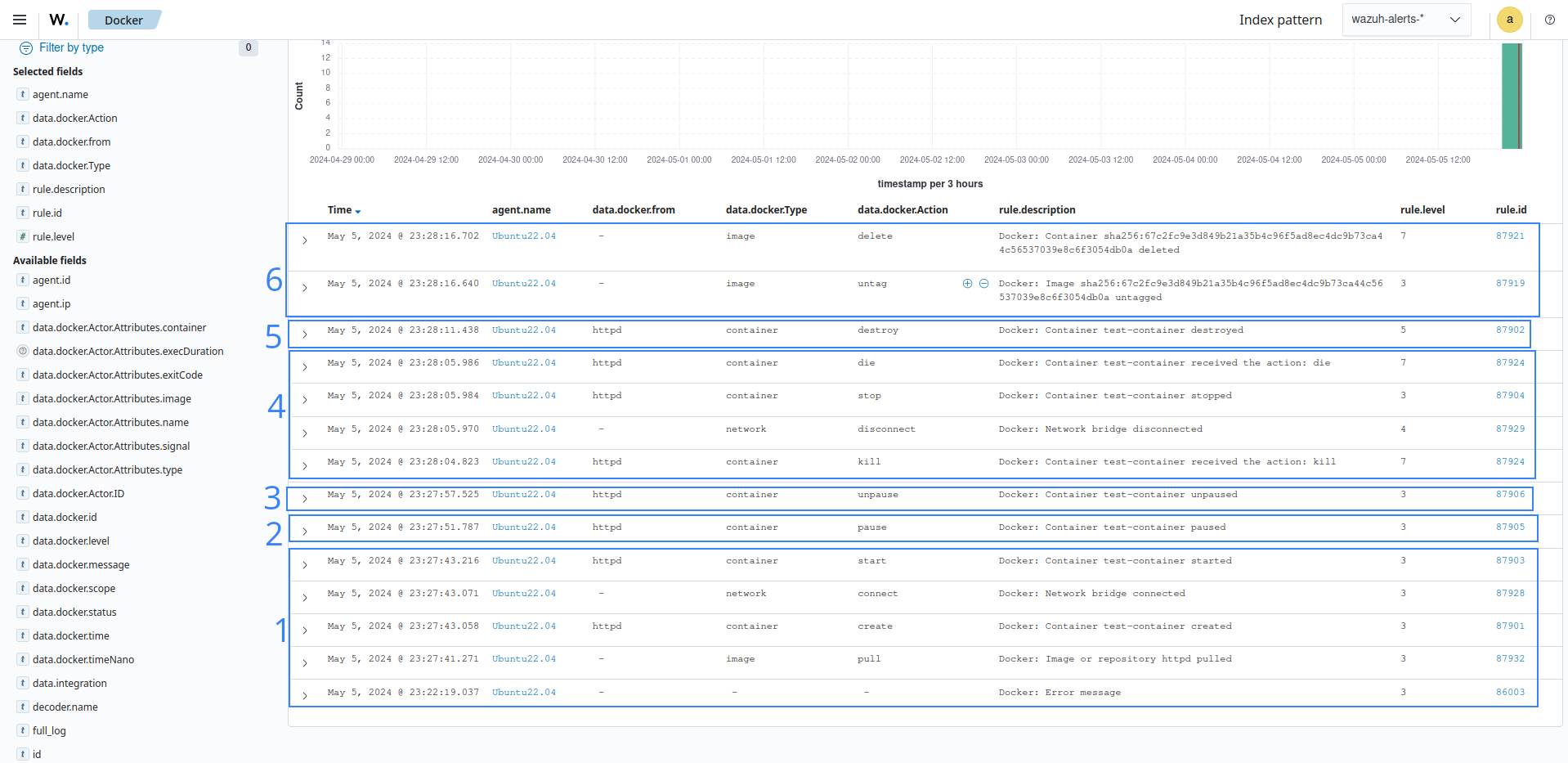

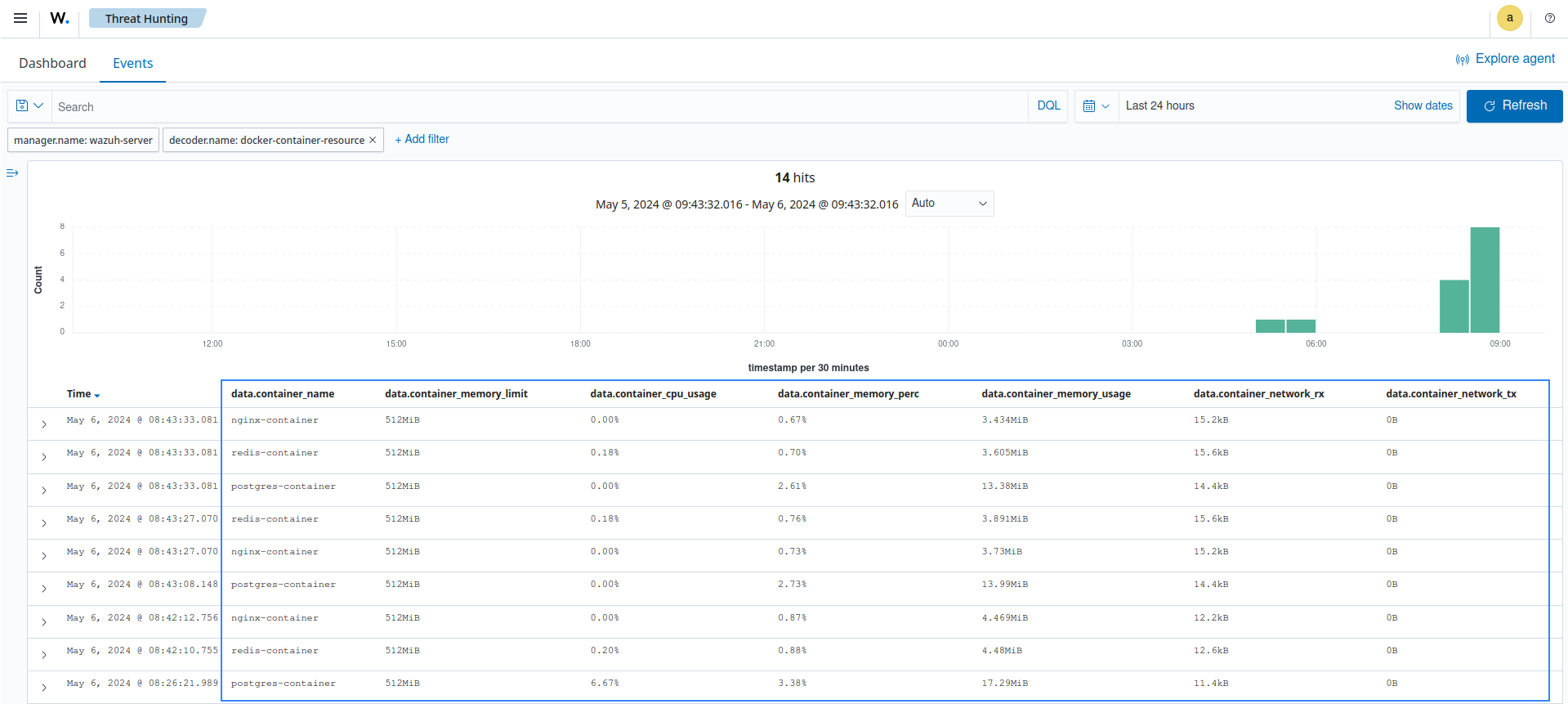

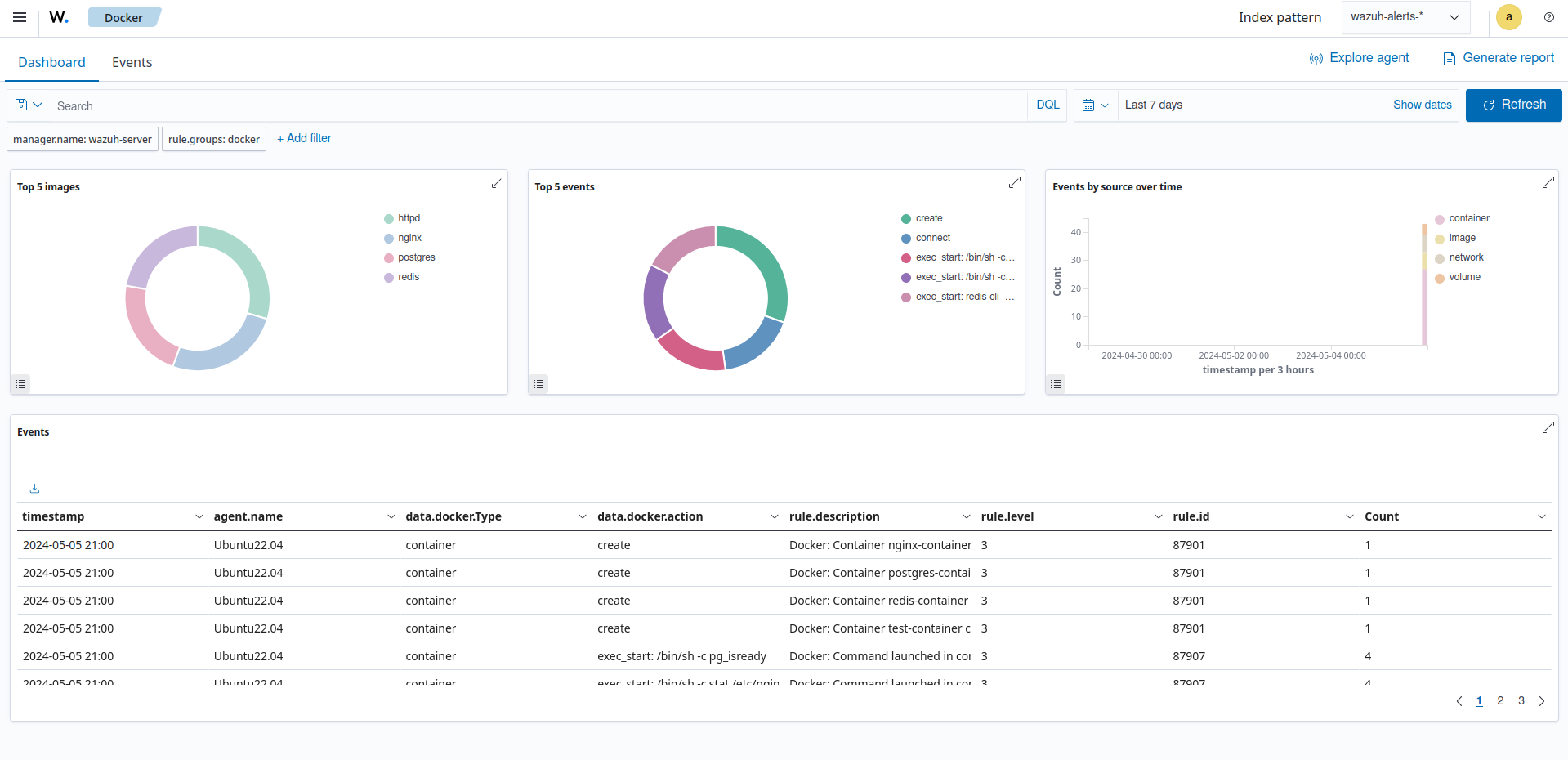

- **Konteyner güvenlik izleme:** Bu aracı modülü, konteynerleştirilmiş bir ortamda değişiklikleri izlemek için Docker Engine API ile entegre edilmiştir. Örneğin, konteyner görüntülerinde, ağ yapılandırmasında veya veri birimlerinde değişiklikleri algılar. Ayrıca, ayrıcalıklı modda çalışan konteynerler ve çalışan bir konteynerde komutları yürüten kullanıcılar hakkında uyarılar verir.

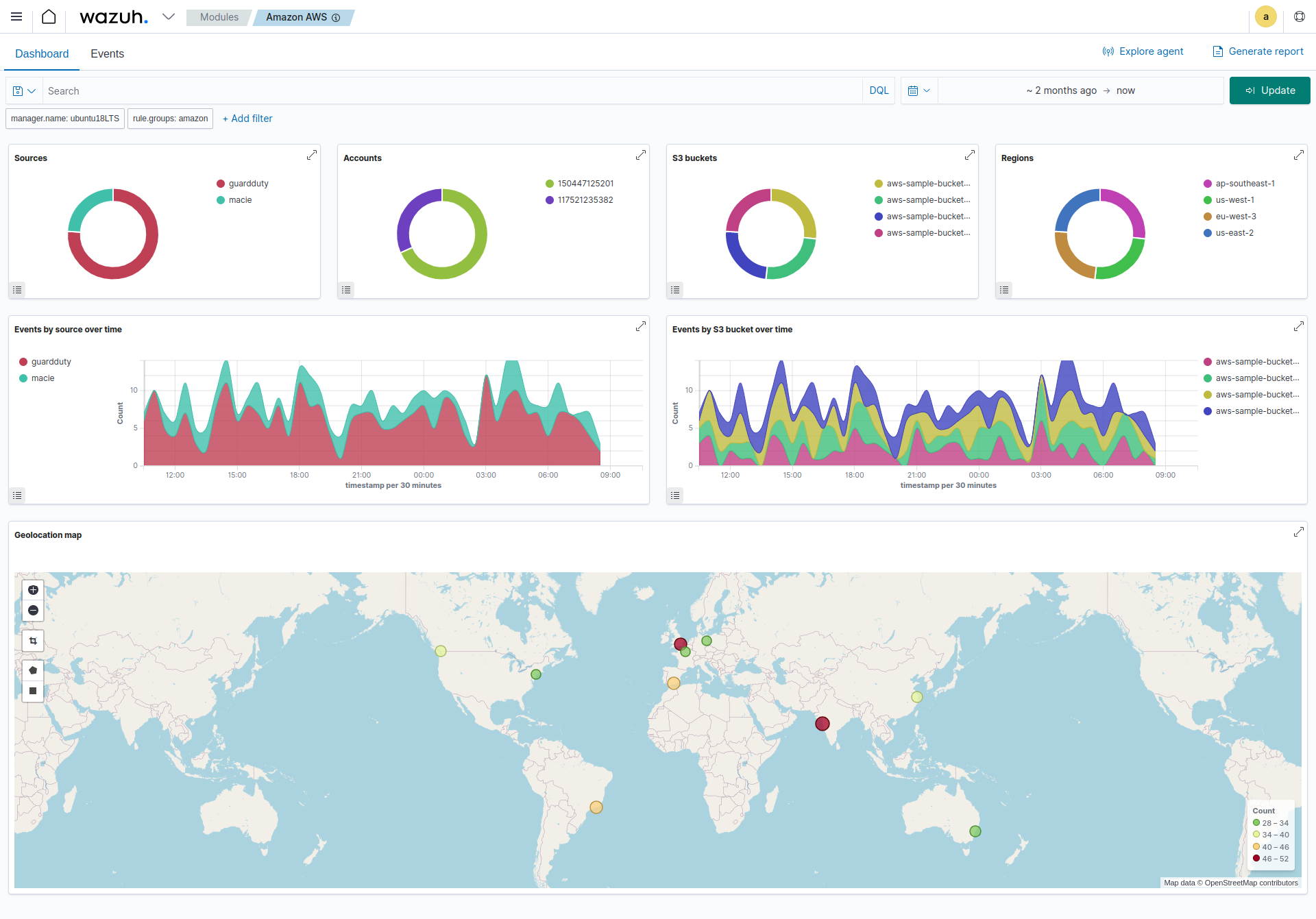

- **Bulut güvenliği izleme:** Bu bileşen, Amazon Web Services, Microsoft Azure veya Google GCP gibi bulut sağlayıcılarını izler. API'leriyle yerel olarak iletişim kurar. Bulut altyapısındaki değişiklikleri (örneğin, yeni bir kullanıcı oluşturulur, bir güvenlik grubu değiştirilir, bir bulut örneği durdurulur, vb.) tespit edebilir ve bulut hizmetleri günlük verilerini (örneğin, AWS Cloudtrail, AWS Macie, AWS GuardDuty, Azure Active Directory, vb.) toplayabilir.

#### Wazuh Sunucusuyla İletişim

Wazuh aracısı, toplanan verileri ve güvenlikle ilgili olayları iletmek için [Wazuh sunucusuyla](https://documentation.wazuh.com/current/getting-started/components/wazuh-server.html) iletişim kurar . Ayrıca, aracı operasyonel verileri göndererek yapılandırmasını ve durumunu bildirir. Bağlandıktan sonra, aracı Wazuh sunucusundan uzaktan yükseltilebilir, izlenebilir ve yapılandırılabilir.

Aracının sunucuyla iletişimi güvenli bir kanal (TCP veya UDP) üzerinden gerçekleşir ve gerçek zamanlı olarak veri şifrelemesi ve sıkıştırması sağlar. Ek olarak, taşmayı önlemek, gerektiğinde olayları sıraya koymak ve ağ bant genişliğini korumak için akış kontrol mekanizmaları içerir.

Aracı ilk kez sunucuya bağlamadan önce kaydetmeniz gerekir. Bu işlem, aracıya kimlik doğrulama ve veri şifrelemesi için kullanılan benzersiz bir anahtar sağlar.

# Mimari

Wazuh mimarisi, uç noktalardaki güvenlik olaylarını analiz etmek amacıyla merkezi bir sunucuya veri ileten ajanlar (agents) ile çalışır. Güvenlik duvarları, switchler, routerlar ve erişim noktaları gibi aracısız cihazlardan gelen log verileri **Syslog**, **SSH** veya **API** entegrasyonları aracılığıyla aktarılabilir. Merkezi sunucu, gelen verileri çözümleyerek analiz eder ve sonuçları dizinleme ve depolama işlemleri için **Wazuh Dizinleyici (Indexer)** bileşenine gönderir.

Wazuh dizinleyici kümesi, dizinler üzerinde okuma ve yazma işlemleri gerçekleştirmek için birbirleriyle iletişim kuran bir veya daha fazla düğümden oluşan bir koleksiyondur. Büyük miktarda veri işlemeyi gerektirmeyen küçük Wazuh dağıtımları, tek düğümlü bir küme tarafından kolayca işlenebilir. Çok sayıda izlenen uç nokta olduğunda, büyük miktarda veri beklendiğinde veya yüksek kullanılabilirlik gerektiğinde çok düğümlü kümeler önerilir.

Üretim ortamları için, Wazuh sunucusunu ve Wazuh dizinleyicisini farklı ana bilgisayarlara dağıtmanız önerilir. Bu senaryoda, Filebeat, TLS şifrelemesi kullanarak Wazuh uyarılarını ve arşivlenmiş olayları Wazuh dizinleyici kümesine (tek düğümlü veya çok düğümlü) güvenli bir şekilde iletmek için kullanılır.

Aşağıdaki diyagram bir Wazuh dağıtım mimarisini temsil eder. Çözüm bileşenlerine ve [Wazuh server](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-server) ve [Wazuh indexer](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-indexer) düğümlerinin yük dengeleme ve yüksek kullanılabilirlik sağlayarak kümeler olarak nasıl yapılandırılabileceğini gösterir.

#### **Wazuh Agent - Wazuh Server İletişimi**

[Wazuh aracısı](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-agent)*,* analiz ve tehdit tespiti için sürekli olarak [Wazuh sunucusuna](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-server) olaylar gönderir. Bu verileri göndermeye başlamak için, aracı, varsayılan olarak 1514 numaralı bağlantı noktasını dinleyen aracı bağlantısı için sunucu hizmetiyle bir bağlantı kurar (bu yapılandırılabilir). Wazuh sunucusu daha sonra analiz motorunu kullanarak alınan olayları çözer ve kural denetimi yapar. Bir kuralı tetikleyen olaylar, kural kimliği ve kural adı gibi uyarı verileriyle zenginleştirilir. Olaylar, bir kuralın tetiklenip tetiklenmediğine bağlı olarak aşağıdaki dosyalardan birine veya her ikisine de kaydedilebilir:

- Dosya, /var/ossec/logs/archives/archives.json bir kuralı tetikleyip tetiklemediğine bakılmaksızın tüm olayları içerir.

- Dosya /var/ossec/logs/alerts/alerts.json yalnızca yüksek önceliğe sahip bir kuralı tetikleyen olayları içerir (eşik yapılandırılabilir).

Wazuh mesaj protokolü varsayılan olarak blok başına 128 bit ve 256 bit anahtarlarla AES şifrelemesini kullanır. Alternatif olarak Blowfish şifreleme seçeneği de mevcuttur.

#### **Wazuh Server - Wazuh Indexer İletişimi**

Wazuh sunucusu, uyarı ve olay verilerini TLS şifrelemesi aracılığıyla güvenli bir şekilde Wazuh dizinleyicisine iletmek için Filebeat'i kullanır. Filebeat, Wazuh sunucusundan gelen çıktı verilerini izler ve varsayılan olarak 9200/TCP portunu dinleyen Wazuh dizinleyicisine iletir. Dizinlendikten sonra, verileri Wazuh dashboard aracılığıyla analiz edebilir ve görselleştirebilirsiniz.

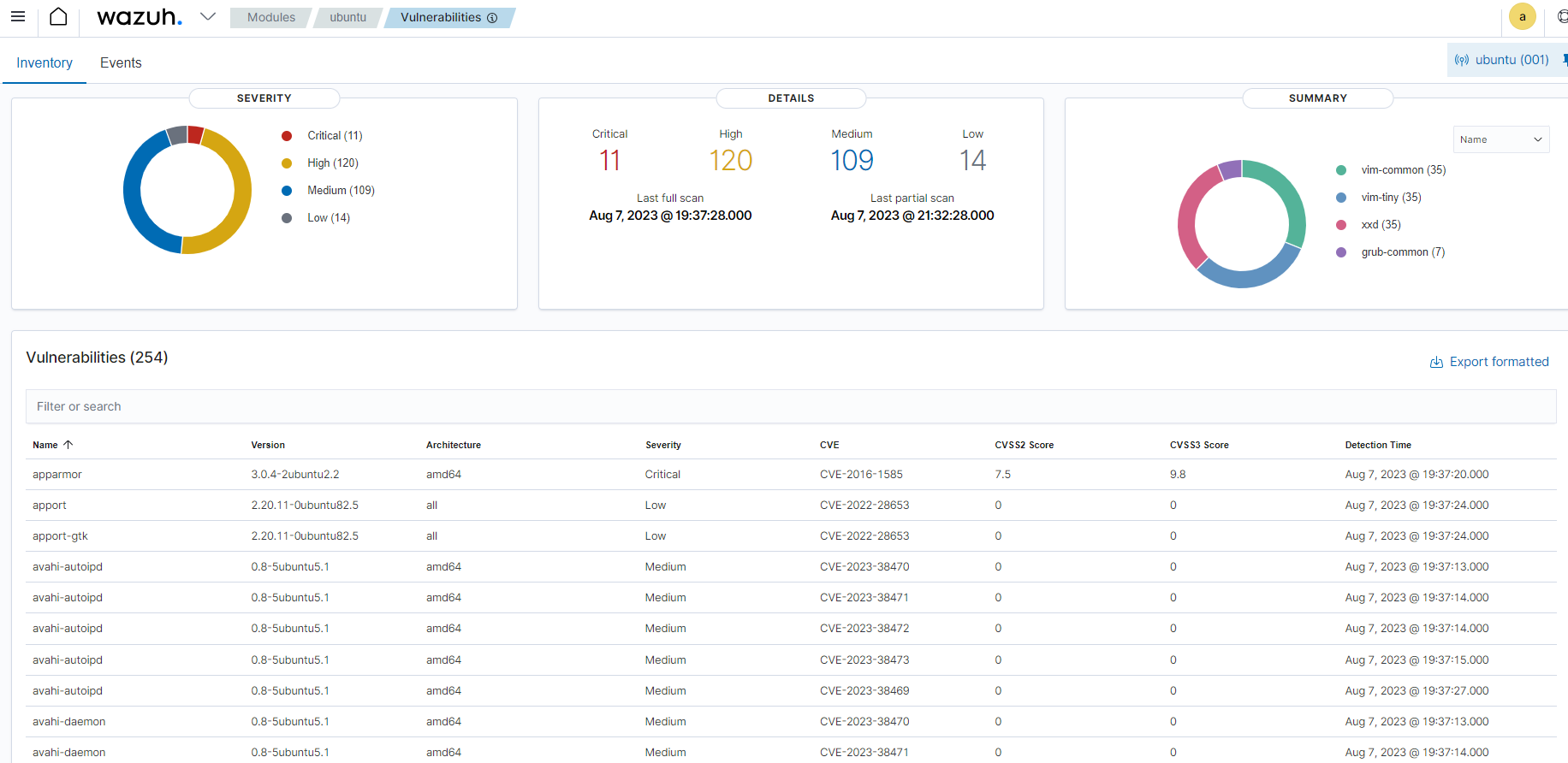

Güvenlik Açığı Tespiti modülü güvenlik açığı envanterini günceller. Ayrıca uyarılar üreterek sistem güvenlik açıklarına ilişkin içgörüler sağlar.

Wazuh panosu, Wazuh sunucusunun ve aracılarının yapılandırma ve durumla ilgili bilgilerini görüntülemek için Wazuh RESTful API'sini (varsayılan olarak Wazuh sunucusunda 55000/TCP portunu dinler) sorgular. Ayrıca API çağrıları aracılığıyla aracıları veya sunucu yapılandırma ayarlarını değiştirebilir. Bu iletişim TLS ile şifrelenir ve bir kullanıcı adı ve parola ile doğrulanır.

#### **Gerekli Portlar**

Wazuh bileşenlerinin iletişimi için çeşitli hizmetler kullanılır. Aşağıda bu hizmetler tarafından kullanılan varsayılan portların listesi bulunmaktadır. Kullanıcılar gerektiğinde bu port numaralarını değiştirebilirler.

| Bileşen

| Liman

| Protokol

| Amaç

|

| Wazuh sunucusu

| 1514

| TCP (varsayılan)

| Ajan bağlantı hizmeti

|

| 1514

| UDP (isteğe bağlı)

| Aracı bağlantı hizmeti (varsayılan olarak devre dışıdır)

|

| 1515

| Tpg

| Acente kayıt hizmeti

|

| 1516

| Tpg

| Wazuh kümeleme arka plan programı

|

| 514

| UDP (varsayılan)

| Wazuh Syslog toplayıcısı (varsayılan olarak devre dışıdır)

|

| 514

| TCP (isteğe bağlı)

| Wazuh Syslog toplayıcısı (varsayılan olarak devre dışıdır)

|

| 55000

| Tpg

| Wazuh sunucusu RESTful API

|

| Wazuh dizinleyici

| 9200

| Tpg

| Wazuh dizinleyici RESTful API

|

| | 9300-9400

| Tpg

| Wazuh dizinleyici küme iletişimi

|

| Wazuh gösterge paneli

| 443

| Tpg

| Wazuh web kullanıcı arayüzü

|

#### **Arşiv Veri Depolama**

Hem uyarılar hem de uyarı olmayan olaylar Wazuh sunucusundaki dosyalarda saklanır ve ayrıca Wazuh dizinleyicisine gönderilir. Bu dosyalar JSON biçiminde (. json) veya düz metin biçiminde ( .log) yazılabilir. Bu dosyalar günlük olarak sıkıştırılır ve MD5, SHA1 ve SHA256 toplam kontrolleri kullanılarak imzalanır. Dizin ve dosya adı yapısı aşağıdaki gibidir:

```

root@wazuh-manager:/var/ossec/logs/archives/2022/Jan# ls -l

```

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/Imiimage.png)

Arşiv dosyalarının rotasyonu ve yedeklenmesi Wazuh sunucusunun depolama kapasitesine göre önerilir. Cron işlerini kullanarak, arşiv dosyalarının yalnızca belirli bir zaman aralığını, örneğin geçen yıl veya son üç ayı, sunucuda yerel olarak tutmayı kolayca başarabilirsiniz.

Öte yandan, arşiv dosyalarını depolamayı bırakıp arşiv depolaması için Wazuh dizinleyicisine güvenmeyi seçebilirsiniz. Periyodik Wazuh dizinleyici anlık görüntü yedeklemeleri çalıştırıyorsanız ve/veya yüksek kullanılabilirlik için parça replikaları olan çok düğümlü bir Wazuh dizinleyici kümeniz varsa bu alternatif tercih edilebilir. Anlık görüntülenmiş dizinleri son veri depolama sunucusuna taşımak ve bunları MD5, SHA1 ve SHA256 karma algoritmalarını kullanarak imzalamak için bir cron işi bile kullanabilirsiniz.

# Kullanım Senaryoları

Wazuh platformu, kuruluşların ve bireylerin tehdit önleme, algılama ve yanıtlama yoluyla veri varlıklarını korumalarına yardımcı olur. Ayrıca Wazuh, PCI DSS veya HIPAA gibi düzenleyici uyumluluk gereksinimlerini ve CIS güçlendirme kılavuzları gibi yapılandırma standartlarını karşılamak için de kullanılır.

Ayrıca, Wazuh ayrıca IaaS (Amazon AWS, Azure veya Google Cloud) kullanıcılarının sanal makineleri ve bulut örneklerini izlemesi için bir çözümdür. Bu, Wazuh güvenlik aracısını kullanarak sistem düzeyinde ve verileri doğrudan bulut sağlayıcı API'sinden çekerek altyapı düzeyinde yapılır.

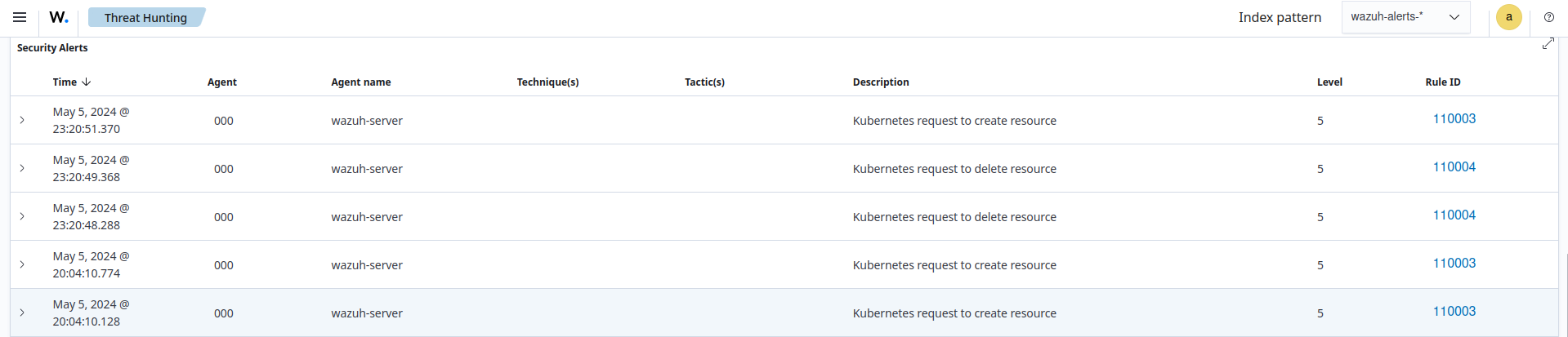

Ek olarak, Wazuh, bulut tabanlı çalışma zamanı güvenliği sağlayarak konteynerleştirilmiş ortamları korumak için kullanılır. Bu özellik, Docker motor API'si ve Kubernetes API'si ile entegrasyona dayanmaktadır. Wazuh güvenlik aracısı, tehdit algılama ve yanıt yeteneklerinin tam bir setini sağlayarak Docker ana bilgisayarında çalışabilir.

Aşağıda Wazuh platformunun en yaygın kullanım örneklerinden bazılarını bulabilirsiniz.

# Güvenlik Yapılandırmaları (SCA)

Yapılandırma değerlendirmesi, uç noktaların yapılandırma ayarları ve onaylanmış uygulama kullanımıyla ilgili önceden tanımlanmış bir dizi kurala uyup uymadığını doğrulayan bir süreçtir. Mevcut yapılandırmayı, güvenlik açıklarını ve yanlış yapılandırmaları belirlemek için yerleşik endüstri standartları ve kurumsal politikalarla karşılaştırmayı içerir.

Düzenli yapılandırma değerlendirmeleri, kuruluşların güvenlik açıklarını proaktif bir şekilde belirlemesine ve yamalamasına yardımcı oldukları için güvenli ve uyumlu bir ortamın sürdürülmesinde önemlidir. Bu uygulama güvenlik kontrollerini güçlendirir ve güvenlik olayı riskini en aza indirir.

## Wazuh SCA Modülü

Wazuh, güvenlik ekiplerinin ortamlarındaki yanlış yapılandırmaları tarayıp tespit etmelerine yardımcı olan bir [Güvenlik Yapılandırma Değerlendirmesi (SCA)](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/guvenlik-yapilandirma-degerlendirmesi) modülü sunar. Wazuh aracısı, izlediği uç noktaları taramak için politika dosyalarını kullanır. Bu dosyalar, izlenen her uç noktada gerçekleştirilecek önceden tanımlanmış kontrolleri içerir.

Wazuh, İnternet Güvenliği Merkezi (CIS) güvenlik ölçütlerine dayalı olarak SCA politikalarını kullanıma hazır olarak içerir. Bu ölçütler, BT sistemlerini ve verilerini siber saldırılardan korumak için en iyi uygulamalara ilişkin temel kılavuzlar olarak hizmet eder. Güvenli bir temel yapılandırma oluşturmak için net talimatlar sağlar ve kullanıcıların kritik varlıklarını korumak ve olası güvenlik açıklarını azaltmak için etkili önlemler uygulamasını sağlamak üzere rehberlik sunar. Bu standartlara uyarak, genel güvenlik duruşunuzu iyileştirebilir ve işletmenize yönelik siber tehdit riskini azaltabilirsiniz.

Wazuh Güvenlik Yapılandırma Değerlendirmesi (SCA) modülünün diğer bazı faydaları şunlardır:

- **Güvenlik duruşu yönetimi** : Wazuh SCA, kuruluşların uç noktalarının güvenli bir şekilde yapılandırılmasını sağlamalarına yardımcı olur. Bu, yanlış yapılandırmalardan kaynaklanan güvenlik açıklarını en aza indirir ve güvenlik ihlalleri riskini azaltır.

- **Uyumluluk izleme** : Kuruluşların düzenleyici standartlara, en iyi uygulamalara ve iç güvenlik politikalarına uyumu değerlendirmelerine ve uygulamalarına olanak tanır.

- **Sürekli izleme** : Wazuh SCA, uç noktaların yapılandırmasını sürekli olarak izler ve yanlış yapılandırmalar tespit ettiğinde uyarı verir.

## Wazuh SCA Politikalarına Genel Bakış

Wazuh SCA modülü YAML formatında yazılmış politikaları kullanır. Her politika denetimlerden oluşur ve her denetim bir veya daha fazla kuraldan oluşur. Bu kurallar, dosyaların, dizinlerin, Windows kayıt defteri anahtarlarının, çalışan işlemlerin ve daha fazlasının varlığı gibi bir uç noktanın çeşitli yönlerini inceleyebilir.

Varsayılan olarak, Wazuh aracısı, kural kümesi dizininde bulunan her politika ( `.yaml`veya `.yml`dosya) için taramalar çalıştırır. Bu dizin, Wazuh aracısını çalıştıran her işletim sisteminde aşağıdaki konumlarda bulunabilir:

- Linux ve Unix tabanlı ajanlar: `/var/ossec/ruleset/sca`.

- Windows aracıları: .`C:\Program Files (x86)\ossec-agent\ruleset\sca`

- macOS aracıları: `/Library/Ossec/ruleset/sca`.

Wazuh ayrıca uç noktaları tarayıp kuruluşunuzun politikalarına uyup uymadıklarını doğrulamak için kullanılabilecek özel politikalar oluşturmanıza da olanak tanır .

`/var/ossec/ruleset/sca/cis_ubuntu22-04.yml`Ubuntu 22.04 uç noktalarında kutudan çıktığı haliyle dahil edilen bir CIS politika dosyasının bir kesitini görün . CIS kıyaslamalarına dayanan SCA politikası, sistem güçlendirme için en iyi uygulamalara uyup uymadığını belirlemek için uç noktada kontroller çalıştırır. Kimlikli SCA politikası, dizinin ayrı bir bölümde olup `28500`olmadığını kontrol eder .`/tmp`

```

- id: 28500

title: "Ensure /tmp is a separate partition."

description: "The /tmp directory is a world-writable directory used for temporary storage by all users and some applications."

rationale: "Making /tmp its own file system allows an administrator to set additional mount options such as the noexec option on the mount, making /tmp useless for an attacker to install executable code. It would also prevent an attacker from establishing a hard link to a system setuid program and wait for it to be updated. Once the program was updated, the hard link would be broken and the attacker would have his own copy of the program. If the program happened to have a security vulnerability, the attacker could continue to exploit the known flaw. This can be accomplished by either mounting tmpfs to /tmp, or creating a separate partition for /tmp."

impact: "Since the /tmp directory is intended to be world-writable, there is a risk of resource exhaustion if it is not bound to a separate partition. Running out of /tmp space is a problem regardless of what kind of filesystem lies under it, but in a configuration where /tmp is not a separate file system it will essentially have the whole disk available, as the default installation only creates a single / partition. On the other hand, a RAM-based /tmp (as with tmpfs) will almost certainly be much smaller, which can lead to applications filling up the filesystem much more easily. Another alternative is to create a dedicated partition for /tmp from a separate volume or disk. One of the downsides of a disk-based dedicated partition is that it will be slower than tmpfs which is RAM-based. /tmp utilizing tmpfs can be resized using the size={size} parameter in the relevant entry in /etc/fstab."

remediation: "First ensure that systemd is correctly configured to ensure that /tmp will be mounted at boot time. # systemctl unmask tmp.mount For specific configuration requirements of the /tmp mount for your environment, modify /etc/fstab or tmp.mount. Example of /etc/fstab configured tmpfs file system with specific mount options: tmpfs 0 /tmp tmpfs defaults,rw,nosuid,nodev,noexec,relatime,size=2G 0 Example of tmp.mount configured tmpfs file system with specific mount options: [Unit] Description=Temporary Directory /tmp ConditionPathIsSymbolicLink=!/tmp DefaultDependencies=no Conflicts=umount.target Before=local-fs.target umount.target After=swap.target [Mount] What=tmpfs Where=/tmp Type=tmpfs."

references:

- https://www.freedesktop.org/wiki/Software/systemd/APIFileSystems/

- https://www.freedesktop.org/software/systemd/man/systemd-fstab-generator.html

compliance:

- cis: ["1.1.2.1"]

- cis_csc_v7: ["14.6"]

- cis_csc_v8: ["3.3"]

- mitre_techniques: ["T1499", "T1499.001"]

- mitre_tactics: ["TA0005"]

- mitre_mitigations: ["M1022"]

- cmmc_v2.0: ["AC.L1-3.1.1", "AC.L1-3.1.2", "AC.L2-3.1.5", "AC.L2-3.1.3", "MP.L2-3.8.2"]

- hipaa: ["164.308(a)(3)(i)", "164.308(a)(3)(ii)(A)", "164.312(a)(1)"]

- pci_dss_v3.2.1: ["7.1", "7.1.1", "7.1.2", "7.1.3"]

- pci_dss_v4.0: ["1.3.1", "7.1"]

- nist_sp_800-53: ["AC-5", "AC-6"]

- soc_2: ["CC5.2", "CC6.1"]

condition: all

rules:

- 'c:findmnt --kernel /tmp -> r:\s*/tmp\s'

- "c:systemctl is-enabled tmp.mount -> r:generated|enabled"

```

Dizin `/tmp`, sistem ve kullanıcı uygulamaları tarafından kısa bir süre için ihtiyaç duyulan verileri depolamak için kullanılır. `/tmp`Ayrı bir bölüme bağlanma, bir yöneticinin `noexec`, `nodev`, ve gibi ek bağlama seçenekleri ayarlamasına olanak tanır `nosuid`. Bu nedenle, dizini bir saldırganın yürütülebilir kod yüklemesi için işe yaramaz hale getirir. SCA ilke dosyası ayrıca bu sorunun nasıl düzeltileceğine dair öneriler sunar.

## SCA Sonuçlarını Görüntüleme

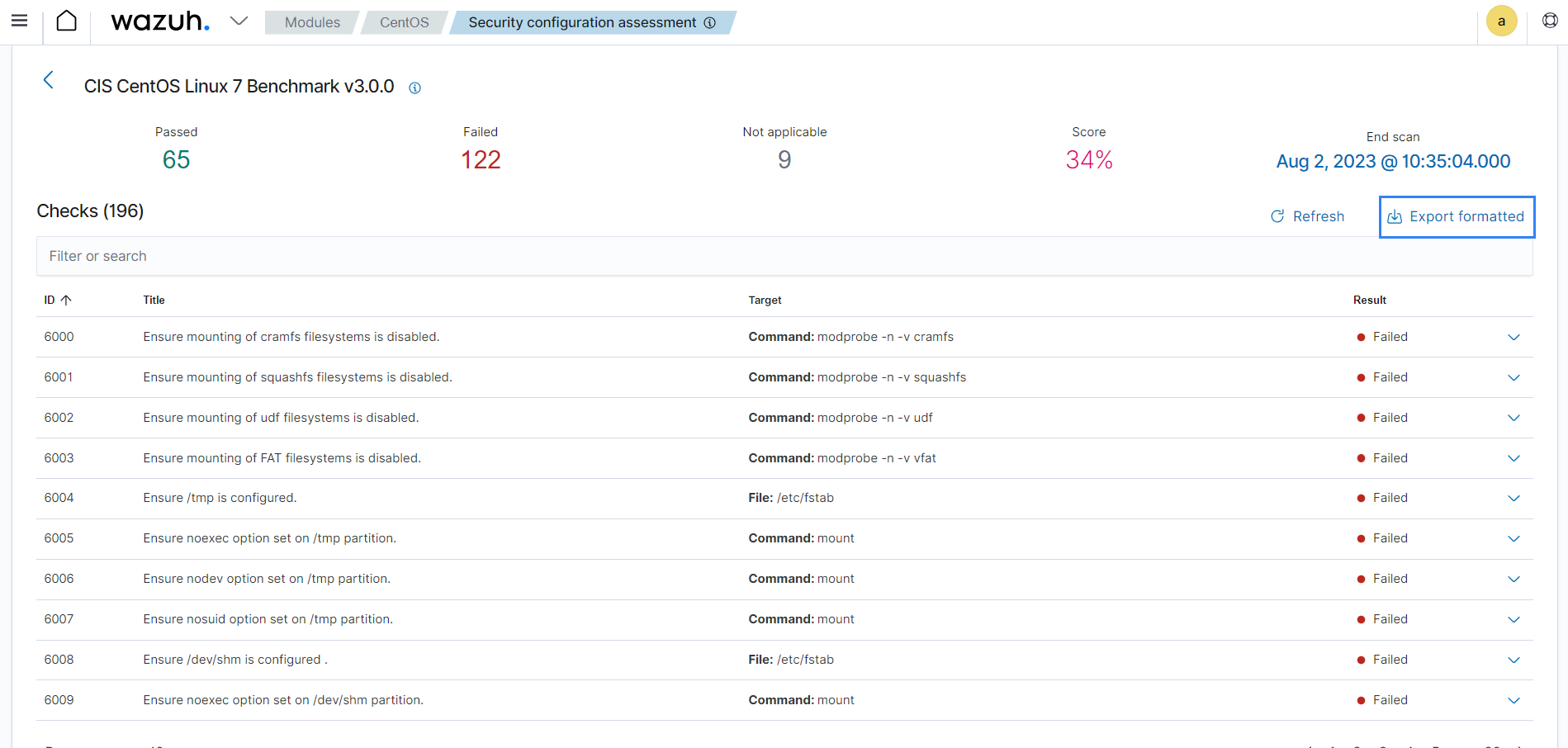

Wazuh kontrol panelinde, her bir acente için SCA tarama sonuçlarını görüntülemenize olanak tanıyan bir **Yapılandırma Değerlendirme modülü bulunur.**

## SCA Sonuçlarının Yorumlanması

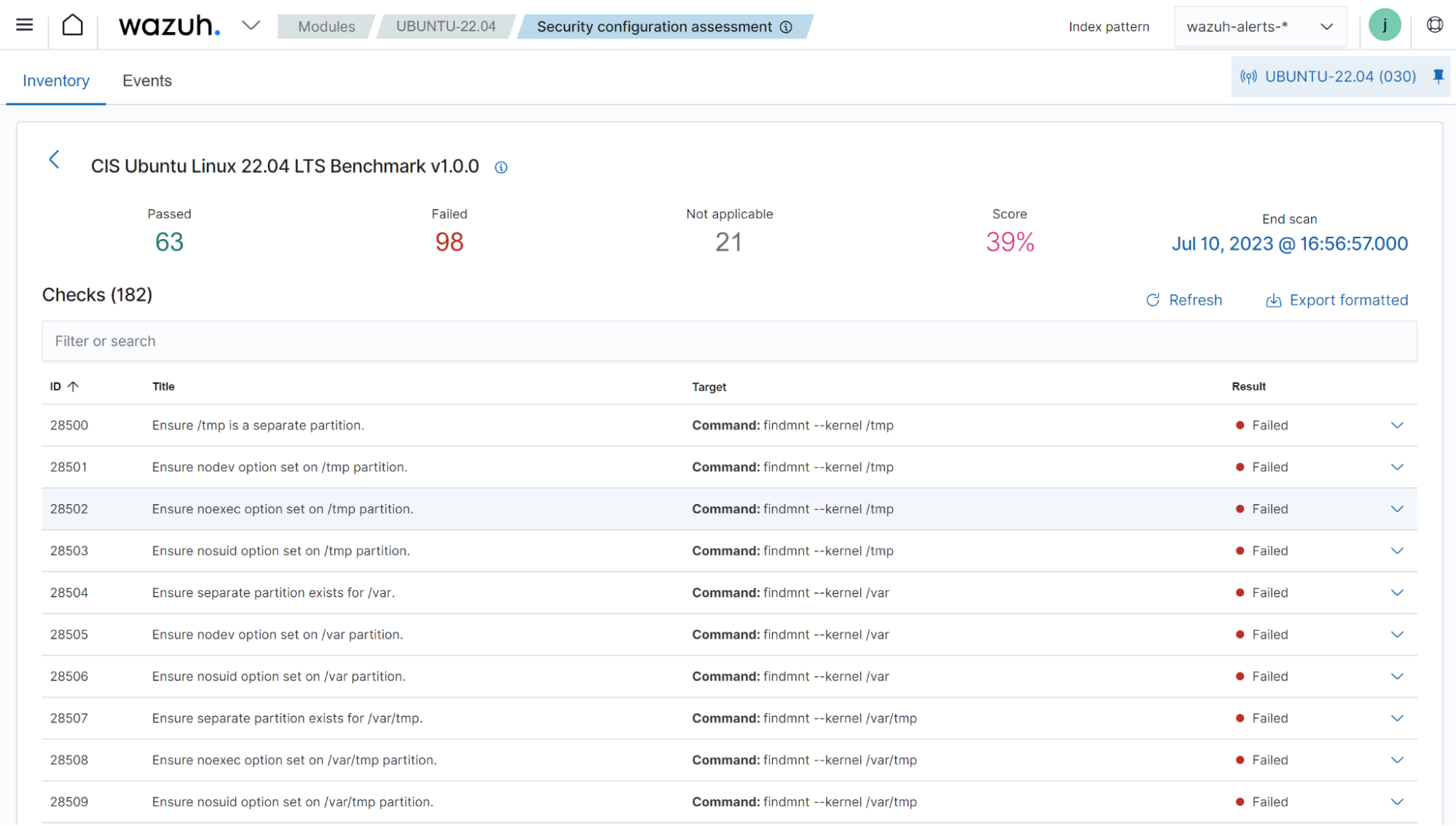

Aşağıdaki görüntü, Ubuntu Linux 22.04 LTS için CIS kıyaslamasına dayalı politikayı göstermektedir. Ubuntu 22.04 uç noktasına karşı 191 denetimin yürütüldüğünü görebilirsiniz. Bunlardan 56'sı geçti, 87'si başarısız oldu ve 48'i uç noktaya uygulanamaz. Ayrıca, geçilen test sayısına göre hesaplanan %39'luk bir puan da göstermektedir.

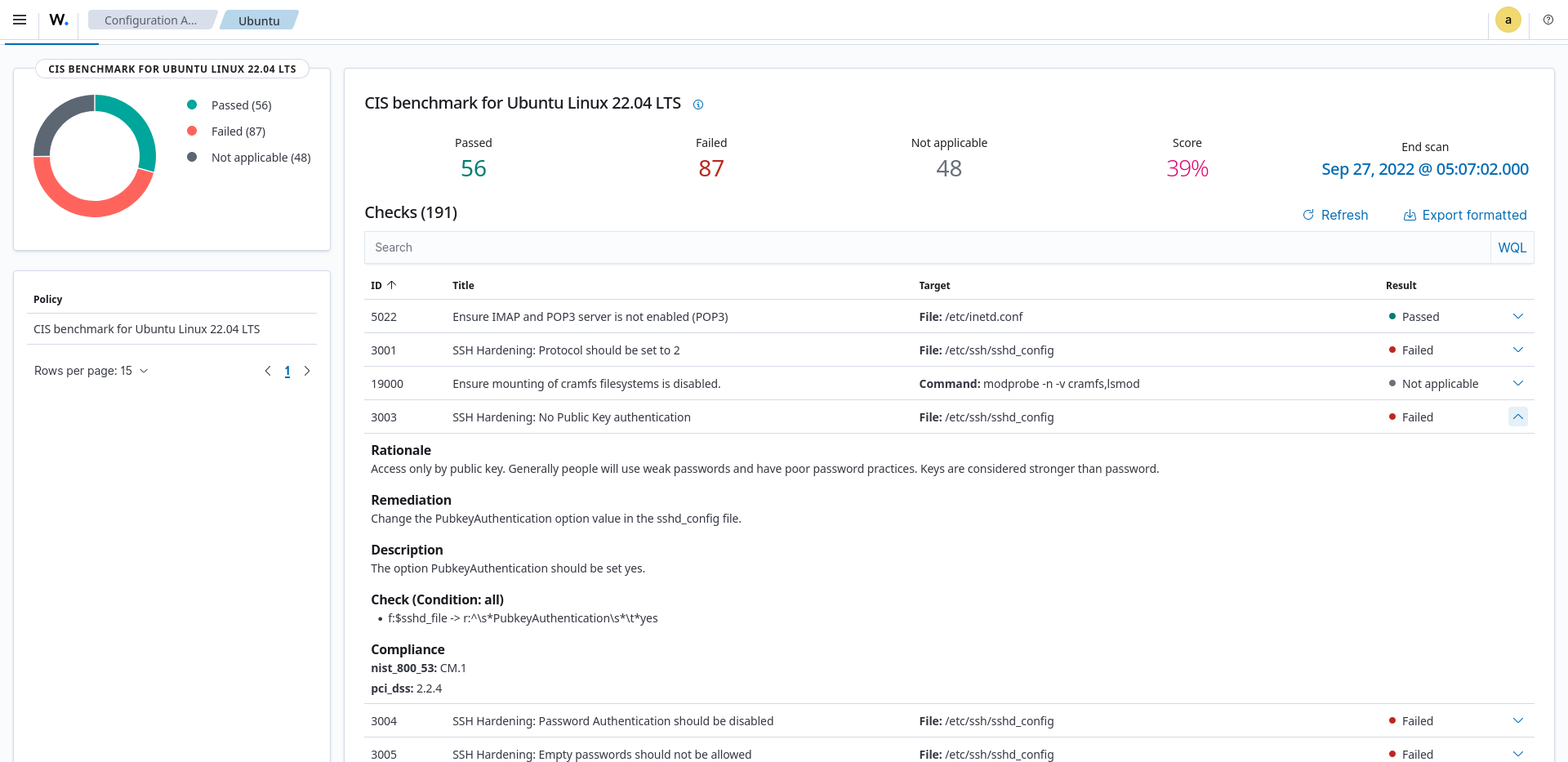

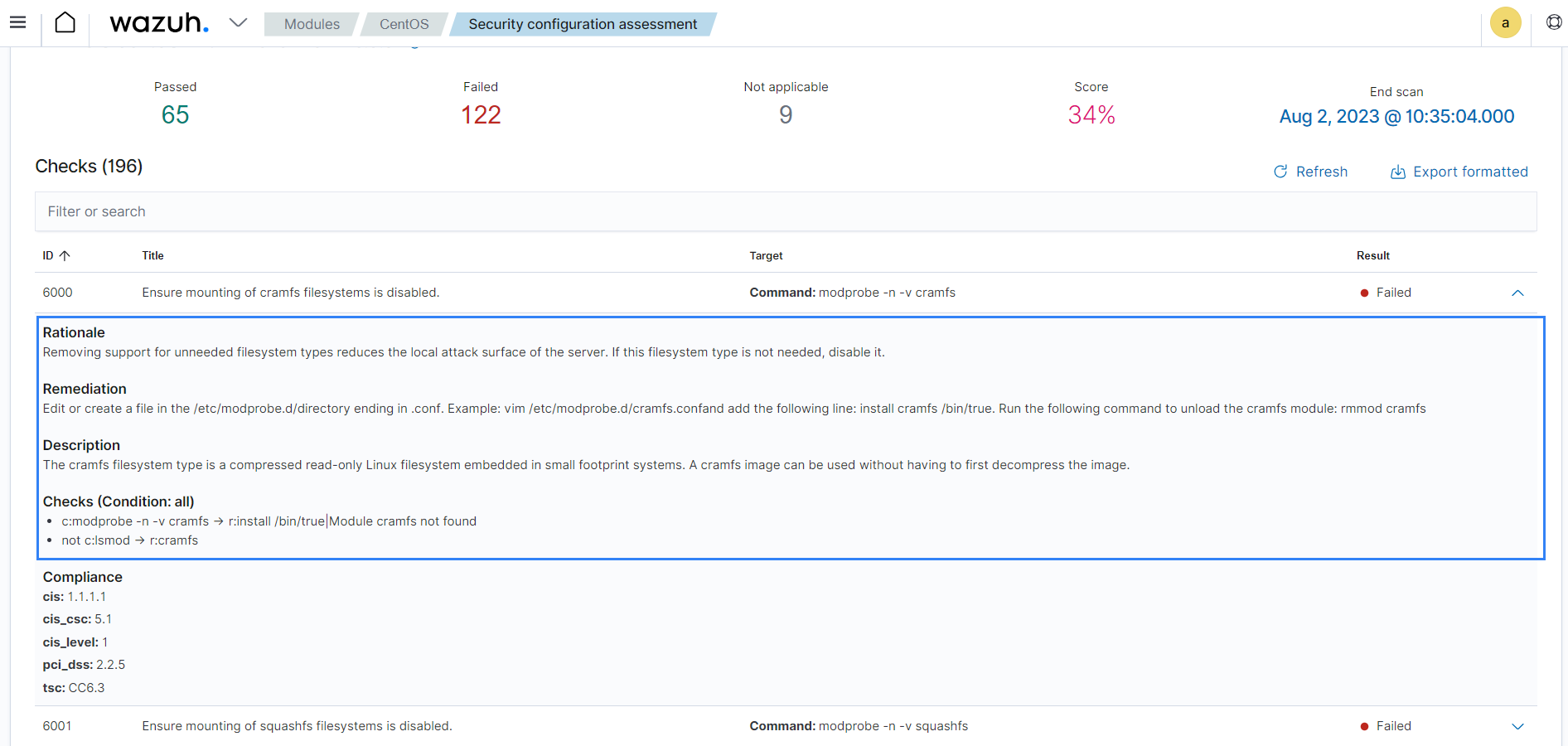

Daha fazla bilgi edinmek için çeklere tıklayabilirsiniz. Aşağıdaki resimde gerekçe, düzeltme ve kimliği olan çekin açıklaması gibi bilgileri görebilirsiniz `3003`.

Yukarıdaki SCA tarama sonucu, `failed`ssh için genel anahtar kimlik doğrulamasının etkinleştirilmediğini gösteriyor. Düzeltme uygulanırsa, sonuç `passed`uç noktanın güvenliğini artıracak şekilde değişecektir.

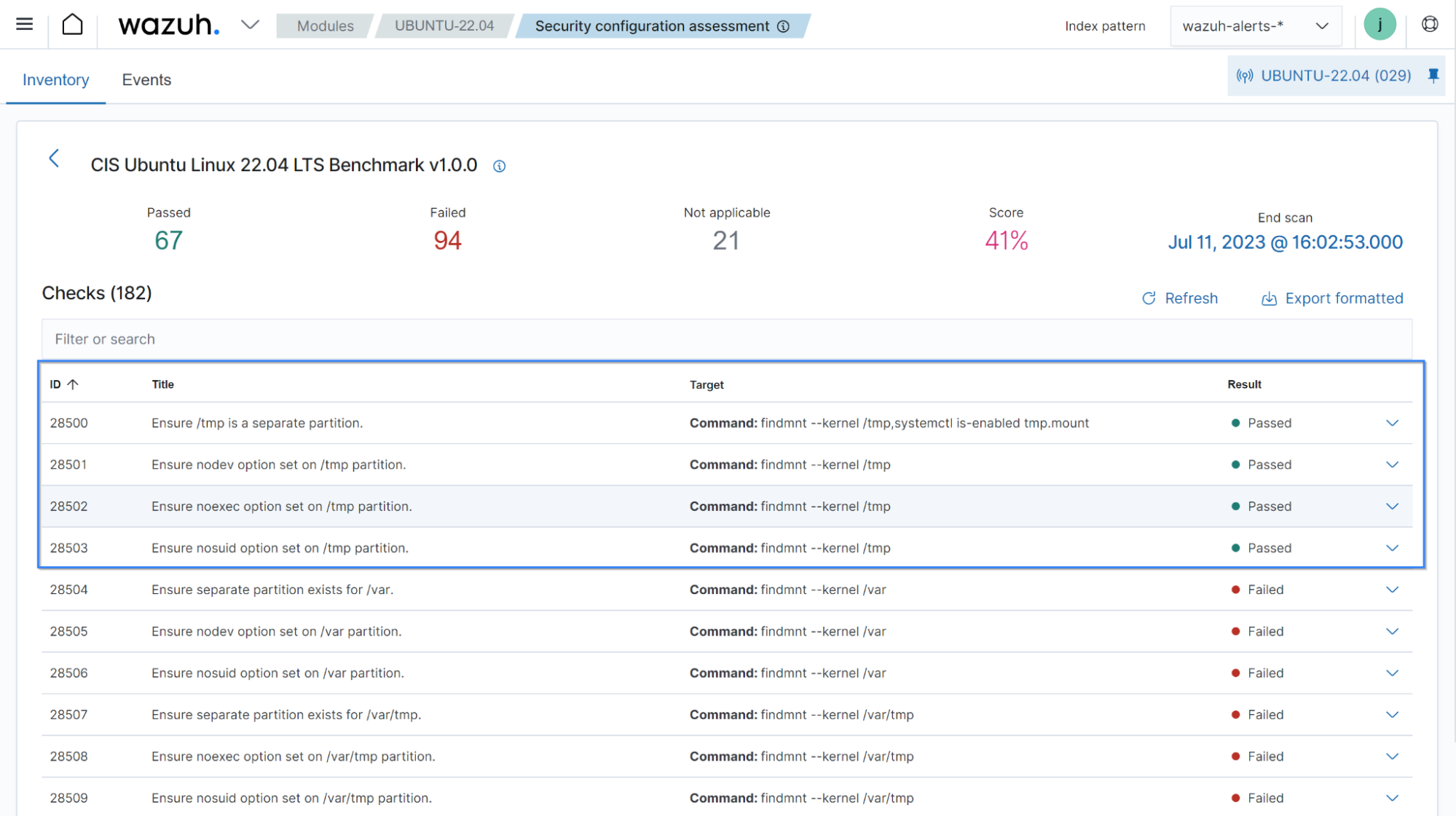

## SCA İyileştirme Adımlarının Uygulanması

Önceki bölümdeki örnekte, Wazuh SCA tarafından sağlanan düzeltmenin uygulanması uç noktanın güvenliğini artırır. Bu, `PubkeyAuthentication`dosyadaki seçenek değerinin değiştirilmesini içerir `sshd_config`. Aşağıdaki görüntüde, kontrolün durumunun . `3003`olarak değiştiğini görebilirsiniz `passed`.

Wazuh SCA modülünü kullanarak yanlış yapılandırmaları tespit edebilir, bunları düzeltebilir ve uç noktalarınızın sektördeki en iyi uygulamalara uyduğunu doğrulayabilirsiniz. Bu proaktif yaklaşım, ortamınızdaki güvenlik ihlallerinin olasılığını önemli ölçüde azaltır.

# Zararlı Tespiti

Kötü amaçlı yazılım, kötü amaçlı yazılım anlamına gelir ve bilgisayar sistemlerine, ağlara veya kullanıcılara zarar vermek veya bunları istismar etmek için özel olarak tasarlanmış herhangi bir yazılımı ifade eder. Yetkisiz erişim elde etmek, hasara yol açmak, hassas bilgileri çalmak veya hedef sistemde başka kötü amaçlı faaliyetler gerçekleştirmek amacıyla oluşturulur. Her biri belirli işlevlere ve enfeksiyon yöntemlerine sahip çeşitli kötü amaçlı yazılım türleri vardır. Bazı yaygın kötü amaçlı yazılım türleri arasında virüsler, solucanlar, fidye yazılımları, botnet'ler, casus yazılımlar, truva atları ve kök araç takımları bulunur.

Kötü amaçlı yazılım tespiti, bilgisayar sistemlerini ve ağlarını siber tehditlerden korumak için çok önemlidir. Veri ihlaline, sistem ihlaline ve mali kayba neden olabilecek kötü amaçlı yazılımları belirlemeye ve azaltmaya yardımcı olur.

## Kötü Amaçlı Yazılım Tespiti İçin Wazuh

Yalnızca imza tabanlı tespitlere dayanan geleneksel yöntemlerin sınırlamaları vardır ve yeni tehditleri yakalamada başarısız olurlar. İmza tabanlı yaklaşımlar, sıfırıncı gün saldırılarını, polimorfik kötü amaçlı yazılımları ve tehdit aktörleri tarafından kullanılan diğer kaçınma tekniklerini tespit etmede zorluk çeker. Sonuç olarak, kuruluşlar tespit edilemeyen ihlaller ve veri sızdırma riski altındadır. Wazuh, kuruluşların karmaşık ve kaçamak tehditleri etkili bir şekilde tespit etmelerini ve bunlara yanıt vermelerini sağlar. Wazuh, kötü amaçlı yazılım özelliklerini, etkinlikleri, ağ bağlantılarını ve daha fazlasını tanımlayan farklı modülleri kapsar.

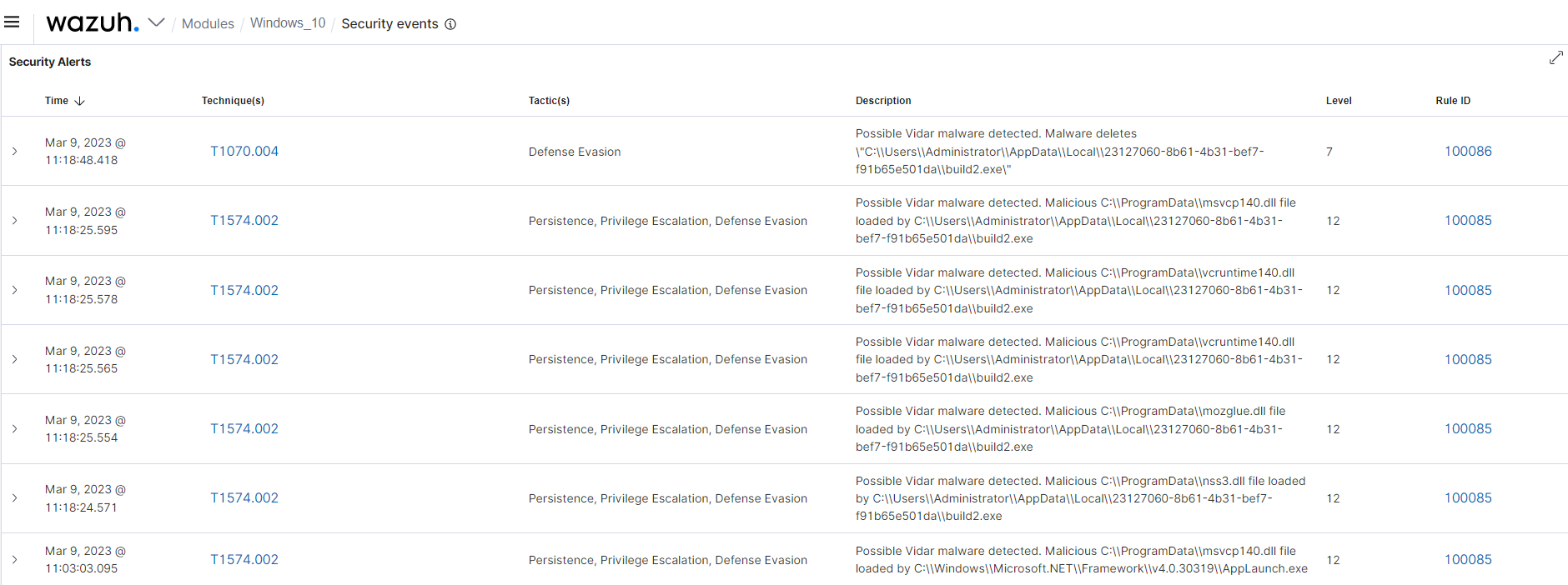

### Tehdit Algılama Kurallarıyla Kötü Amaçlı Faaliyetlerin Tespiti

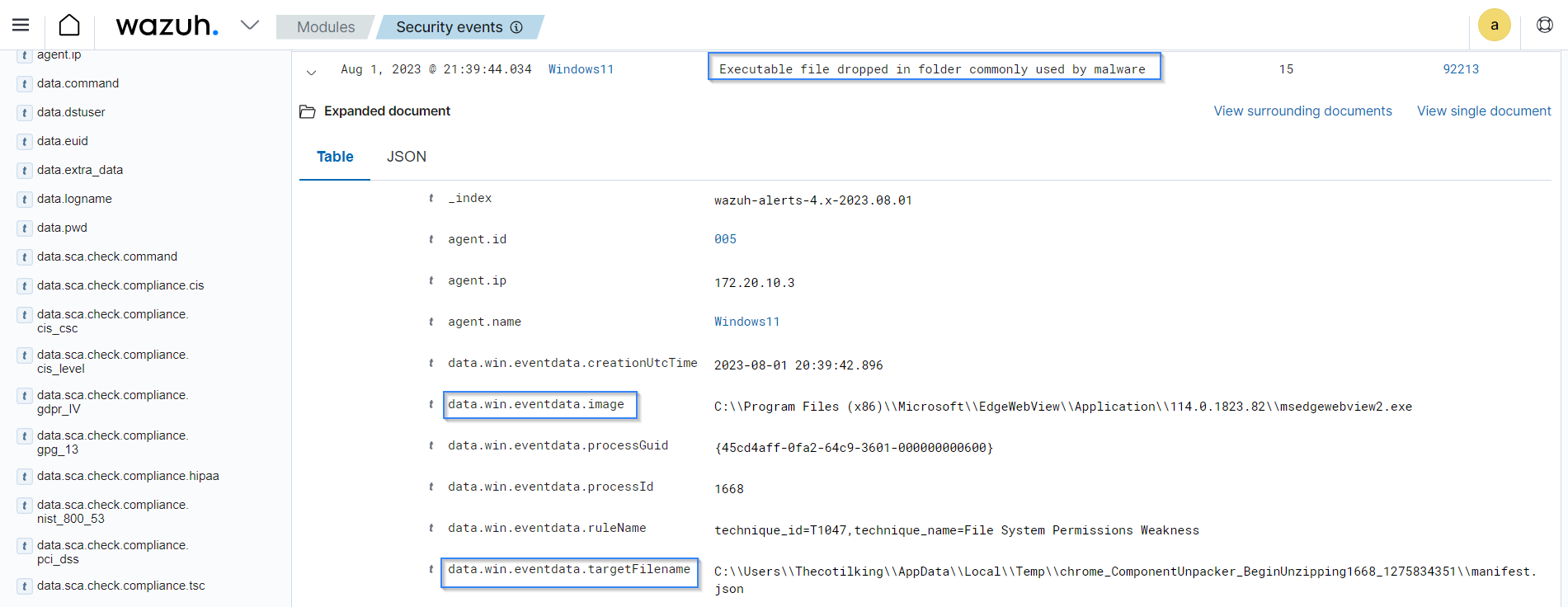

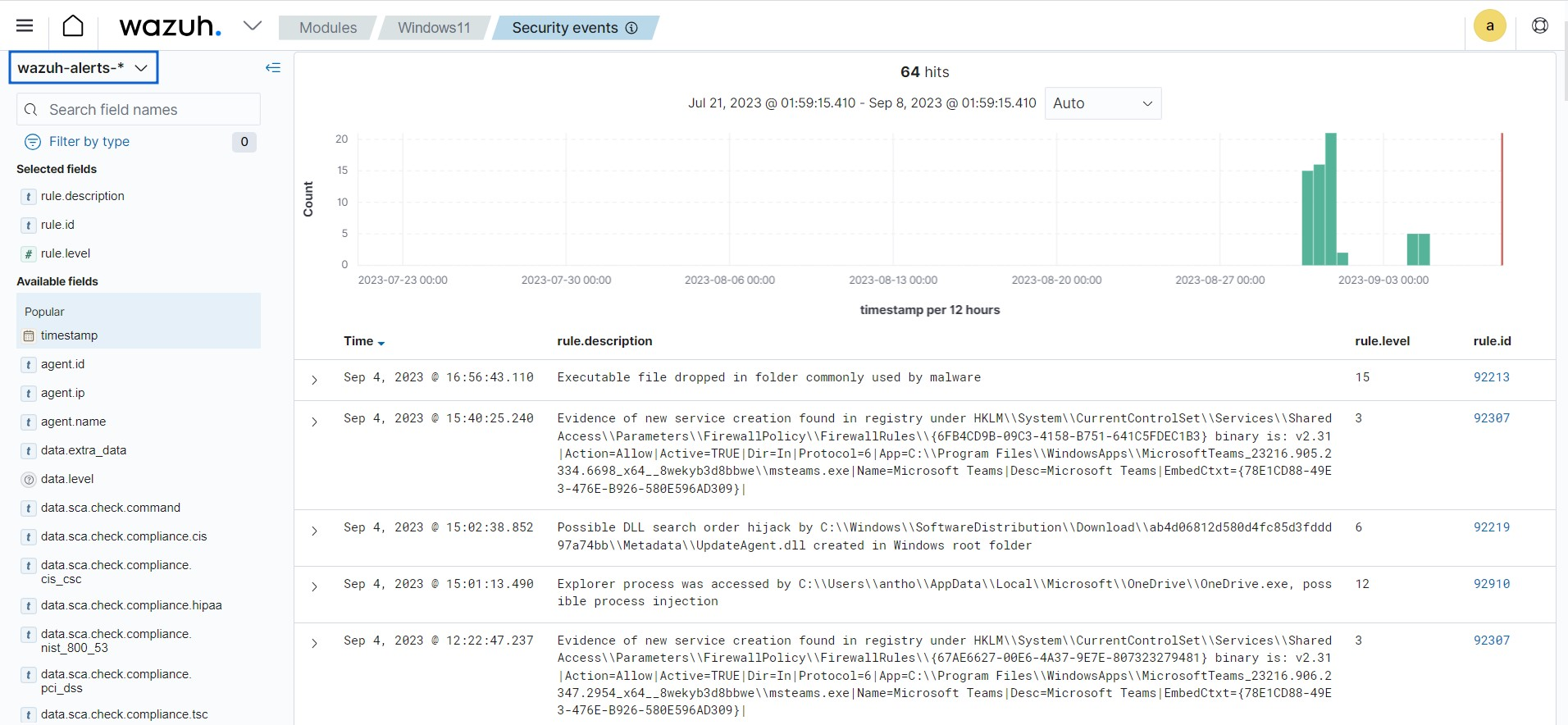

Wazuh, davranış tabanlı kötü amaçlı yazılım tespitini etkinleştiren tehdit tespit kurallarına sahiptir. Wazuh, yalnızca önceden tanımlanmış imzalara güvenmek yerine, kötü amaçlı yazılım tarafından sergilenen anormal davranışları izleme ve analiz etmeye odaklanır. Bu, Wazuh'un bilinen ve daha önce bilinmeyen tehditleri tespit etmesini sağlar. Bu şekilde, Wazuh siber tehditlere karşı proaktif ve uyarlanabilir bir savunma sağlar. Wazuh, tanınan kötü amaçlı yazılım kalıpları için uyarıları tetiklemek üzere özel olarak tasarlanmış, kullanıma hazır kural setlerine sahiptir ve olası güvenlik olaylarına hızlı bir yanıt sağlar. Örneğin, aşağıdaki görüntü, `92213`kötü amaçlı yazılımlar tarafından yaygın olarak kullanılan bir klasöre bir yürütülebilir dosya bırakıldığında tetiklenen kural kimliğine sahip bir uyarıyı gösterir. Bu uyarı, güvenlik ekiplerini soruşturma ve düzeltme sürecini başlatmaya yönlendirir.

Wazuh, kullanıcıların algılamada daha fazla esneklik için özel kurallar oluşturmasına olanak tanır , ilgili etkinliklere odaklanmalarını ve kötü amaçlı yazılım algılamasını optimize etmelerini sağlar. Wazuh, izlenen uç noktalardan gelen günlükleri kod çözer ve alanlara düzenler, daha sonra kötü amaçlı etkinlik algılandığında uyarı vermek için özel kurallar oluşturmak üzere kullanılabilir.

Wazuh kuralları, yanlış pozitifleri azaltmak ve bilinen kötü amaçlı yazılımları belirli davranışlara göre tespit etmek için tehlike göstergelerini (IOC'ler) belirten birden fazla alan kullanır. Bu kurallar, kapsamlı tespit için saldırı, ayrıcalık yükseltme, yanal hareket, karartma ve sızdırma gibi ilgili kötü amaçlı yazılım etkinliklerini birbirine bağlayabilir.

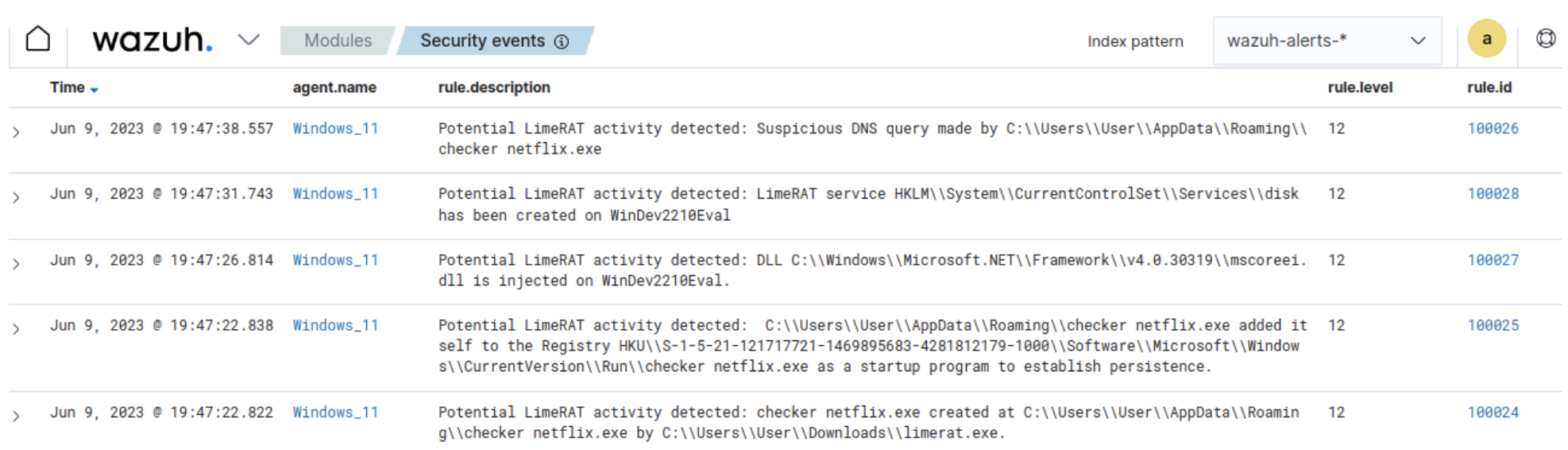

Aşağıda, LimeRAT kötü amaçlı yazılımının kötü amaçlı faaliyetleri konusunda uyarı vermek için oluşturulmuş bazı Wazuh özel kurallarına bir örnek verilmiştir:

```

61613

\.exe

(?i)[c-z]:\\\\Users\\\\.+\\\\AppData\\\\Roaming\\\\checker netflix\.exe

Potential LimeRAT activity detected: checker netflix.exe created at $(win.eventdata.targetFilename) by $(win.eventdata.image).

T1036

sysmon

(?i)[c-z]:\\\\Users\\\\.+\\\\AppData\\\\Roaming\\\\checker netflix\.exe

HKU\\\\.+\\\\Software\\\\Microsoft\\\\Windows\\\\CurrentVersion\\\\Run\\\\checker netflix\.exe

^SetValue$

Potential LimeRAT activity detected: $(win.eventdata.details) added itself to the Registry as a startup program $(win.eventdata.targetObject) to establish persistence.

T1547.001

61605

(?i)[c-z]:\\\\Users\\\\.+\\\\AppData\\\\Roaming\\\\checker netflix\.exe

Potential LimeRAT activity detected: Suspicious DNS query made by $(win.eventdata.image).

T1572

61614

HKLM\\\\System\\\\CurrentControlSet\\\\Services\\\\disk

^CreateKey$

Potential LimeRAT activity detected: LimeRAT service $(win.eventdata.targetObject) has been created on $(win.system.computer).

T1543.003

```

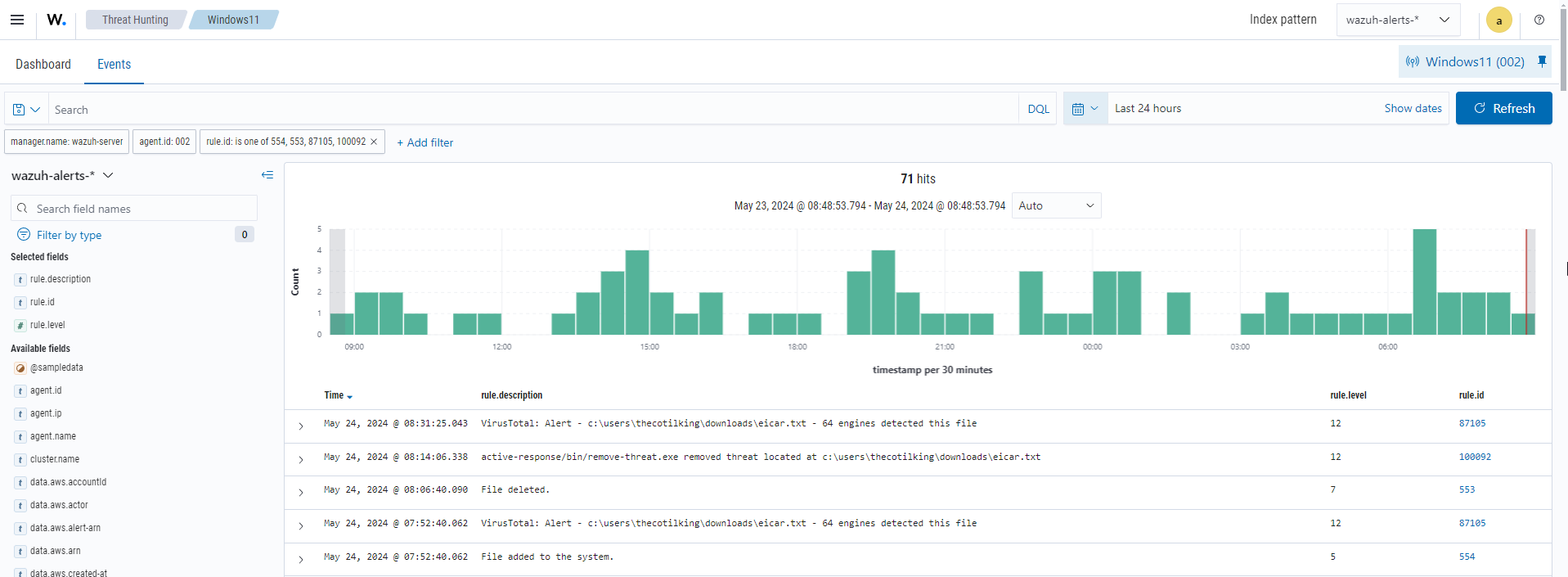

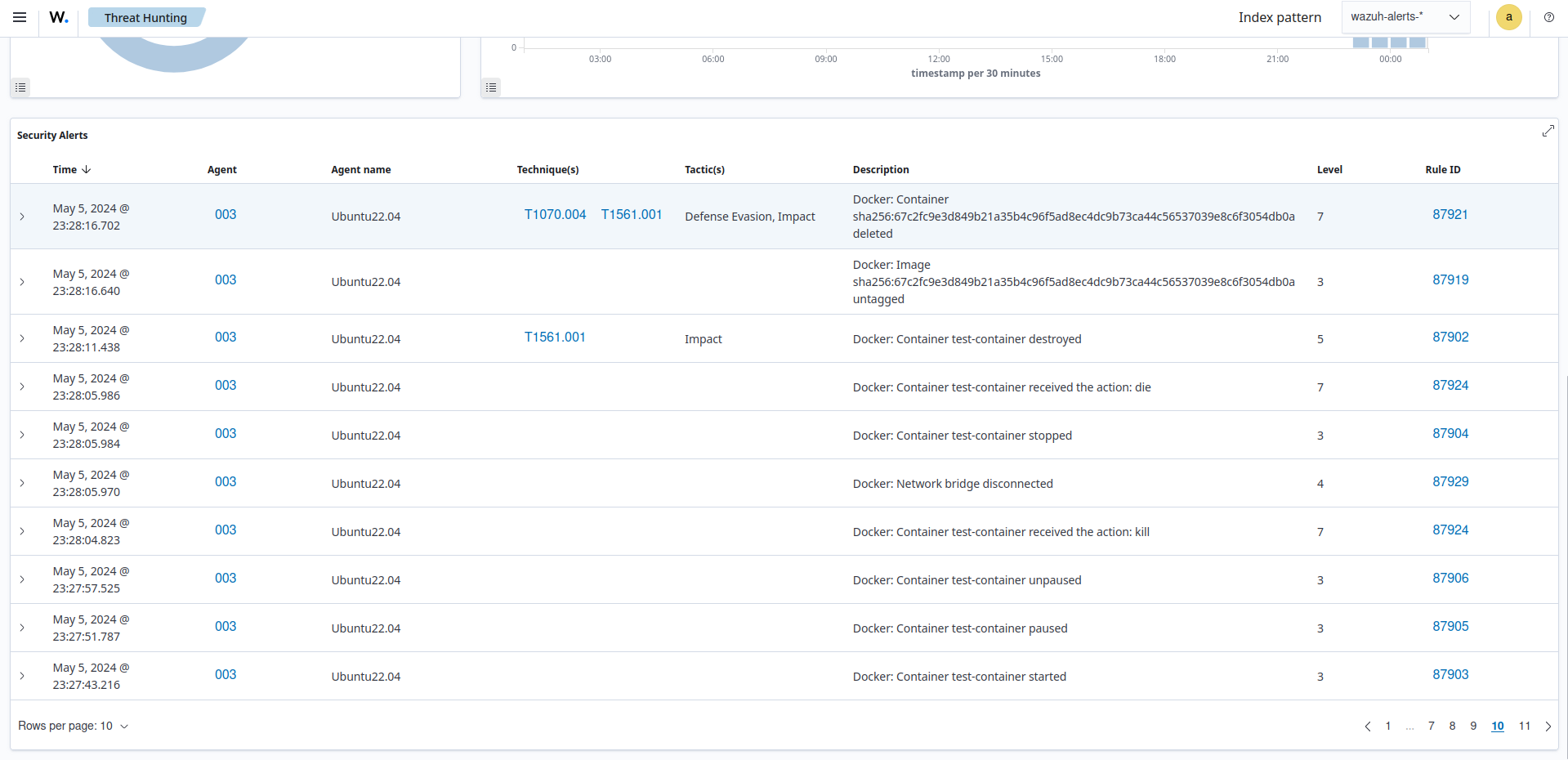

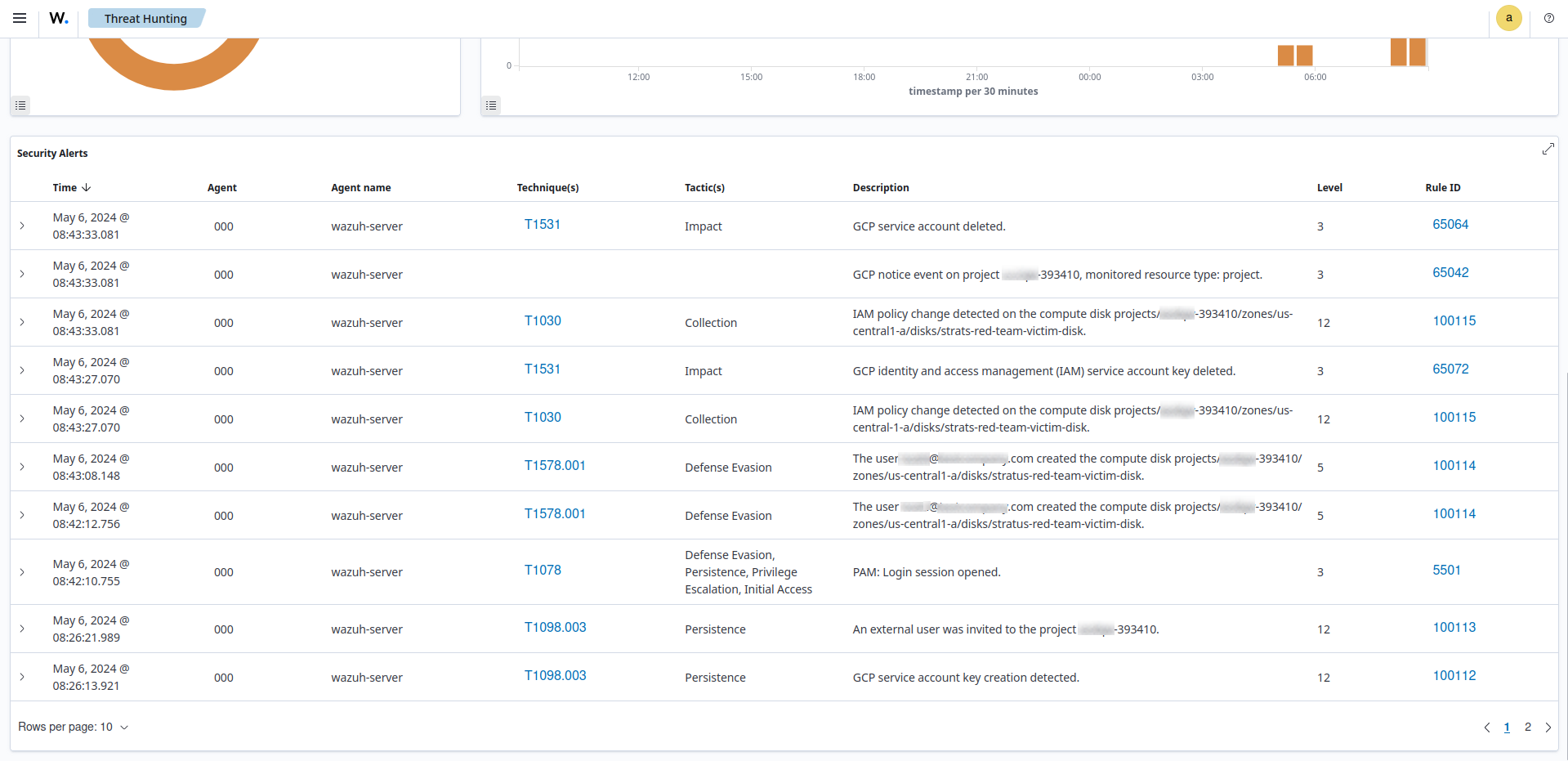

Bu kurallar , Wazuh panosundaki **Tehdit Avı** modülünde görülebilen uyarılar oluşturur .

Tam yapılandırma için Wazuh ile LimeRat tespiti ve tepkisi hakkındaki blog yazısına bakın .

Wazuh, kötü amaçlı yazılımlara işaret eden davranışları belirler, gerçek zamanlı uyarılar ve bildirimler üretir ve böylece güvenlik ekiplerinin hızlı bir şekilde yanıt vermesini ve potansiyel riskler tırmanmadan önce bunları azaltmasını sağlar.

### Kötü Amaçlı Yazılım Etkinliğini Tespit Etmek İçin Dosya Bütünlüğü İzleme Özelliğinden Yararlanma

Dosya Bütünlüğü İzleme (FIM), kötü amaçlı yazılım tespitinde değerli bir bileşendir. Wazuh, izlenen uç noktalardaki dosya ve dizinlerdeki değişiklikleri izlemek ve tespit etmek için [FIM yetenekleri](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/dosya-butunlugunun-izlenmesi) sağlar. Bu değişiklikler oluşturma, değiştirme veya silmeyi içerir. FIM temel içgörüler sağlarken, onu diğer yetenekler ve entegrasyonlarla birleştirmek kötü amaçlı yazılım tespiti için etkinliğini daha da artırır. Wazuh, güvenlik ekiplerinin FIM olaylarına dayalı özel kurallar oluşturmasına olanak tanır ve hedefli kötü amaçlı yazılım tespitini mümkün kılar. Bu özelleştirilebilir kurallar, FIM olaylarını şüpheli dosya uzantıları, kod parçacıkları veya bilinen kötü amaçlı yazılım imzaları gibi belirli tehlike göstergeleriyle ilişkilendirir.

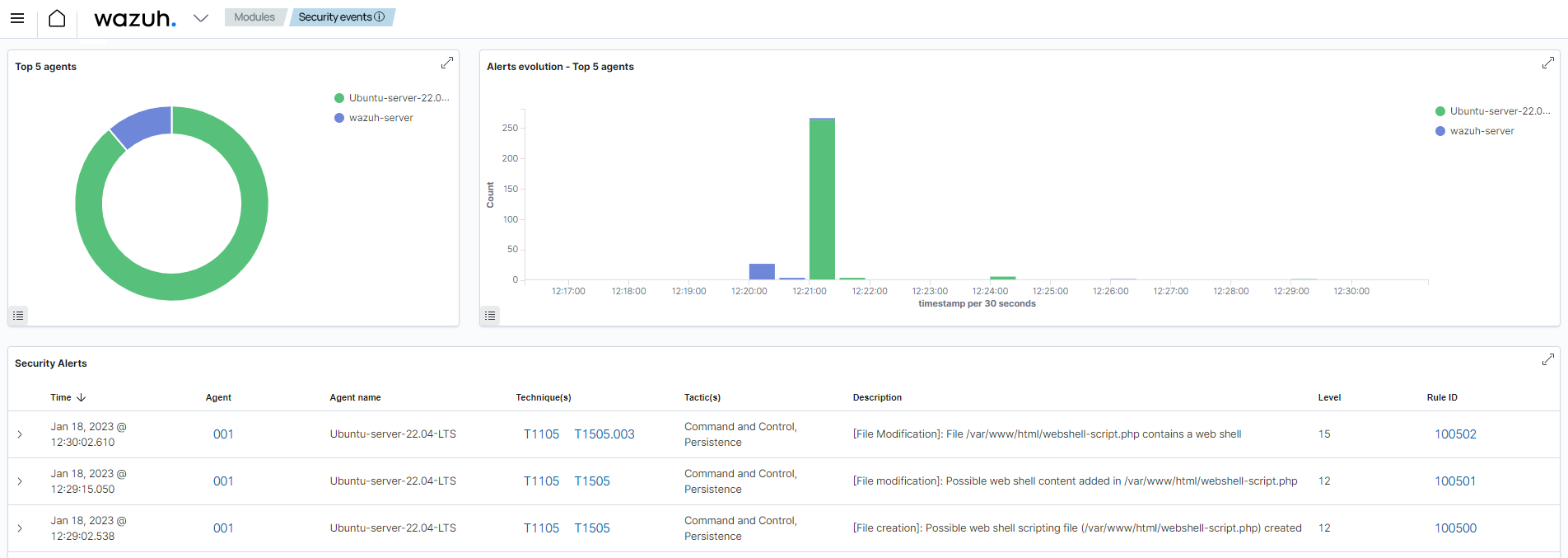

Aşağıdaki görüntü, bir web kabuğunun web sunucusunda bir dosya oluşturduğunda veya değiştirdiğinde oluşan uyarıyı göstermektedir.

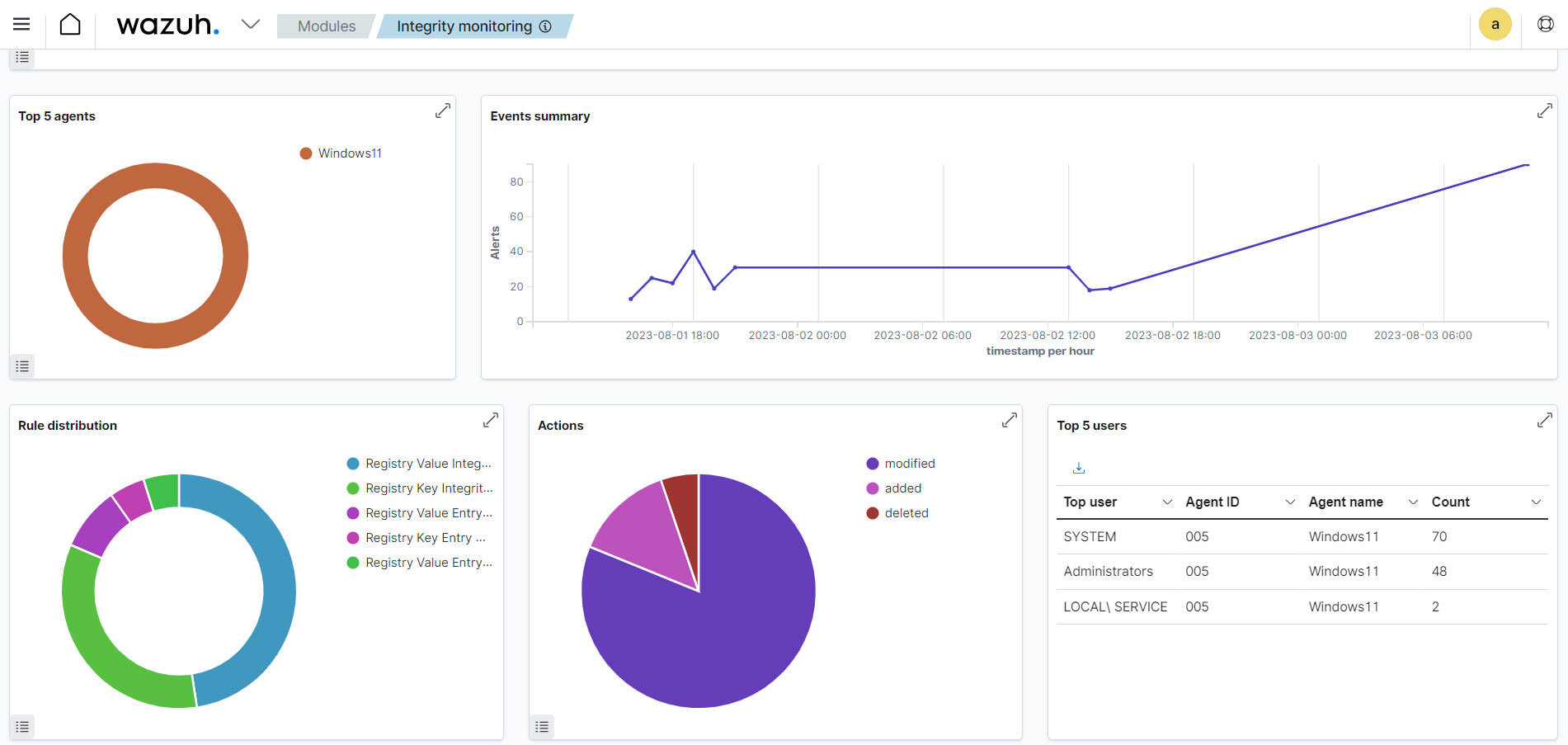

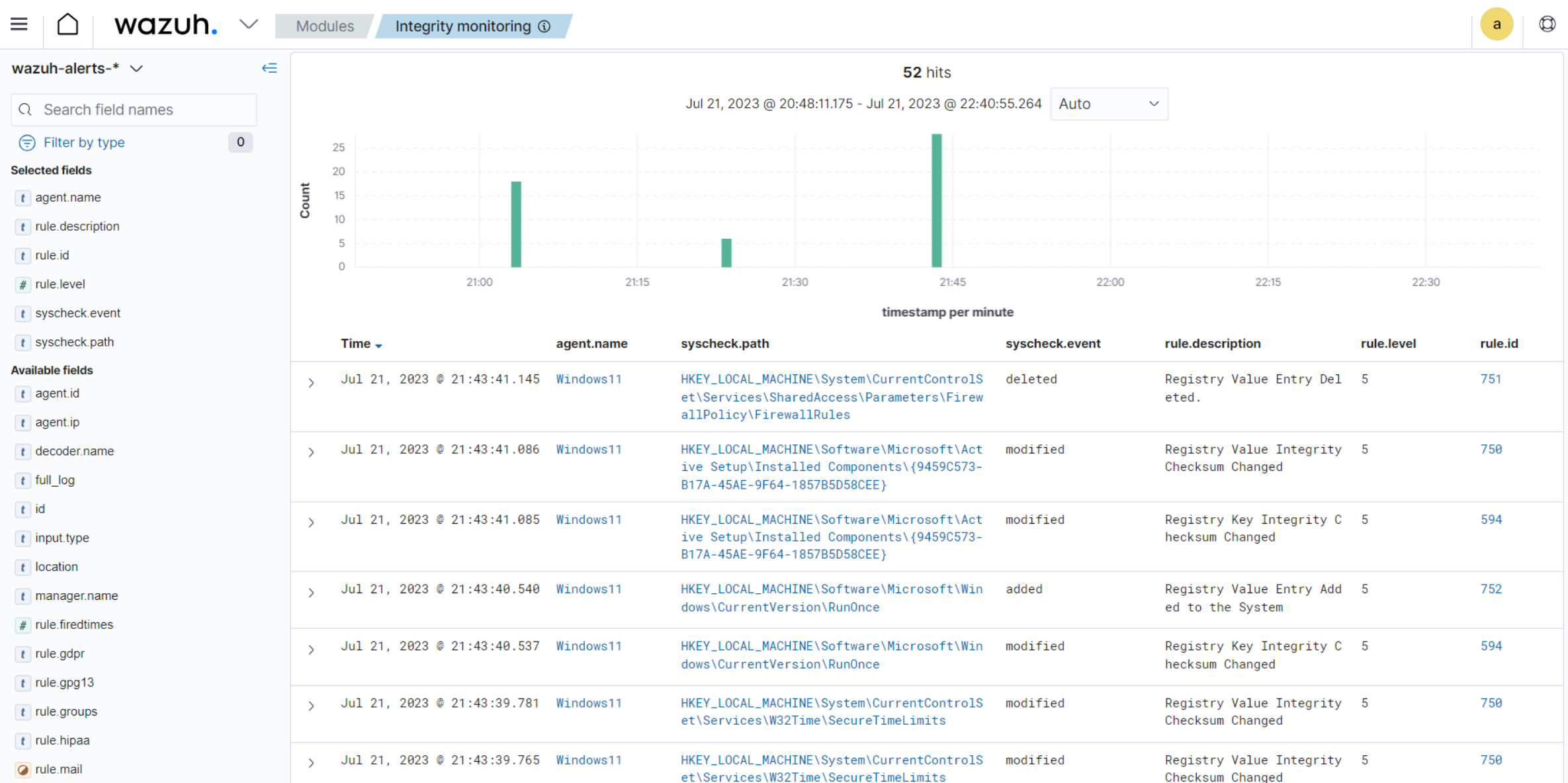

Kötü amaçlı yazılımlar, kalıcılık oluşturma ve diğer kötü amaçlı eylemleri gerçekleştirme gibi kötü amaçlı hedeflere ulaşmak için sıklıkla Windows Kayıt Defterini hedef alır. Wazuh Dosya Bütünlüğü İzleme (FIM) modülü, değişiklikleri tespit etmek için yaygın olarak hedeflenen kayıt defteri yollarını izleyen Windows Kayıt Defteri izlemesini içerir . Değişiklikler meydana geldiğinde, FIM modülü gerçek zamanlı uyarıları tetikleyerek güvenlik ekiplerinin şüpheli kayıt defteri anahtarı manipülasyonunu hızla belirlemesini ve bunlara yanıt vermesini sağlar.

Aşağıdaki görseller Wazuh FIM modülünün panosunu ve Windows Kayıt Defteri değişikliklerinin olaylarını göstermektedir.

### Tehdit İstihbaratı Entegrasyonuyla Kötü Amaçlı Yazılım Algılamayı Geliştirme

Kullanıcılar, tehdit istihbarat kaynaklarıyla entegre olarak kötü amaçlı yazılım tespit yeteneklerini artırabilirler . Bu istihbarat beslemeleri, bilinen kötü amaçlı IP adresleri, etki alanları, URL'ler ve diğer tehlike göstergeleri hakkında ek güncel bilgilerle Wazuh bilgi tabanını zenginleştirir. Wazuh'un entegre olabileceği tehdit istihbarat kaynaklarına örnek olarak VirusTotal, MISP ve daha fazlası verilebilir.

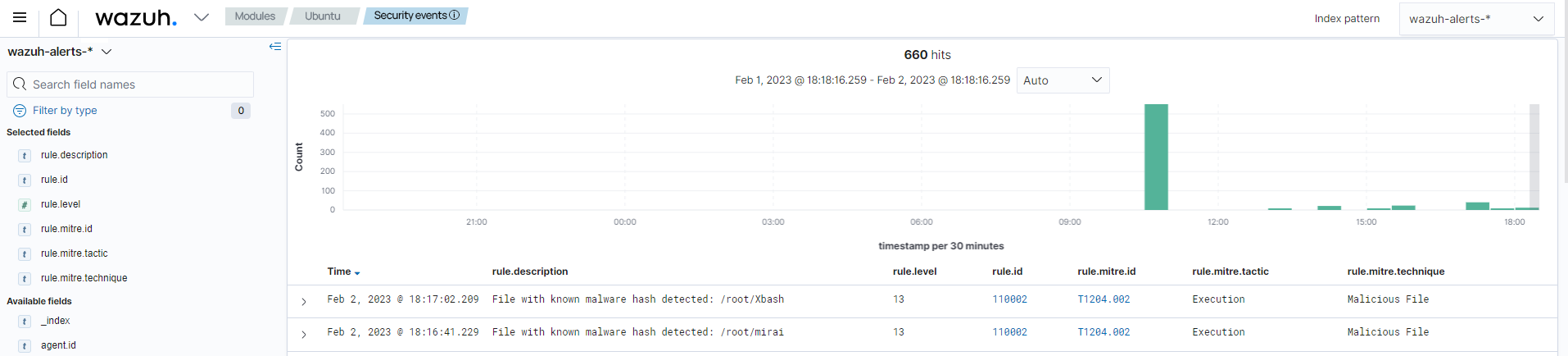

[Wazuh, tanımlanan IOC'leri CDB listelerinde](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/cdb-listelerini-kullanma) (sabit veritabanları) depolanan bilgilerle karşılaştırarak kötü amaçlı dosyaları proaktif bir şekilde belirler . Bu listeler, dosya karmaları, IP adresleri ve etki alanı adları dahil olmak üzere bilinen kötü amaçlı yazılım tehlike göstergelerini (IOC'ler) depolayabilir.

`key:value`Girişleri, özelleştirilmiş algılama için her iki biçimde de özelleştirebilirsiniz `key:`, bunun bir örneği aşağıda görülmektedir. Mirai ve Xbash kötü amaçlı yazılımlarının bilinen MD5 kötü amaçlı yazılım karmalarını içeren bir CBD listesi algılama için kullanılır:

```

e0ec2cd43f71c80d42cd7b0f17802c73:mirai

55142f1d393c5ba7405239f232a6c059:Xbash

```

Tespit edildiğinde bu uyarılar, aşağıda görüldüğü gibi Wazuh kontrol panelinin **Tehdit Avı** modülünde gözlemlenir .

Tam yapılandırmalar için Kullanım örneğine bakın : CDB listesindeki dosya karma değerlerini kullanarak kötü amaçlı yazılımları tespit etme .

### Rootkit Tespiti ile Gizli Tehditleri Açığa Çıkarma

Rootkit'ler, sistem çağrılarını değiştirmek veya çekirdek veri yapılarını değiştirmek gibi işletim sistemi işlevlerini manipüle ederek bir uç noktadaki kötü amaçlı yazılımların varlığını gizlemek için tasarlanmış kötü amaçlı yazılımlardır. Wazuh, izlenen uç noktayı periyodik olarak tarayarak hem çekirdek hem de kullanıcı alanı düzeyinde rootkit'leri tespit eden bir Rootcheck modülüne sahiptir . Rootcheck, olası rootkit etkinliğini belirler ve uyarır. Wazuh, sistem davranışını analiz ederek ve bunu bilinen rootkit kalıplarıyla karşılaştırarak rootkit ile ilgili kalıpları derhal tespit eder ve daha fazla araştırma için uyarılar verir.

Aşağıda, Wazuh Rootcheck modülünün dosya sisteminde bir anormallik tespit ettiğinde oluşturduğu bir uyarının örneğini gösteriyoruz:

```

** Alert 1668497750.1838326: - ossec,rootcheck,pci_dss_10.6.1,gdpr_IV_35.7.d,

2022 Nov 15 09:35:50 (Ubuntu) any->rootcheck

Rule: 510 (level 7) -> 'Host-based anomaly detection event (rootcheck).'

Rootkit 't0rn' detected by the presence of file '/usr/bin/.t0rn'.

title: Rootkit 't0rn' detected by the presence of file '/usr/bin/.t0rn'.

```

Wazuh, rootkit davranış algılama yeteneklerini geliştirmeye devam ederken , [Komut izleme modülü](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/komut-izleme) ayrıca uç noktalardaki komut satırı etkinliklerini izlemek üzere yapılandırılabilir ve bu da kötü amaçlı komutların ve kötü amaçlı yazılım etkinliklerinin algılanmasını sağlar. Bu modül, kuruluşlara gizli tehditleri ortaya çıkarmak ve sistemlerini etkili bir şekilde korumak için kapsamlı bir yaklaşım sağlar.

### İzleme Sistemi Kötü Amaçlı Yazılım ve Anormallik Algılamayı Gerektirir

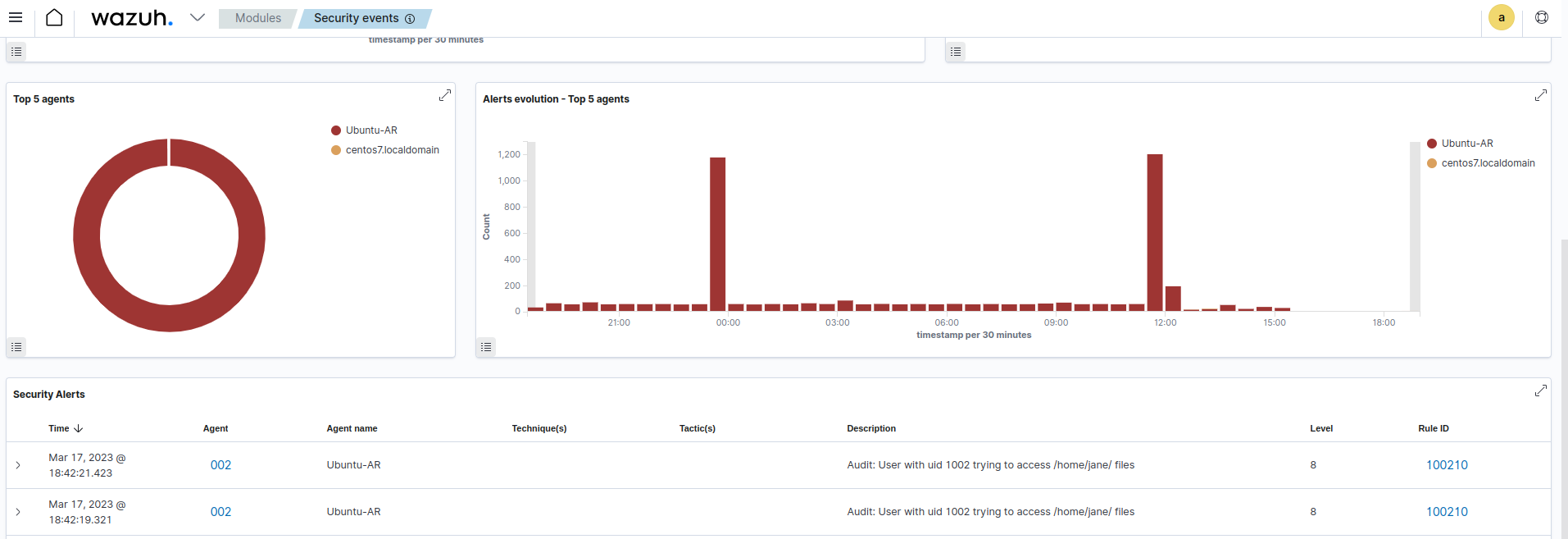

Wazuh, kötü amaçlı yazılım tespitini güçlendirmek ve anormallik tespitine yardımcı olmak için Linux uç noktalarındaki [sistem çağrılarını izler . Wazuh, sistem çağrılarını izlemek için Linux Denetim sistemini kullanır.](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/izleme-sistemi-cagrilari)

Wazuh Dosya Bütünlüğü İzleme (FIM) ve tehdit istihbaratı entegrasyonuyla birlikte sistem çağrısı izleme, kötü amaçlı yazılım tespitini geliştirir. Dosya erişimi, komut yürütme ve ayrıcalık yükseltme gibi güvenlikle ilgili olayları yakalayarak olası güvenlik olaylarına ilişkin gerçek zamanlı içgörüler sağlar. Bu kapsamlı yaklaşım, kuruluşların siber güvenlik dayanıklılığını güçlendirir. Aşağıdaki görüntüde, Ubuntu Linux 22.04 için Wazuh panosundaki ayrıcalık kötüye kullanımı uyarılarını görselleştirebilirsiniz.

Wazuh, güvenlik ekiplerinin Auditd tarafından sağlanan denetim kurallarını kullanmasını sağlar. Sistem çağrı olaylarına dayalı özel kurallar oluşturmak kötü amaçlı yazılım tespit çabalarını geliştirir ve genel siber güvenlik dayanıklılığını güçlendirir.

# Dosya Bütünlük Monitörleme (FIM)

# Dosya Bütünlüğünün İzlenmesi

**Dosya Bütünlüğü İzleme** (FIM), dosya ekleme, değiştirme veya silme olayları olduğunda algılamak ve uyarmak için dosyaların ve dizinlerin bütünlüğünü izlemeyi içerir. FIM, bu varlıkların bütünlüğünü düzenli olarak tarayarak ve doğrulayarak hassas dosyalar ve veriler için önemli bir koruma katmanı sağlar. Bir siber saldırının göstergesi olabilecek dosya değişikliklerini belirler ve gerekirse daha fazla araştırma ve düzeltme için uyarılar oluşturur.

Wazuh açık kaynaklı [Dosya Bütünlüğü İzleme](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/index.html) modülü, dosya oluşturma, değiştirme ve silme hakkında kapsamlı bilgi edinmek için izlenen dizinler veya dosyalar içinde gerçekleştirilen etkinlikleri izler. Bir dosya değiştirildiğinde, Wazuh onun sağlama toplamını önceden hesaplanmış bir temel çizgiyle karşılaştırır ve bir uyumsuzluk bulursa bir uyarı tetikler.

Açık kaynaklı FIM modülü, izlenen dosyaların hassasiyet düzeyine bağlı olarak gerçek zamanlı izleme ve planlı taramalar gerçekleştirir.

## Dosya Bütünlüğü İzleme tarama sonuçlarını görüntüleme

Wazuh panosunda, izlenen uç noktalardan tetiklenen tüm dosya bütünlüğü olaylarının raporlandığı özel bir **Dosya Bütünlüğü İzleme** modülü bulabilirsiniz . Bu, izlenen dizinlerin durumu ve güvenlik duruşu üzerindeki potansiyel etkileri hakkında değerli bilgiler sağladığı için görünürlüğü artırır. [Wazuh FIM panosunda](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/interpreting-fim-module-analysis.html) FIM analiz sonuçlarını görüntülemek için üç farklı bölüm bulunur; **Envanter, Pano ve Olaylar** .

1. Envanter bölümü **,** FIM modülünün dizinlediği tüm dosyaların bir listesini görüntüler. Her dosyanın dosya adı, son değişiklik tarihi, kullanıcı, kullanıcı kimliği, grup ve dosya boyutu gibi giriş bilgileri vardır.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/C5sfim-module-inventory1.png)

2\. Pano bölümü **,** tüm izlenen uç noktalar için FIM modülü tarafından tetiklenen olayların genel görünümünü gösterir. Ayrıca, seçili izlenen uç nokta için olayları gösterecek şekilde düzenleyebilirsiniz.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/B1Afim-dashboard1.png)

3\. **Olaylar** bölümü , FIM modülü tarafından tetiklenen uyarıları gösterir. Aracı adı, izlenen dosyanın dosya yolu, FIM olayının türü, uyarının açıklaması ve her uyarının kural düzeyi gibi ayrıntıları görüntüler.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-alerts1.png)

Aşağıda Wazuh FIM modülünün ortamınızda izleme yapmanıza yardımcı olacağı yaygın kullanım durumları listelenmiştir.

#### Dosya bütünlüğünün izlenmesi

Yapılandırma dosyalarında ve dosya özniteliklerinde yapılan değişiklikler, bir BT altyapısındaki uç noktalarda sık görülen olaylardır. Ancak doğrulanmazsa, uç noktaların veya bunlarda çalışan uygulamaların davranışını etkileyebilecek yetkisiz ve kasıtsız değişiklikler olabilir. Wazuh FIM modülü, gerçek zamanlı olarak dosya değişikliklerini tespit etmek için belirli dosyalar ve dizinler üzerinde periyodik taramalar çalıştırır. Mevcut durumun bir taban çizgisini oluşturmak için belirlenen dosyaları tarar. Toplam kontrol değerlerini ve öznitelik değerlerini taban çizgiyle karşılaştırarak dosya değişikliklerini kontrol eder ve tutarsızlıklar bulunursa uyarılar üretir.

Wazuh FIM modülü, varlıkların etkili bir şekilde izlenmesini sağlayan çeşitli yapılandırma seçeneklerini destekler:

- [Gerçek zamanlı izleme](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/basic-settings.html#real-time-monitoring) : FIM modülü,`realtime`belirtilen dizinlerin sürekli izlenmesini sağlayan bir öznitelik sağlar. Bu özellik özellikle kritik dizinleri izlemek ve değişiklikleri meydana geldikten hemen sonra izlemek için kullanışlıdır. Wazuh, dosya değişiklikleri meydana gelirse gerçek zamanlı olarak raporlanacak izlenen uç noktalardaki dizinleri veya dosyaları belirtmenize olanak tanır.

- [Zamanlanmış izleme](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/basic-settings.html#scheduled-scans) :`frequency`Wazuh FIM modülündeki seçenek, kullanıcıların izlenen uç noktalarınızda gerçekleştirilen her FIM taramasının zamanlamasını özelleştirmesine olanak tanır. FIM modülü için varsayılan tarama aralığı 12 saattir (43200 saniye) ve her uç noktada özelleştirilebilir. Alternatif olarak, taramalar scan\_time[ ve](https://documentation.wazuh.com/current/user-manual/reference/ossec-conf/syscheck.html#reference-ossec-syscheck-scan-time) scan\_day[ seçenekleri](https://documentation.wazuh.com/current/user-manual/reference/ossec-conf/syscheck.html#reference-ossec-syscheck-scan-day) kullanılarak zamanlanabilir . Bu seçenekler, kullanıcıların mesai saatleri dışında veya tatillerde FIM taramaları ayarlamasına yardımcı olur.

- [Kim-veri izleme](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/advanced-settings.html#who-data-monitoring) : Wazuh, kim-veri işlevselliğini kullanarak dosya değişikliklerine ilişkin gelişmiş içgörüler yakalar. Bu işlevsellik, algılanan dosya değişiklikleri hakkında önemli bilgileri belirlemek için Linux Denetim alt sistemi ve Microsoft Windows SACL gibi denetim araçlarını kullanır. Kim-veri izleme işlevselliği, FIM modülünün değişiklik olayının ne zaman gerçekleştiği, değişikliği kimin veya neyin yaptığı ve hangi içeriğin değiştirildiği hakkında bilgi edinmesini sağlar. Bu, hesap verebilirliği sürdürmede ve izlenen dosyalarda veya dizinlerde yapılan değişikliklerin onaylanmış süreçler kullanılarak yetkilendirilip yetkilendirilmediğini ve gerçekleştirilip gerçekleştirilmediğini doğrulamada faydalıdır.

Aşağıda, Windows uç noktasında izlenen bir dosya değiştirildiğinde oluşturulan bir uyarının örneği gösterilmektedir.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/0M1fim-modified-file-alert1.png)

Uyarı alanlarında, *who-data* meta verisi, kullanıcının `wazuh`kelimeyi `Hello`dosyaya işlem `audit_docu.txt`kullanılarak eklediğini gösterir `Notepad.exe`.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-modified-file-alert-details1.png)

- [Dosya değerlerindeki değişiklikleri raporlama](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/basic-settings.html#report-changes-in-file-values) : FIM modülü,`report_changes`bir metin dosyasında değiştirilen tam içeriği kaydeden ve Wazuh sunucusuna bildiren bir öznitelik sağlar. Öznitelik, Wazuh aracısının izlenen dosyaların kopyalarını daha fazla inceleme için her uç noktadaki özel bir konuma yapmasını sağlar. Bu izleme seçeneği, kullanıcılar izlenen dizinlerdeki dosya değişiklikleri bilinen kötü amaçlı etkinliklerin davranışıyla eşleştiğinde belirli yanıtlar başlatmak istediklerinde yararlıdır. Örneğin, aşağıdaki uyarı, Wazuh`webshell-script.php`izlenen bir dizinde bir web kabuğu komut dosyası dosyasının oluşturulduğunu algıladığında bunu gösterir.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/web-shell-scripting-alert1.png)

- [Dosya özniteliklerini kaydetme](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/basic-settings.html#record-file-attributes) : Kullanıcılar, izlenen bir dosyanın belirli özniteliklerini kaydetmek üzere FIM modülünü yapılandırabilir. Wazuh, kullanıcıların FIM modülünün kaydedeceği veya yoksayacağı dosya meta verilerini belirtmek için kullanabileceği çeşitli dosya özniteliklerini destekler. Örneğin, bu izleme seçeneği, kullanıcılar yalnızca bir yapılandırma dosyasının SHA-256 karma değerini kaydetmek ve diğer karma türlerini hariç tutmak istediklerinde yararlı olacaktır.

### Kötü amaçlı yazılımları tespit etme ve bunlara yanıt verme

Wazuh FIM modülü, kapsamlı bir güvenlik izleme ortamı oluşturmak için diğer Wazuh yetenekleri ve üçüncü taraf tehdit istihbarat çözümleriyle entegre olur. Bu, kötü amaçlı yazılım algılama ve yanıt yeteneklerini geliştirmek ve siber tehditlere karşı sağlam bir savunma sağlamak için zorunludur.

Wazuh FIM modülü, aşağıdakiler dahil ancak bunlarla sınırlı olmamak üzere çeşitli entegrasyonları destekler:

- **Dosya bütünlüğü izleme ve YARA** : Wazuh FIM modülü ve YARA aracı birleştirilerek, şüpheli dosya eklemeleri veya değişiklikleri belirlendiğinde kötü amaçlı yazılımları tespit etmek mümkündür. YARA kural dosyaları, izlenen uç noktalara indirilen kötü amaçlı yazılım göstergelerinin örneklerini içerir. FIM modülü izlenen dosya veya dizinde bir değişiklik tespit ettiğinde, bunun kötü amaçlı yazılım olup olmadığını belirlemek için bir betik kullanarak bir YARA taraması yürütür. YARA kuralı bir dosyayla eşleşme bulursa, tarama sonuçlarını kod çözme ve uyarı için Wazuh sunucusuna gönderir. Bu, Wazuh sunucusunda yapılandırılan özel kural ve kod çözücü yapılandırmalarına göre raporlanır. [Wazuh FIM modülünün YARA ile nasıl entegre edileceği](https://documentation.wazuh.com/current/user-manual/capabilities/malware-detection/fim-yara.html) hakkında daha fazla bilgi için bu belgelere bakın .

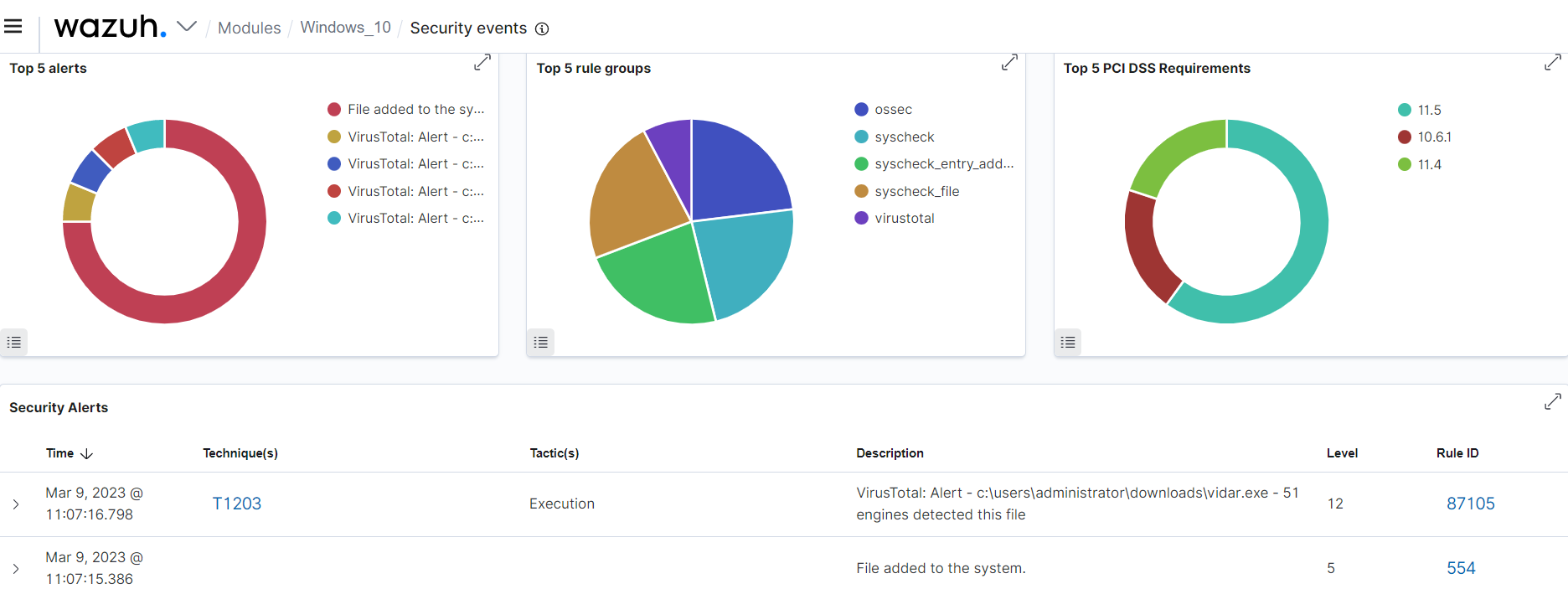

- **Dosya bütünlüğü izleme ve VirusTotal** : Wazuh [Integrator modülü,](https://documentation.wazuh.com/current/user-manual/reference/ossec-conf/integration.html) VirusTotal gibi harici API'lere ve uyarı araçlarına bağlanır. [VirusTotal entegrasyonu,](https://documentation.wazuh.com/current/user-manual/capabilities/malware-detection/virus-total-integration.html) FIM modülü tarafından izlenen dosyalar ve dizinler içindeki kötü amaçlı dosya karmalarını tespit etmek için VirusTotal API'sini kullanır. Etkinleştirildikten sonra, FIM uyarılar ürettiğinde, Wazuh uyarıdan işaretli dosyayla ilişkili karma değerini çıkarmak için VirusTotal entegrasyonunu başlatır. VirusTotal API daha sonra bu karmaları potansiyel olarak kötü amaçlı içerik için tarama motorlarıyla karşılaştırmak için kullanılır.

- **Dosya bütünlüğü izleme ve Aktif Yanıt** : [Wazuh Aktif Yanıt](https://documentation.wazuh.com/current/user-manual/capabilities/active-response/index.html) modülü, zamanında belirlenen tehditlere otomatik olarak yanıt verir. Bu kombinasyon, FIM modülünün yalnızca kötü amaçlı etkinlikleri algılamasını değil, aynı zamanda bunlara yanıt vermesini de sağlar. FIM modülü izlenen ortamınızdaki dosya değişikliklerini algıladığında yürütülecek aktif yanıt betiklerini yapılandırabilirsiniz. Ayrıca, gerçekleştirilen yanıt için uyarılar da üretir. Bu, algılanan kötü amaçlı değişiklikler zamanında giderildiği için Ortalama Yanıt Süresini (MTTR) azaltır.

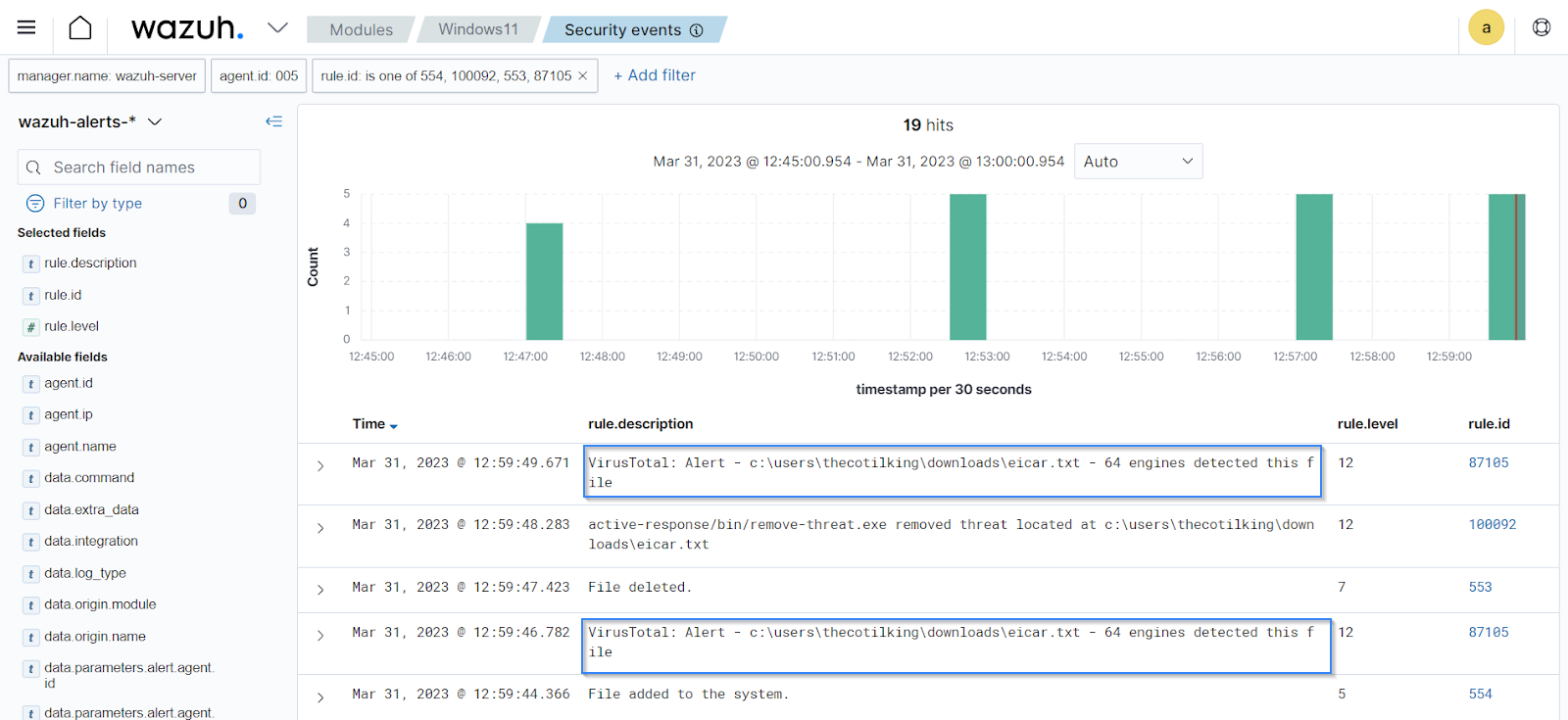

Aşağıdaki görüntüde Wazuh, izlenen uç noktaya bir dosya eklendiğinde tetiklenir. VirusTotal API dosyayı tarar ve 55 motorda kötü amaçlı içerik olarak tanımlar. Ardından Wazuh Active Response modülü tehdidi izlenen uç noktadan kaldırmak için hemen harekete geçer.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-ar-virustotal-alerts1.png)

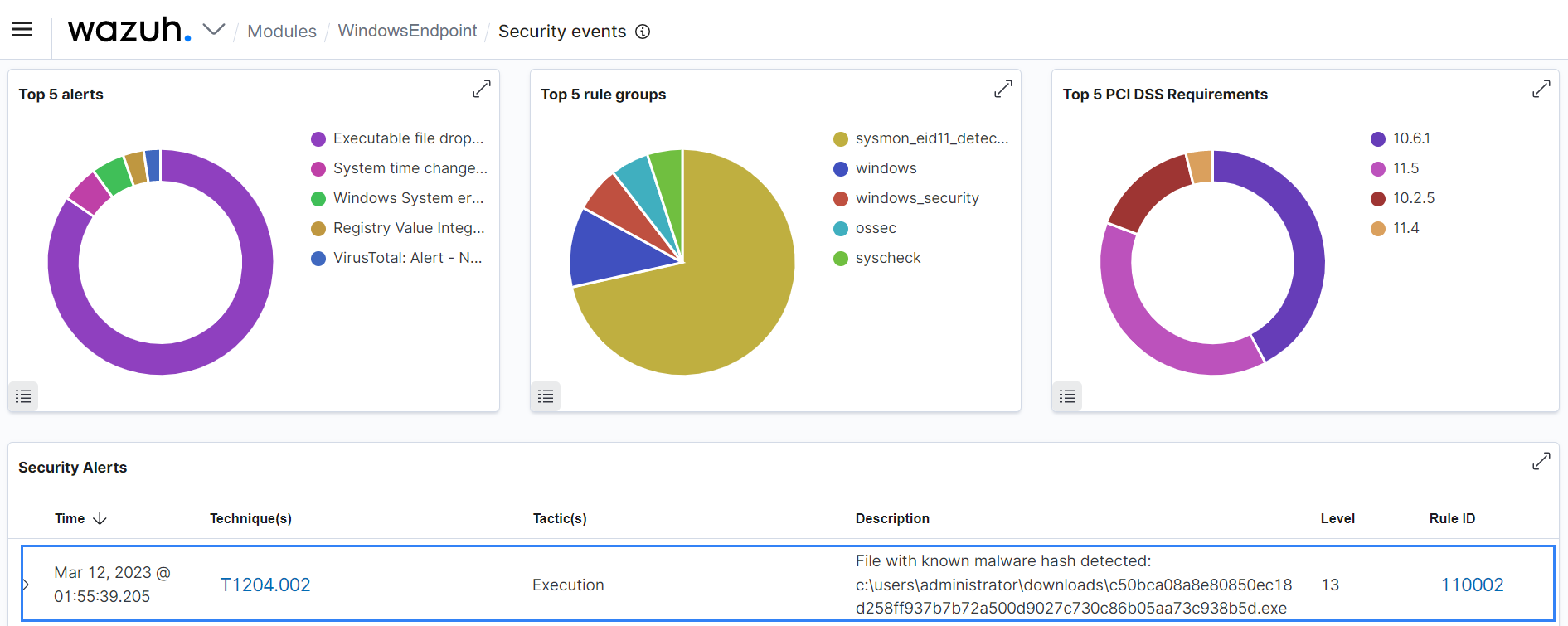

- **Dosya bütünlüğü izleme ve CDB listesi** : Wazuh FIM modülü, [CDB listeleriyle (sabit veritabanı)](https://documentation.wazuh.com/current/user-manual/capabilities/malware-detection/cdb-lists-threat-intelligence.html) birleştirildiğinde bilinen kötü amaçlı yazılım imzalarının varlığını kontrol ederek kötü amaçlı dosyaları da algılar . CDB listeleri, dosya karmaları, IP adresleri ve etki alanı adları gibi bilinen kötü amaçlı yazılım Tehlikeye Atma göstergelerini (IOC'ler) depolamak için kullanılır. CDB listeleri oluşturulduğunda, Wazuh, dosya karmaları gibi FIM uyarılarından gelen alan değerlerinin CDB listelerinde depolanan anahtarlarla eşleşip eşleşmediğini kontrol eder. Eşleşirse, özel kuralınızı nasıl yapılandırdığınıza bağlı olarak bir uyarı ve yanıt oluşturur.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/malware-hash-file-alerts1.png)

## Windows Kayıt Defterini İzleme

Wazuh FIM modülü, Windows Kayıt Defteri girdilerini düzenli olarak tarar, yerel bir veritabanında denetim toplamlarını ve özniteliklerini depolar ve kayıt defteri değerlerinde değişiklikler algılandığında uyarı verir. Bu, kullanıcıları kötü amaçlı olsun veya olmasın, kullanıcı etkinliklerinden veya yazılım yüklemelerinden kaynaklanan kayıt defteri değişiklikleri hakkında bilgilendirir.

Wazuh açık kaynaklı FIM modülünü çeşitli yapılandırma seçeneklerini kullanarak [Windows Kayıt Defteri değerlerini](https://documentation.wazuh.com/current/user-manual/capabilities/file-integrity/windows-registry-monitoring.html) izleyecek şekilde yapılandırabilirsiniz . [windows\_registry](https://documentation.wazuh.com/current/user-manual/reference/ossec-conf/syscheck.html#reference-ossec-syscheck-windows-registry)`report_changes` seçeneğindeki öznitelik, izlenen Windows Kayıt Defteri değerinde algılanan değişikliklerin ayrıntılı bir dökümünü sağlar. Modülün hangi Windows Kayıt Defteri özniteliklerini kaydedeceğini veya yoksayacağını yapılandırabilirsiniz. Örneğin, CDB listeniz yalnızca kötü amaçlı dosyaların SHA1 karmalarını içeriyorsa, özniteliği kaydetmeyi ve yoksaymayı seçebilirsiniz .`check_sha1sum``check_md5sum`

Aşağıdaki görüntü, izlenen bir uç noktadaki değiştirilmiş bir Windows kayıt defteri değerinin olayını göstermektedir.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-modified-registry-key-alert1.png)

Genişletildiğinde uyarı değiştirilen alanı gösterir.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-modified-registry-key-alert-details1.png)

Tehdit aktörleri, kötü amaçlı faaliyetleri için Kayıt Defterindeki *Run* ve *RunOnce* anahtarlarına yaygın olarak programlar ekleyerek kalıcılıklarını sürdürürler. Ayrıca, Wazuh başlangıç kayıt defteri anahtarlarına eklenen şüpheli programları tespit eder. Bu, sisteminize zarar vermeden önce bunları kaldırmak için uygun eylemi gerçekleştirmenizi sağlar.

[](https://acikkaynak.lastguard.com.tr/uploads/images/gallery/2024-12/fim-registry-value-added-alerts1.png)

### Mevzuata uygunluğun sağlanması

Düzenleyici uyumluluk gerekliliklerini karşılamak, çeşitli sektörlerdeki kuruluşlar için önemli bir husustur. Dosya bütünlüğü izleme, PCI DSS, SOX, HIPAA, NIST SP 800-53 gibi düzenlemelere uyum sağlamak için bir gerekliliktir.

Wazuh FIM modülünü, kuruluşunuzun hassas ve gizli verilerinin depolandığı belirli dosyaları ve dizinleri izleyecek şekilde özelleştirebilirsiniz. Wazuh, izlenen dosyalarda ve dizinlerde yapılan değişiklikleri özetleyen kapsamlı bir rapor sunar. Bu özellik, çeşitli düzenleyici standartlara uyumu sağlamak için özellikle yararlıdır.

[Örneğin, kuruluşlar Wazuh kullanarak NIST SP 800-53 standardındaki CM-3 Yapılandırma değişikliği kontrol](https://documentation.wazuh.com/current/compliance/nist/file-integrity-monitoring.html#detecting-change-actors-to-ufw-firewall-rules-using-who-data) gereksinimini karşılayabilir . Kontrol, kuruluşların hareketsiz bilgileri korumasını ve altyapılarındaki yapılandırma değişikliklerini izlemesini gerektirir. Aşağıdaki görüntü, izlenen bir uç noktada Karmaşık Olmayan Güvenlik Duvarı (UFW) kural dosyaları için izinler değiştirildiğinde oluşturulan bir olayı gösterir.

# Tehdit Avcılığı

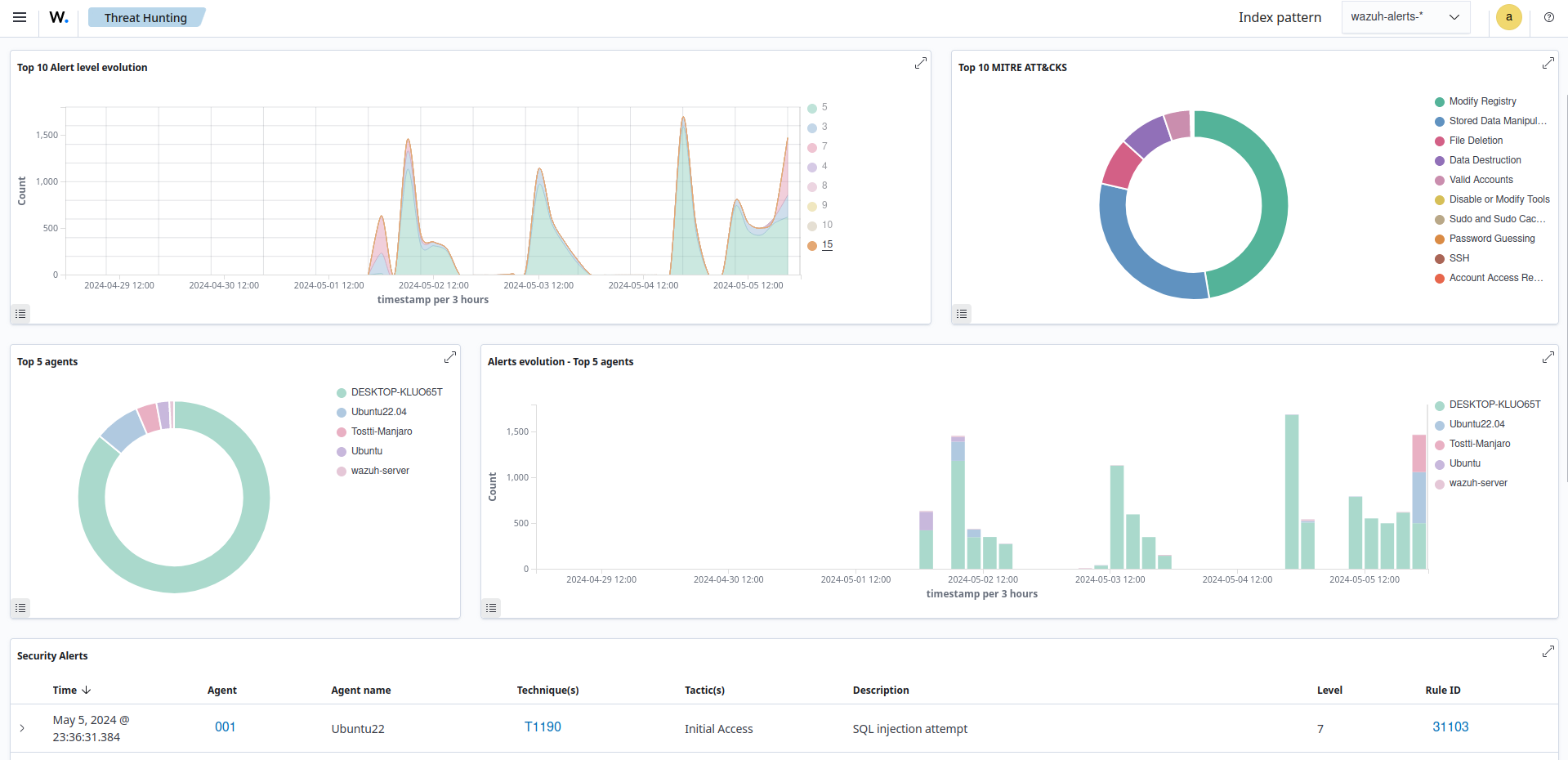

Tehdit avcılığı, geleneksel güvenlik önlemlerinden kaçan siber tehditleri belirlemek ve ortadan kaldırmak için günlükler, ağ trafiği ve uç nokta verileri gibi çok sayıda veri kaynağını analiz etmeyi içeren proaktif bir yaklaşımdır. Bir BT ortamında tespit edilememiş olabilecek potansiyel tehditleri ortaya çıkarmayı amaçlar. Tehdit avcılığı süreci genellikle birkaç adımı içerir: hipotez oluşturma, veri toplama, analiz ve yanıt.

Wazuh, güvenlik ekiplerinin bulundukları ortamdaki tehditleri tespit etmelerine yardımcı olan ve tehditleri kontrol altına almak ve daha fazla hasarı önlemek için hızlı aksiyon almalarını sağlayan çeşitli yetenekler sunuyor.

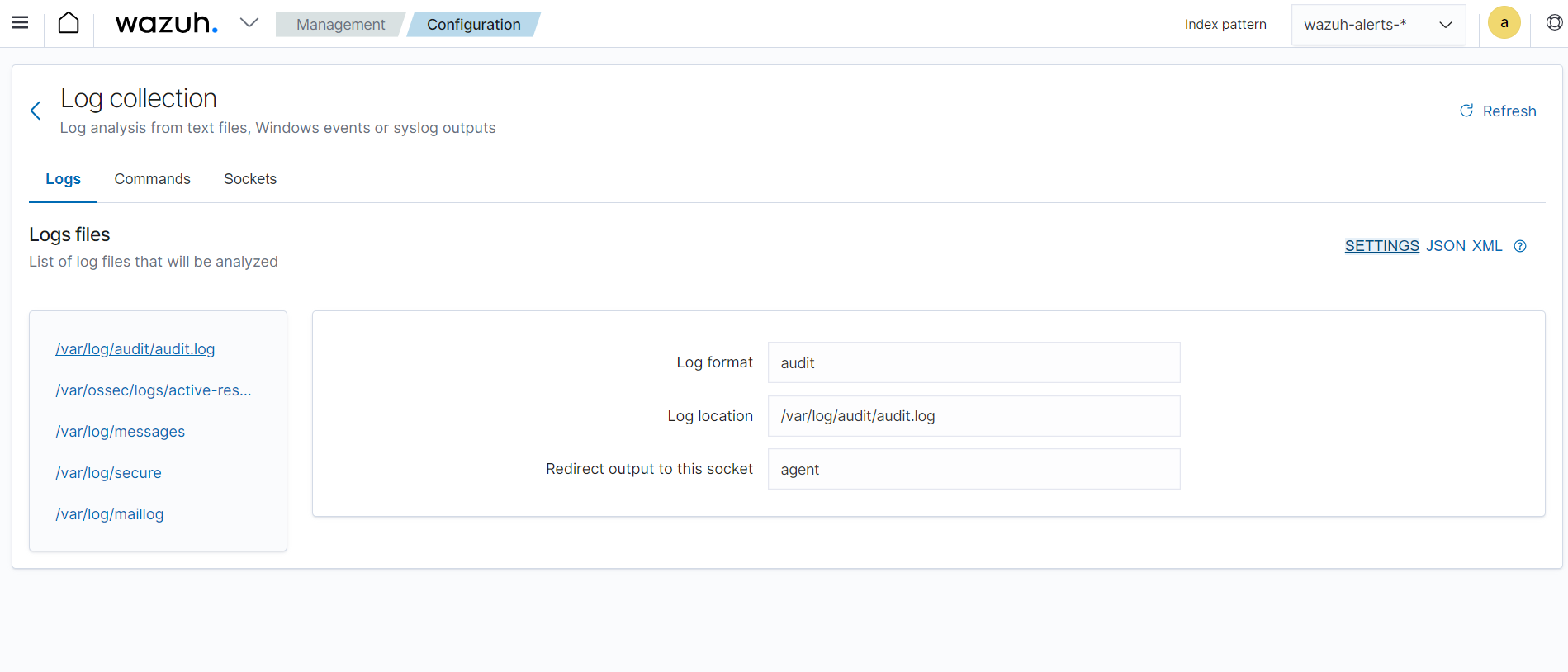

#### Günlük Veri Analizi

Etkili günlük veri toplama ve analizi, tehdit avı metodolojinizi geliştirmek için olmazsa olmazdır. Tehdit avı çabalarınızı optimize etmek için Wazuh'un sağlam yeteneklerinden yararlanabilirsiniz.

Birleşik bir XDR ve SIEM platformu olan Wazuh, uç noktalar, ağ cihazları ve uygulamalar gibi çeşitli kaynaklardan veri toplanmasına olanak tanıyan merkezi [günlük veri toplama ](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/gunluk-veri-toplama)sunar. Bu merkezi yaklaşım, analizi basitleştirir ve birden fazla kaynağı izlemek için gereken çabayı azaltır.

Aşağıdaki görsel, izlenen bir uç noktadan denetim günlüklerini toplamak için Wazuh dashboard yapılandırma ayarlarını göstermektedir.

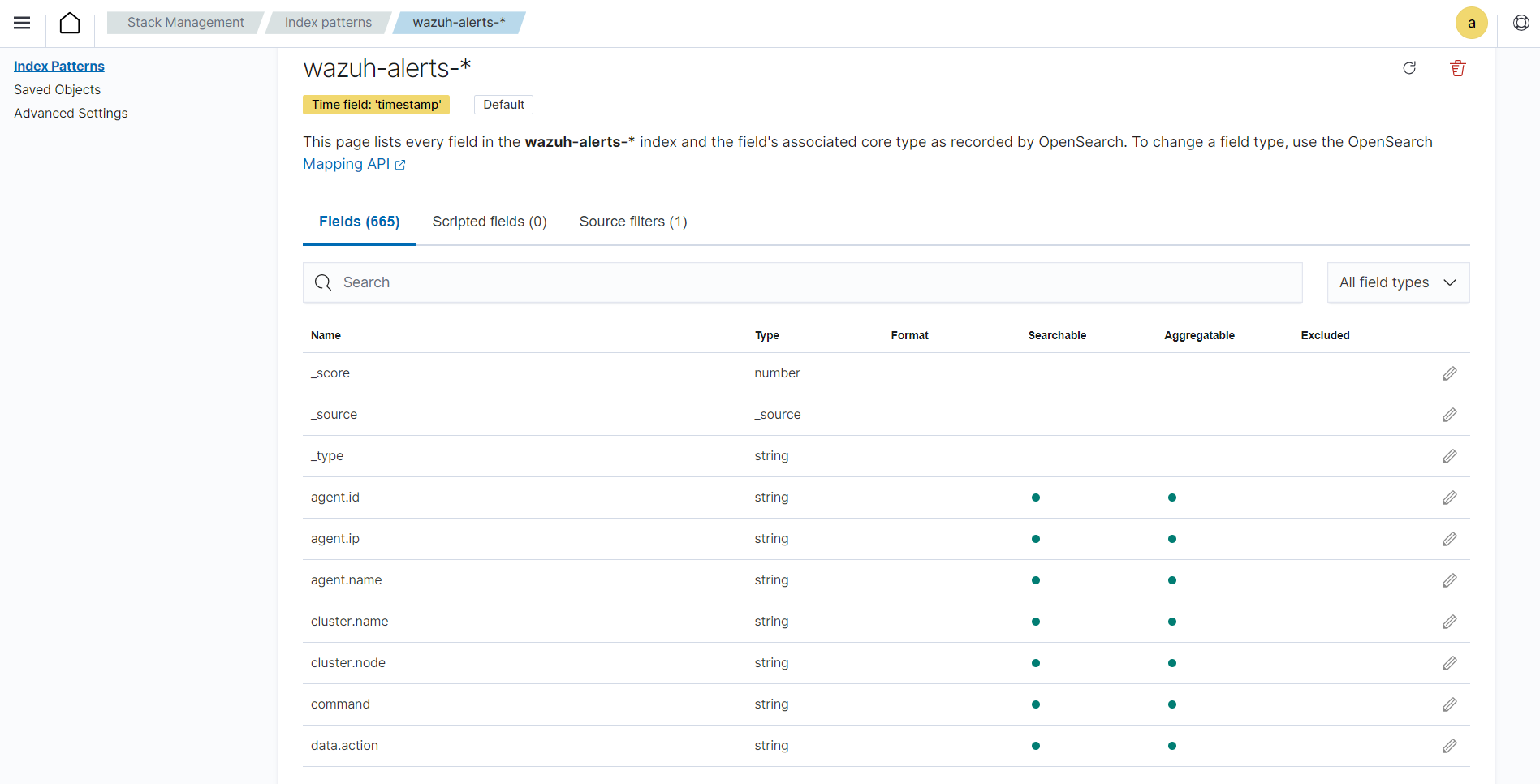

Wazuh, çeşitli kaynaklardan elde edilen günlük verilerinden anlamlı bilgiler çıkarmak için kod çözücüler kullanır. Ham günlük verilerini zaman damgası, kaynak IP adresi, hedef IP adresi, olay türü ve diğerleri gibi ayrı alanlara veya özniteliklere ayırır. Wazuh panosundaki Dizin desenleri sekmesi, dizin `wazuh-alerts-*` desenini ve alanlarını gösterir.

Wazuh, verimli günlük verisi işleme için [ajansız izleme](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/ajansiz-izleme) ve [syslog log toplama](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/chapter/wazuh-server) sunar . Çeşitli günlük formatları arasında tutarlılık ve uyumluluk sağlar. Wazuh dizinleme ve sorgulama yetenekleri, belirli günlük verilerine hızlı arama ve erişimi kolaylaştırır, analiz ve araştırmayı kolaylaştırır. Wazuh, gelişmiş ayrıştırma ve gerçek zamanlı analizini kullanarak riskleri proaktif olarak belirleyip azaltarak tehdit avını geliştirir ve böylece güvenliği artırır.

#### Wazuh Arşivleri

Wazuh, izlenen uç noktalardan toplanan tüm günlükleri arşivlemek için merkezi bir depolama konumu sağlar. Wazuh arşiv günlükleri, Wazuh panosunda uyarı tetiklemeyen günlükleri içerir. Wazuh arşivleri varsayılan olarak devre dışıdır ve kolayca etkinleştirilebilir. Ayrıntılı günlüklerin kullanılabilirliği, ortamınıza kapsamlı görünürlük sağlayarak etkili tehdit avcılığı için çok önemlidir.

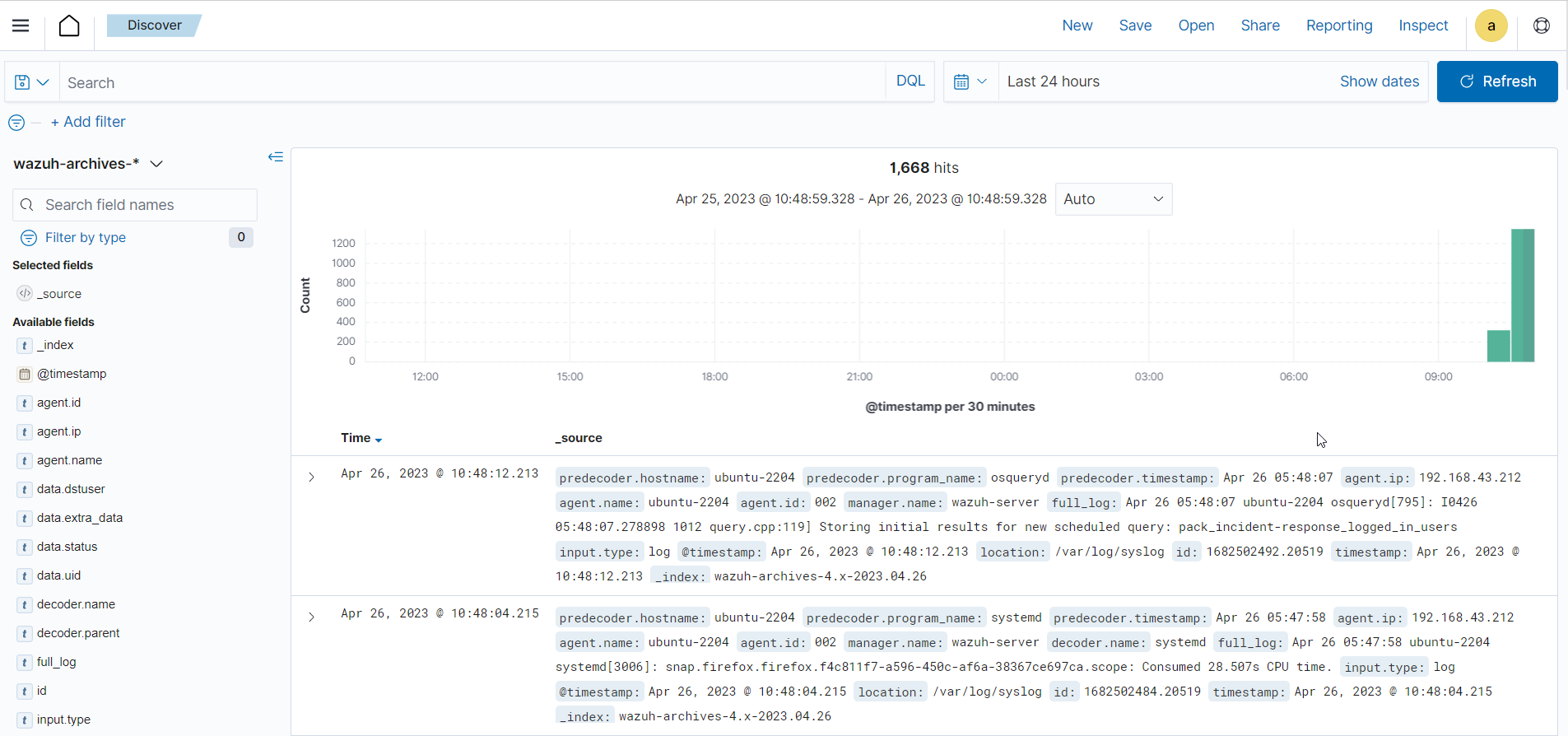

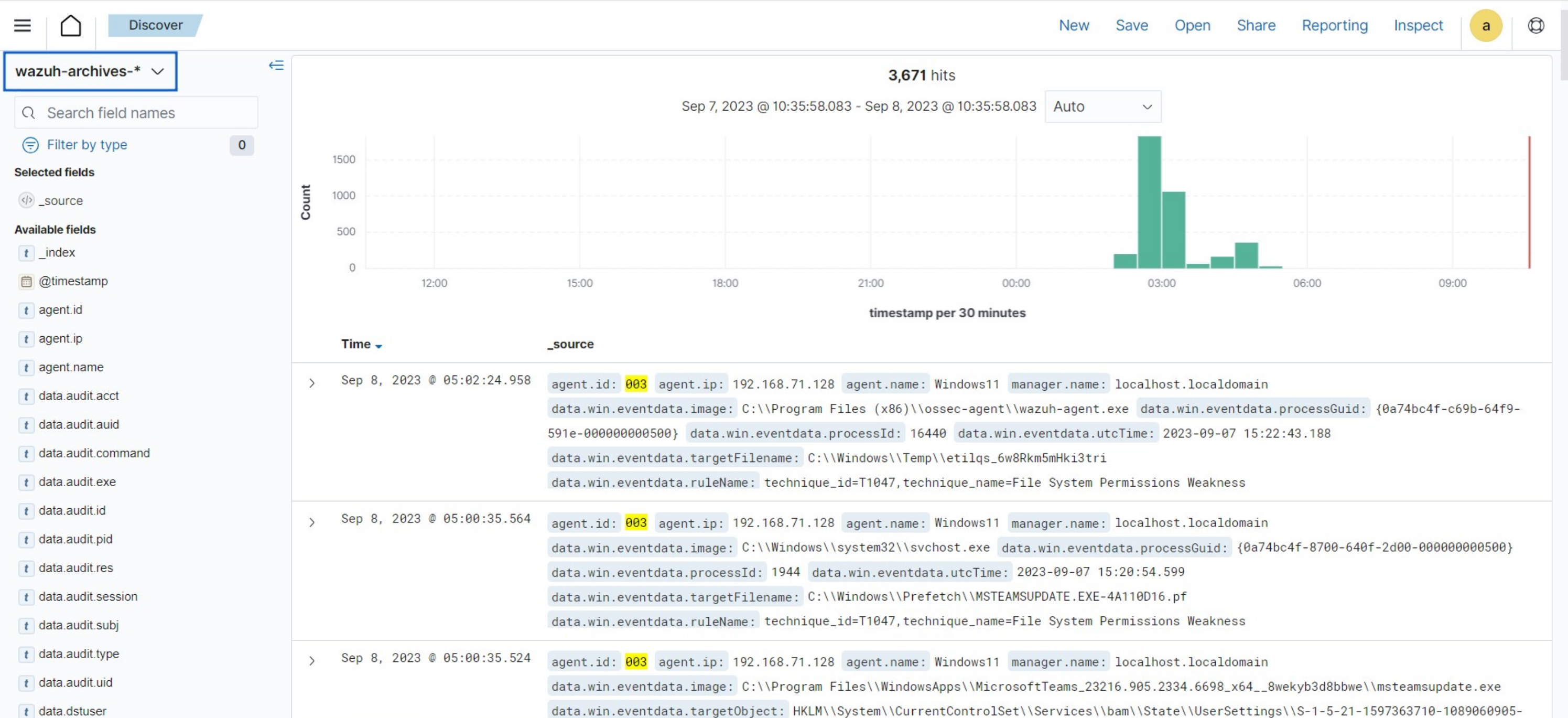

[Wazuh arşivleri,](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/olay-gunlugu-tutma) ortamınızdaki belirli izlenen uç noktalardaki olayları analiz etmek için somut görünürlük sağlayan günlük tutma, dizinleme ve sorgulama yetenekleri sağlar. Bu, olay nedenlerini, olay konumlarını, olay iletişimlerini, olay zaman damgalarını ve ilgili ebeveyn-çocuk süreçlerini ortaya çıkarmayı kolaylaştırır. Aşağıdaki görüntü, Wazuh panosundaki **Keşfet** bölümündeki arşivlenmiş günlükleri gösterir.

#### MITRE ATT&CK Haritalama

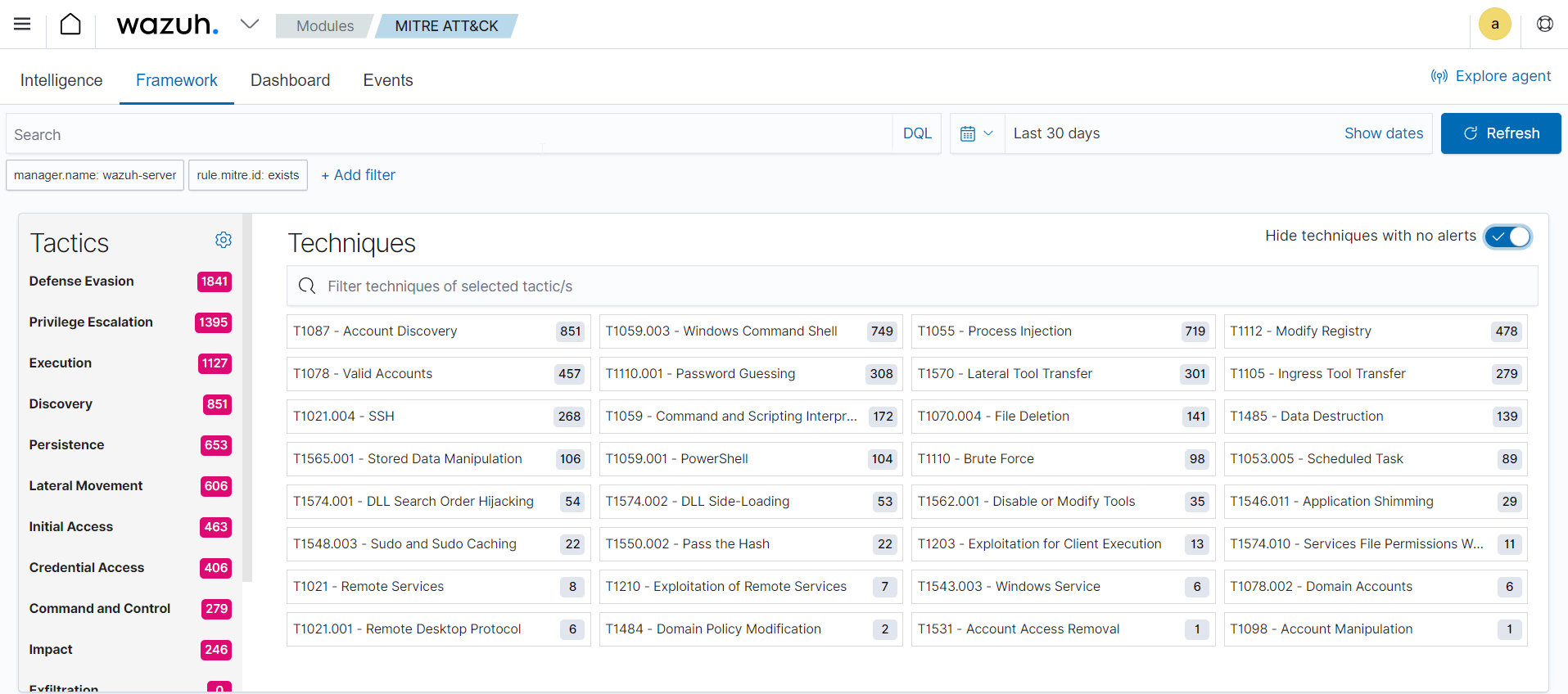

[MITRE ATT&CK çerçevesi](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/mitre-attck-framework), siber saldırı taktiklerini, tekniklerini ve prosedürlerini (TTP'ler) haritalamak ve anlamak için standart bir yaklaşım sunar. Wazuh MITRE ATT&CK modülünü kullanarak , tehdit aktörleri tarafından kullanılan TTP'lere ilişkin anlayışımızı geliştirebilir ve bunlara karşı proaktif bir şekilde savunma sağlayabiliriz.

Wazuh MITRE ATT&CK modülü, TTP'leri oluşturulan olaylara eşler ve saldırgan davranışındaki kalıpları hemen belirleyerek etkili tehdit avını kolaylaştırır. Örneğin, şüpheli bir oturum açma girişimi, MITRE ATT&CK çerçevesindeki "Kimlik Bilgisi Doldurma" tekniğiyle ilişkilendirilebilir. Bu, kullanıcıların bu tür saldırıların sıklığını değerlendirmesini ve çok faktörlü kimlik doğrulamayı etkinleştirme veya oturum açma girişimlerini hız sınırlama gibi riskleri azaltmak için gerekli önlemleri uygulamasını sağlar. Wazuh panosundaki **MITRE ATT&CK** modülü, izlenen bir ortamda bulunan çeşitli teknikleri görüntülemenizi sağlar.

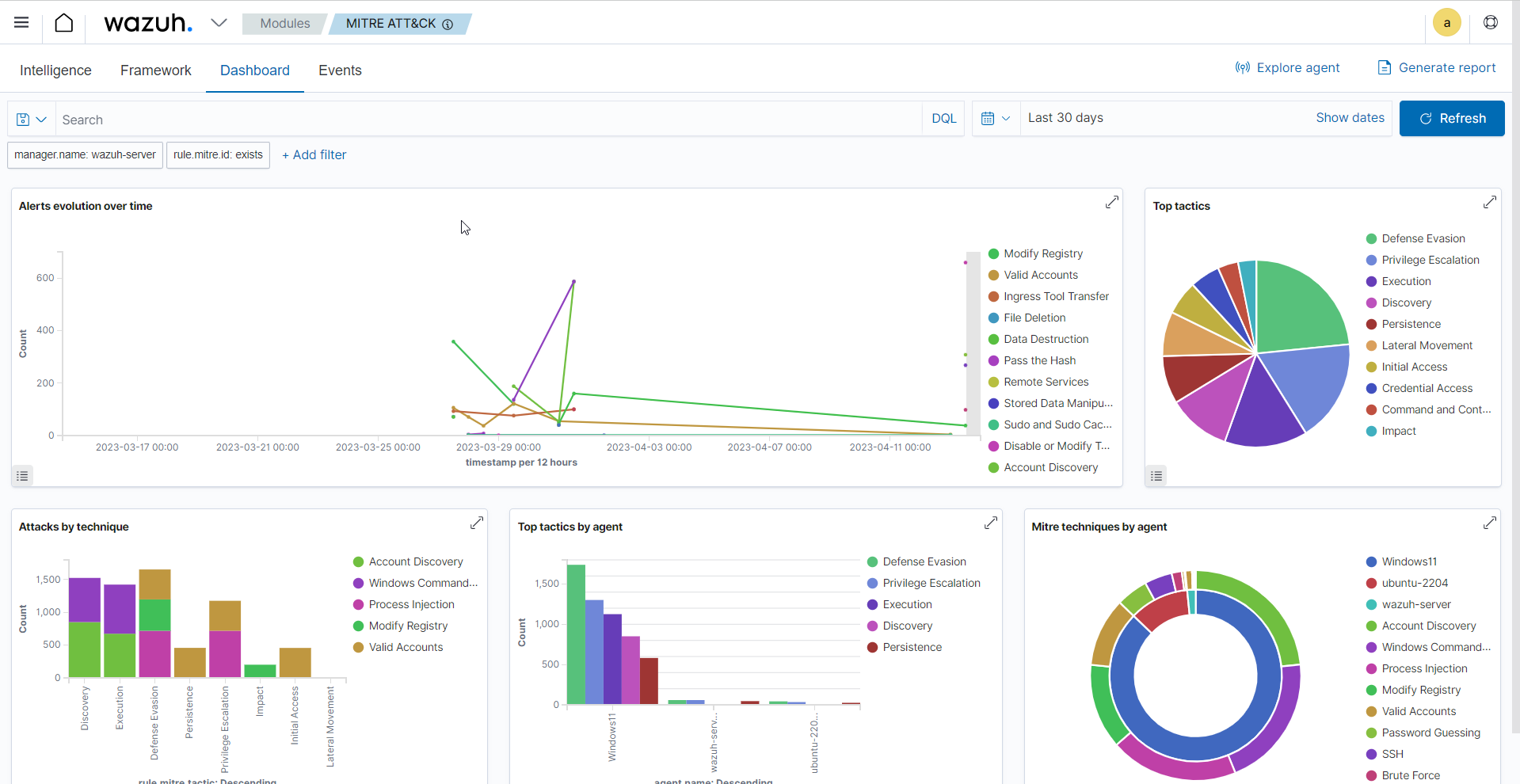

Bu modül, Wazuh panosunda belirli TTP kullanan saldırıların sıklığını ve ciddiyetini gösteren raporlar ve görselleştirmeler üretir. Bu raporlar, güvenlik standartlarına ve yönetmeliklerine uyumu izlemeye yardımcı olurken, güvenlik önlemlerinin güçlendirilmesi gerekebilecek alanları vurgular. Wazuh panosundaki Wazuh **MITRE ATT&CK** modülü, aşağıda görüldüğü gibi izlenen bir ortamda bulunan TTP'lerin genel görünümünü gösteren özelleştirilebilir bir panoya sahiptir.

MITRE ATT&CK çerçevesinden gelen içgörülerden yararlanarak sistemlerinizi ve verilerinizi proaktif olarak koruyabilirsiniz. MITRE ATT&CK'nin Wazuh ile entegrasyonu tehdit avını önemli ölçüde iyileştirir ve genel güvenliği iyileştirir.

#### Üçüncü Taraf Entegrasyonu

Wazuh, tehdit avlama yeteneklerini geliştiren [üçüncü taraf çözümlerle](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/harici-api-entegrasyonu) entegre olur . Bu entegrasyonlar, kullanıcıların çeşitli kaynaklardan gelen verileri birleştirmesini ve tehdit algılama ve yanıtını otomatikleştirmesini sağlar. Wazuh, VirusTotal, AlienVault, URLHaus, MISP ve diğerleri gibi popüler açık kaynak platformlarıyla sorunsuz bir şekilde entegre olur. Bu entegrasyon, kullanıcıların tehdit istihbaratı beslemeleriyle telemetriyi çapraz referanslamasını sağlayarak tehdit algılama ve yanıtını iyileştirir.

Üçüncü taraf entegrasyonları, tehdit istihbaratını ve bir dizi iş birliği aracını kapsayan proaktif tehdit avında önemli bir rol oynar. Bu entegrasyonlar, hem yerleşik hem de ortaya çıkan tehditler hakkında temel içgörüler sunarak tehdit tespitine yönelik kapsamlı ve ileriye dönük bir yaklaşım sağlar. Bu entegrasyonlar, deneyimli güvenlik ekipleri arasında bilgi alışverişini teşvik ederek, genel tehdit avlama sürecinin etkinliğini artıran kolektif bir savunma stratejisini teşvik eder.

Wazuh'un tehdit avına yardımcı olmak için entegre olduğu bazı üçüncü taraf çözümleri şunlardır:

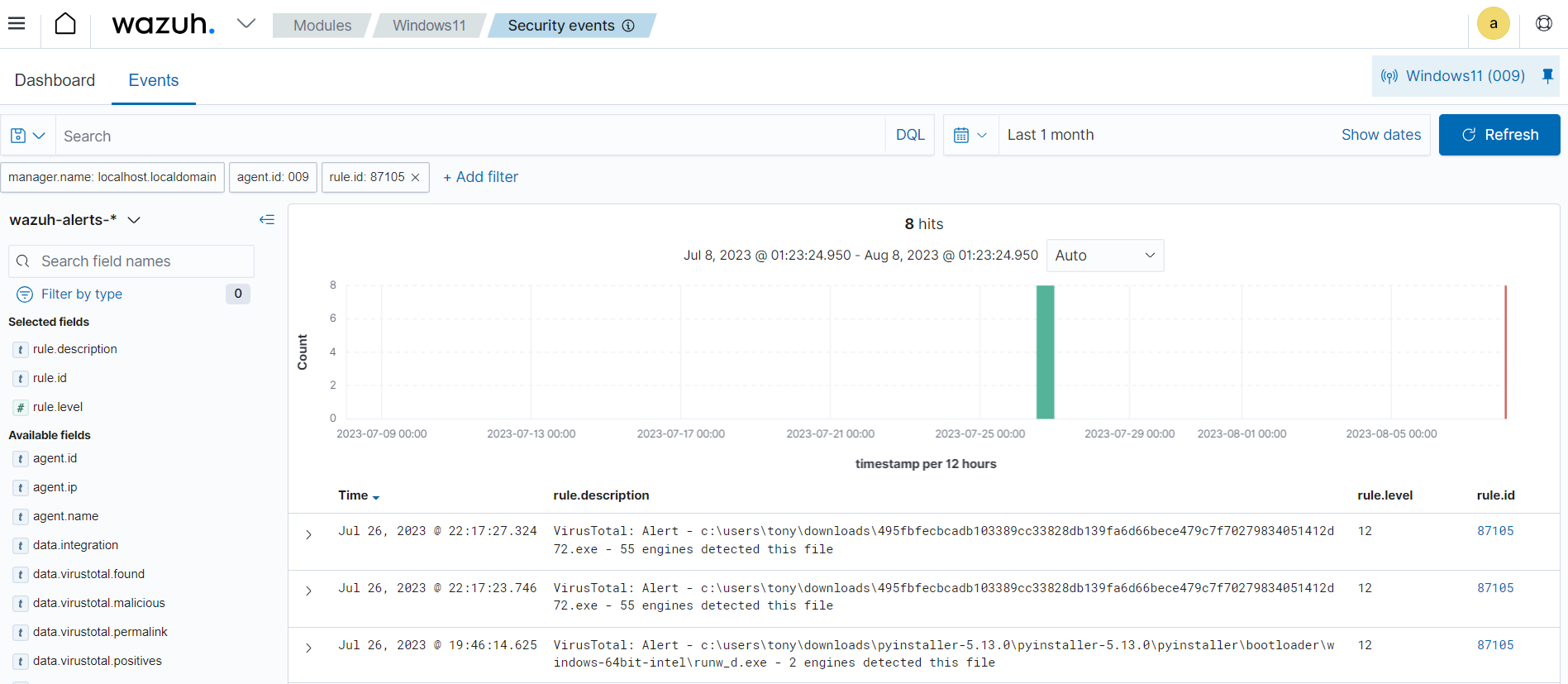

- **VirusTotal** : [VirusTotal'ı entegre etmek,](https://acikkaynak.lastguard.com.tr/books/proof-of-concept-ornekleri/page/virustotal-entegrasyonunu-kullanarak-kotu-amacli-yazilimlari-tespit-etme-ve-kaldirma) doğru tanımlama ve daha hızlı olay müdahalesi için VirusTotal kötü amaçlı yazılım veritabanından yararlanarak tehdit tespitini geliştirir. Aşağıdaki görüntü, VirusTotal entegrasyonu aracılığıyla kötü amaçlı yazılım tespitini gösterir.

>

[Wazuh, kendi kurallarınızı ve kod çözücülerinizi](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/chapter/veri-analizi) özelleştirmenize ve oluşturmanıza olanak tanır , bunlar belirli ortamınıza ve tehdit manzaranıza göre uyarlanmıştır. Bu, algılamayı ince ayarlamanıza, benzersiz gereksinimleri ele almanıza ve kör noktaları en aza indirmenize olanak tanır.

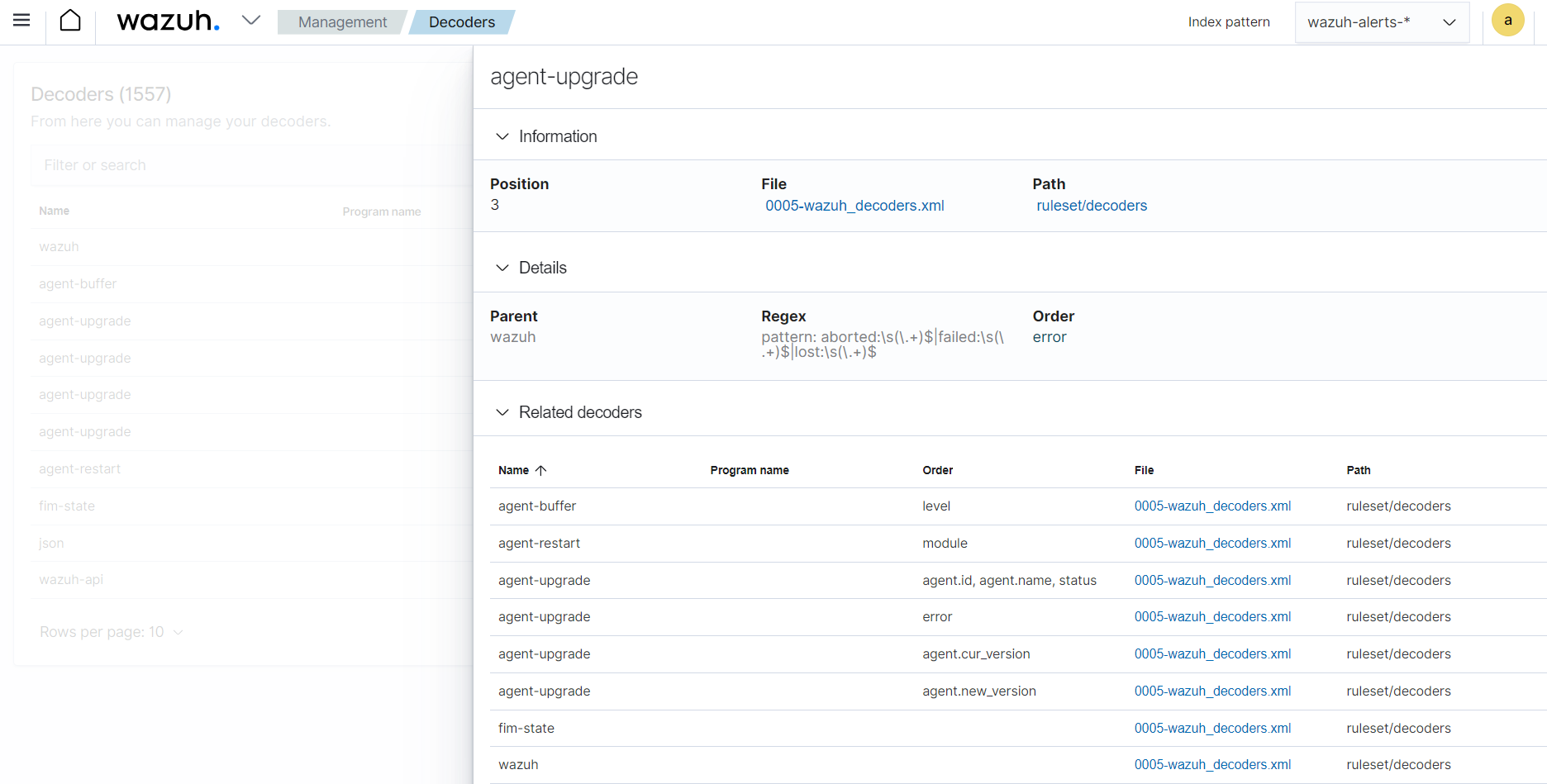

Wazuh kod çözücüler, çeşitli günlük formatlarını ve veri kaynaklarını normalleştirme ve ayrıştırmada hayati bir rol oynar. Toplanan bilgilerin standart bir şekilde sunulmasını sağlayarak çeşitli kaynaklardan gelen verilerin etkili bir şekilde analiz edilmesini ve ilişkilendirilmesini kolaylaştırır.

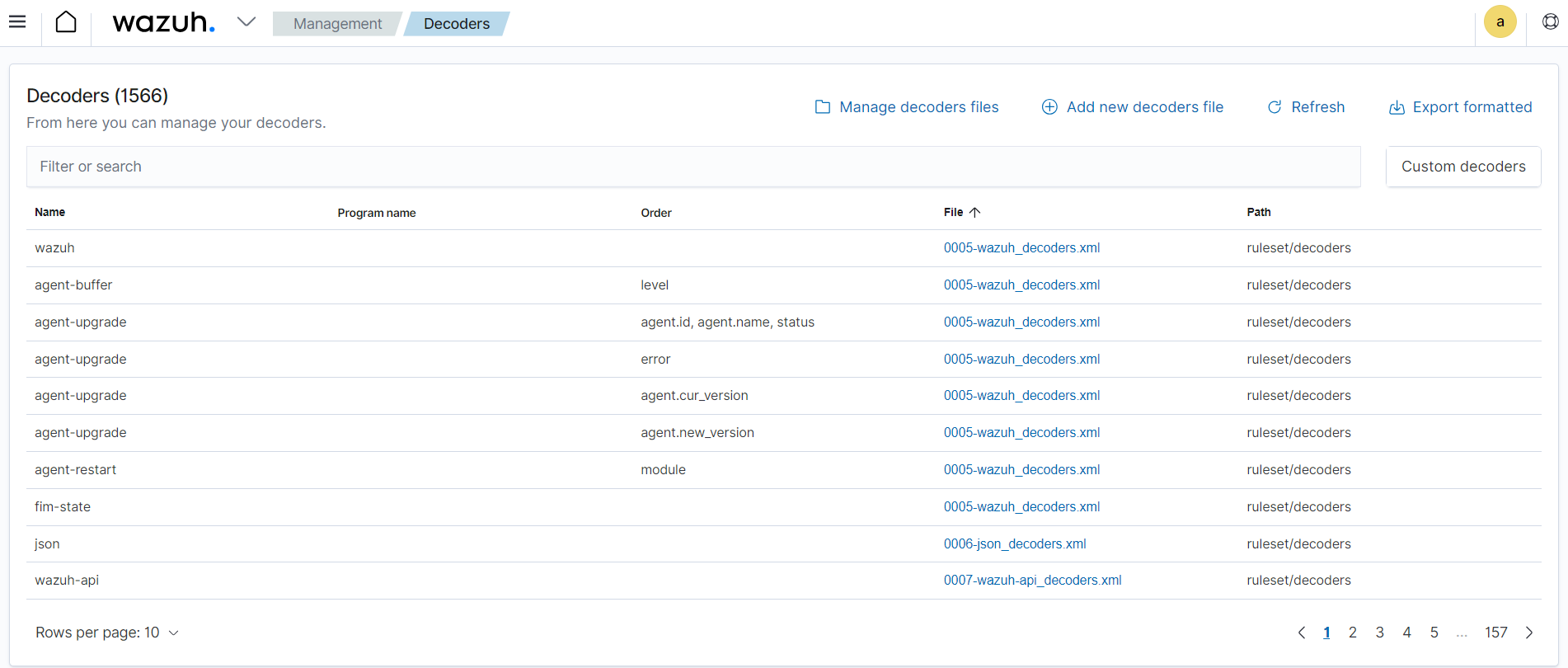

**Wazuh panosundaki Decoders** modülü varsayılan ve özel decoder'ları görüntülemenizi sağlar. Aşağıdaki görüntü varsayılan decoder'ın ayrıntılarını gösterir `agent-upgrade`.

Güvenlik ekipleri, Wazuh kuralları ve kod çözücülerinden yararlanarak eyleme dönüştürülebilir içgörüler elde ediyor ve bu sayede IOC'leri, anormal davranışları ve potansiyel ihlalleri hızla tespit edebiliyor.

Özel kuralları ve kod çözücüleri yapılandırmaya ilişkin ayrıntılı kılavuz için [Wazuh kuralları seti belgelerine](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/chapter/veri-analizi) bakın .

# Log Analizi

Günlük veri analizi, farklı sistemler, uygulamalar veya cihazlar tarafından oluşturulan günlük dosyalarını incelemeyi ve bunlardan değerli içgörüler çıkarmayı içeren önemli bir işlemdir. Bu günlükler, sorun giderme, güvenlik analizi ve izleme ve performansı optimize etme için yararlı bilgiler sağlayan olayların kayıtlarını içerir. Günlük veri analizi, güvenli, verimli ve güvenilir bir BT ekosistemine katkıda bulunan temel bir uygulamadır.

Wazuh, uç noktalardan, ağ aygıtlarından ve uygulamalardan günlükleri toplar, analiz eder ve depolar. İzlenen bir uç noktada çalışan Wazuh aracısı, analiz için sistem ve uygulama günlüklerini toplar ve Wazuh sunucusuna iletir. Ayrıca, syslog veya üçüncü taraf API entegrasyonları aracılığıyla günlük mesajlarını Wazuh sunucusuna gönderebilirsiniz.

### Günlük veri toplama

Wazuh, BT ortamınızın çeşitli yönlerinin kapsamlı bir şekilde izlenmesini sağlayarak çok çeşitli kaynaklardan günlükler toplar. Wazuh'un izlenen uç noktalardan günlükleri nasıl topladığını ve analiz ettiğini daha iyi anlamak için [Günlük veri toplama konusundaki belgelerimize göz atabilirsiniz. Wazuh tarafından desteklenen yaygın günlük kaynaklarından bazıları şunlardır:](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/page/gunluk-veri-toplama)

- **İşletim sistemi günlükleri : Wazuh,** Linux , Windows ve macOS dahil olmak üzere çeşitli işletim sistemlerinden günlükleri toplar .

Wazuh, Linux uç noktalarından syslog, auditd, uygulama günlükleri ve diğerlerini toplayabilir.

Wazuh, Windows olay kanalı ve Windows olay günlüğü biçimini kullanarak Windows uç noktalarında günlükleri toplar. Varsayılan olarak, Wazuh aracısı Windows uç noktalarındaki Sistem, Uygulama ve Güvenlik Windows olay kanallarını izler. Wazuh aracısı diğer Windows olay kanallarını yapılandırma ve izleme esnekliği sunar .

Wazuh, macOS uç noktalarındaki günlükleri toplamak için birleşik günlükleme sistemini (ULS) kullanır. macOS ULS, günlüklerin tüm sistem düzeylerinde yönetimini ve depolanmasını merkezileştirir.

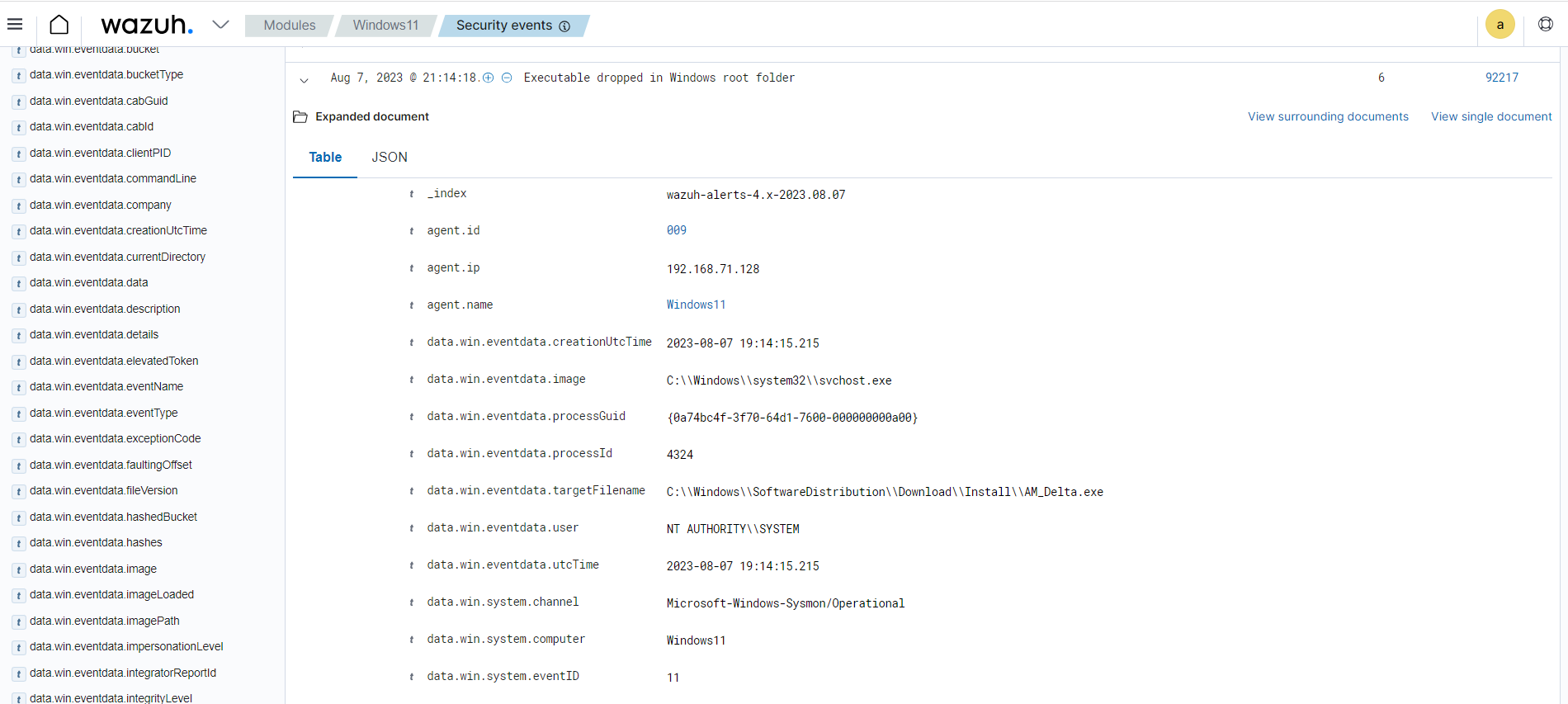

Aşağıdaki görüntü, `Microsoft-Windows-Sysmon/Operational`bir Windows uç noktasındaki olay kanalından toplanan bir olayı göstermektedir.

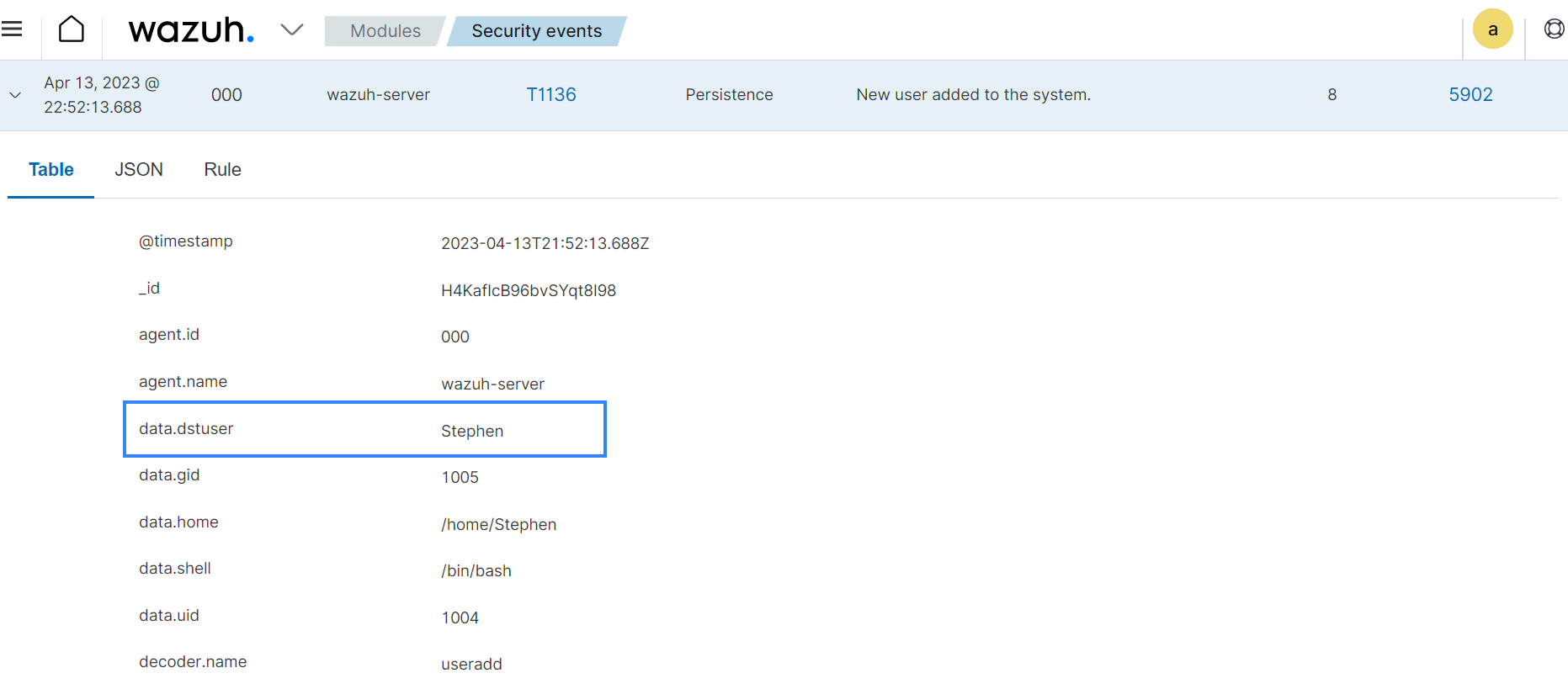

- **Syslog olayları** : Wazuh, Linux/Unix sistemleri ve aracı kurulumunu desteklemeyen ağ cihazları da dahil olmak üzere çok çeşitli kaynakları kapsayan syslog etkinleştirilmiş cihazlardan günlükleri toplar. Aşağıdaki görüntü, Linux uç noktasında yeni bir kullanıcı oluşturulduğunda tetiklenen bir uyarıyı ve günlük rsyslog aracılığıyla Wazuh sunucusuna iletildiğini gösterir.

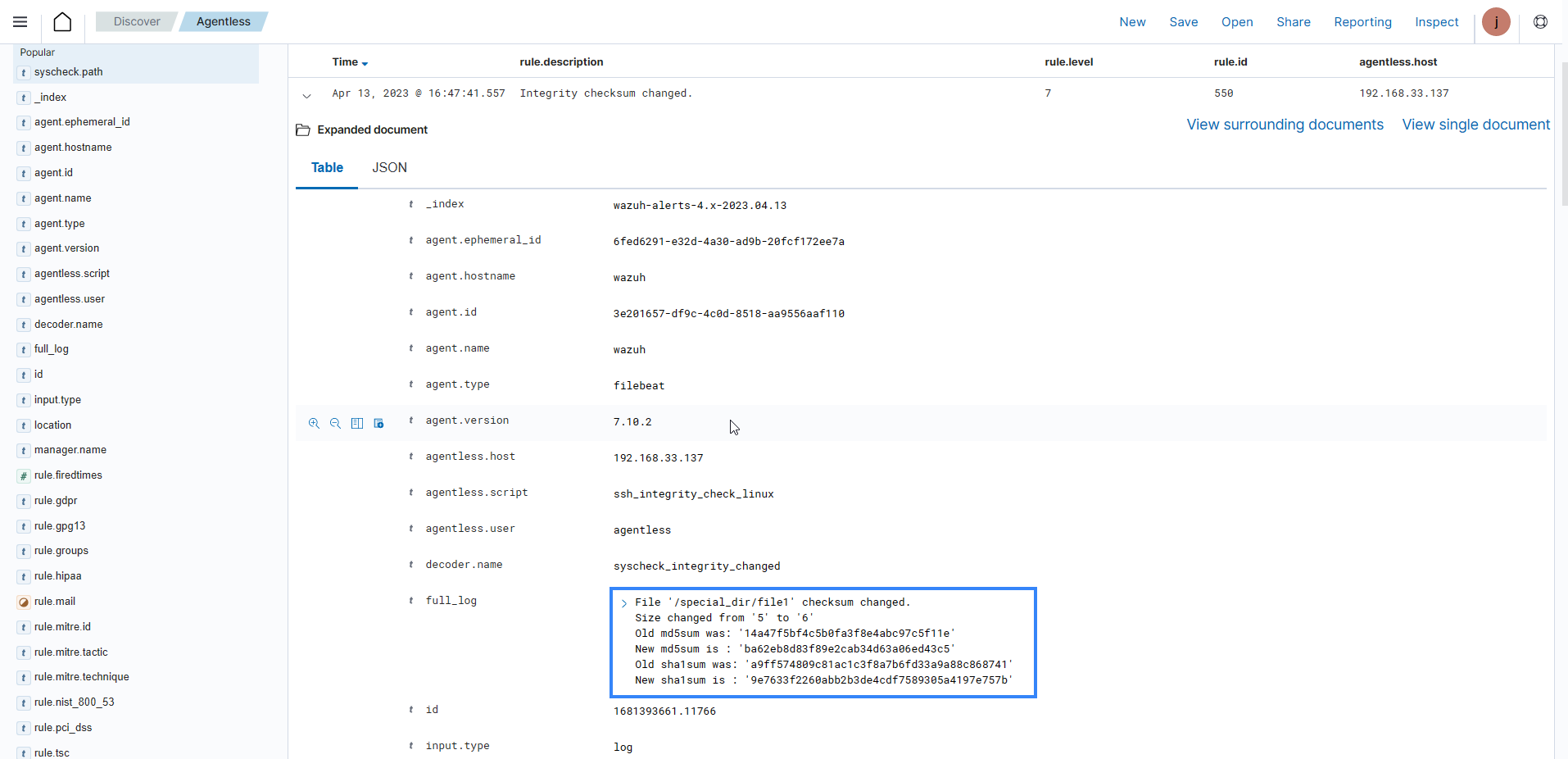

- **Aracısız izleme** : Wazuh aracısız izleme modülü, aracı kurulumunu desteklemeyen uç noktaları izler. Uç nokta ile Wazuh sunucusu arasında bir SSH bağlantısı gerektirir. Wazuh aracısız izleme modülü dosyaları, dizinleri veya yapılandırmaları izler ve uç noktada komutlar çalıştırır. Aşağıdaki görüntü, Wazuh panosundaki aracısız bir cihazdan gelen bir uyarıdır.

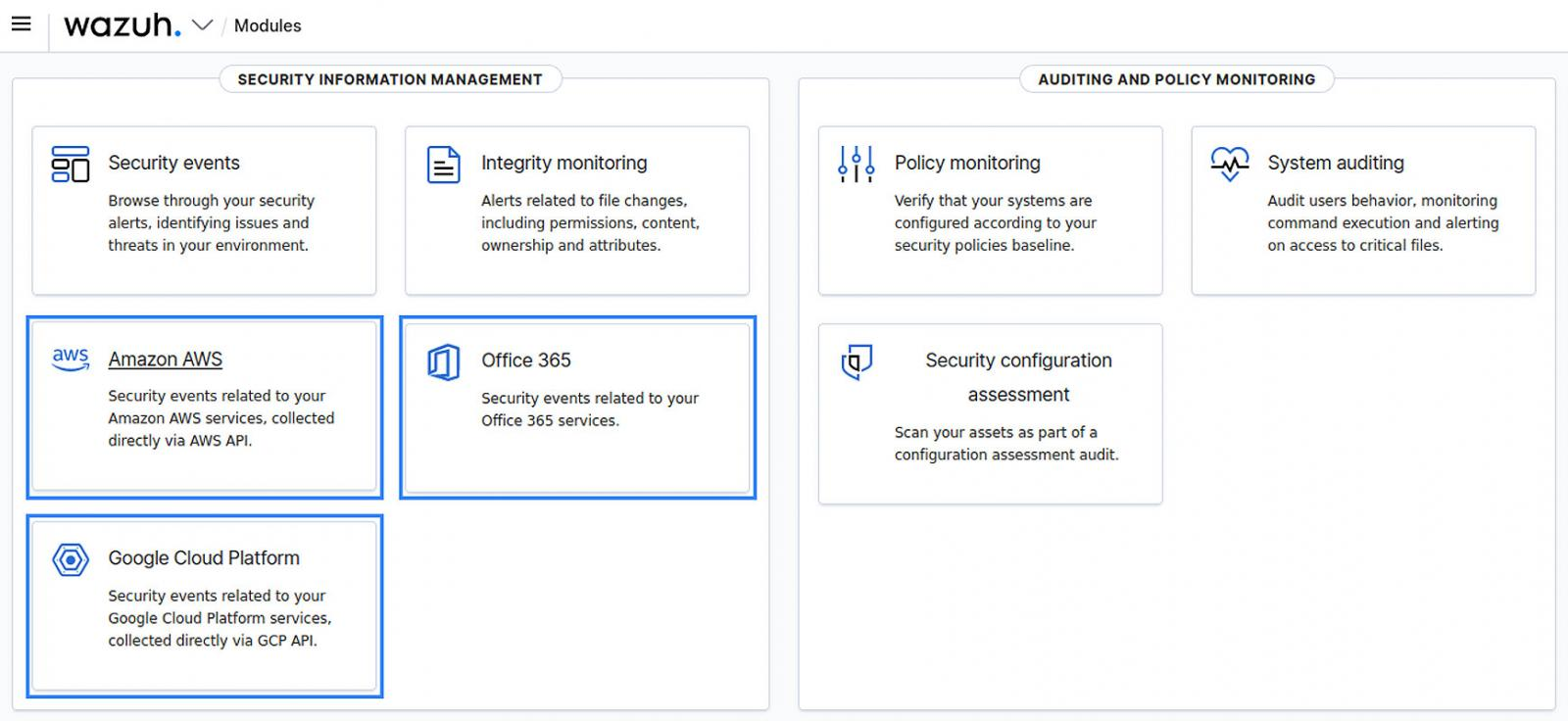

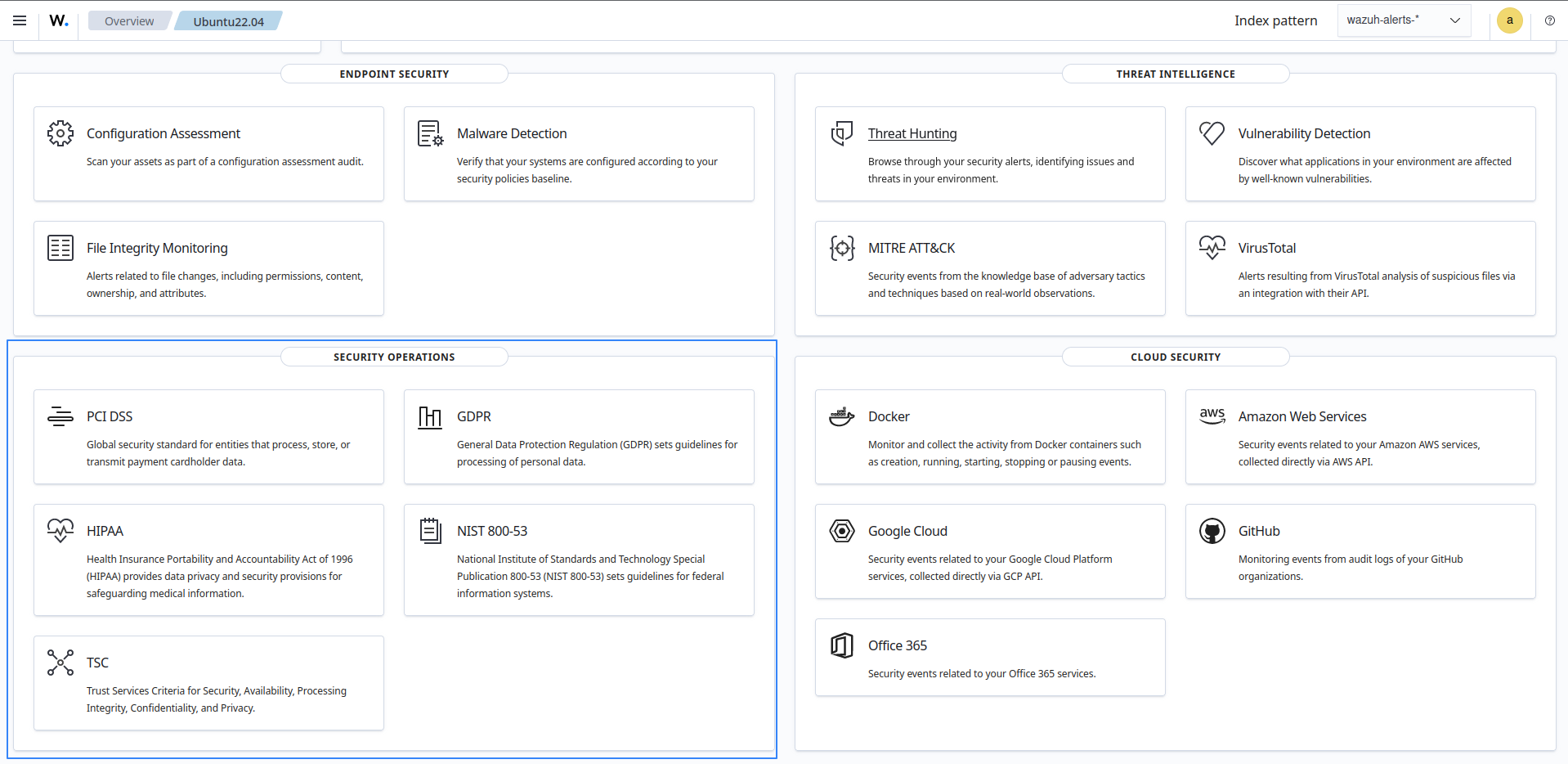

- **Bulut sağlayıcı günlükleri** : Wazuh , EC2 örnekleri, S3 kovaları, Azure VM'leri ve daha fazlası gibi bulut hizmetlerinden günlükleri toplamak için [AWS](https://acikkaynak.lastguard.com.tr/books/bulut-guvenligi) , [Azure](https://acikkaynak.lastguard.com.tr/books/bulut-guvenligi/chapter/microsoft-azureu-wazuh-ile-izleme) , [Google Cloud](https://documentation.wazuh.com/current/cloud-security/gcp/index.html) ve [Office 365](https://acikkaynak.lastguard.com.tr/books/bulut-guvenligi/chapter/office-365i-izleme) gibi bulut sağlayıcılarıyla entegre olur . Aşağıdaki görüntü , Wazuh panosundaki **BULUT GÜVENLİĞİ bölümünü gösterir.**

- **Özel günlükler : Wazuh'u** VirusTotal , Windows Defender ve ClamAV gibi çeşitli uygulamalardan ve üçüncü taraf güvenlik araçlarından günlükleri toplayıp ayrıştıracak şekilde yapılandırabilirsiniz . Aşağıdaki görüntü, Wazuh sunucusu tarafından işlenen VirusTotal'dan bir günlüğün uyarısını göstermektedir.

## Kurallar ve kod çözücüler

Wazuh [kuralları ve kod çözücüleri,](https://acikkaynak.lastguard.com.tr/books/kullanim-kilavuzu/chapter/veri-analizi) günlük veri analizi ve tehdit tespiti ve yanıtında temel bileşenlerdir. Wazuh, günlük veri analizi için güçlü bir platform sunarak kuruluşların potansiyel güvenlik tehditlerini derhal tespit edip yanıtlayarak güvenlik duruşlarını geliştirmelerine olanak tanır.

Wazuh kod çözücüleri, çeşitli kaynaklardan toplanan günlük verilerini ayrıştırmak ve normalleştirmekten sorumludur. Kod çözücüler, ham günlük verilerini çeşitli biçimlerde Wazuh'un etkili bir şekilde işleyebileceği birleşik ve yapılandırılmış bir biçime dönüştürmek için gereklidir. Wazuh, syslog, Windows olay kanalı, macOS ULS ve daha fazlası gibi yaygın günlük biçimleri için önceden oluşturulmuş kod çözücülere sahiptir. Ek olarak, Wazuh, benzersiz günlük biçimlerine sahip belirli uygulamalardan veya cihazlardan günlükleri ayrıştırmak için özel kod çözücüler tanımlamanıza olanak tanır. Wazuh, kod çözücüleri kullanarak günlük verilerini verimli bir şekilde yorumlayabilir ve zaman damgaları, günlük düzeyleri, kaynak IP adresleri, kullanıcı adları ve daha fazlası gibi ilgili bilgileri çıkarabilir. Aşağıda gösterildiği gibi, Wazuh panosunun **Sunucu yönetimi** > **Kod çözücüler** bölümünde Wazuh'un kullanıma hazır ve özel kod çözücülerini görüntüleyebilirsiniz .

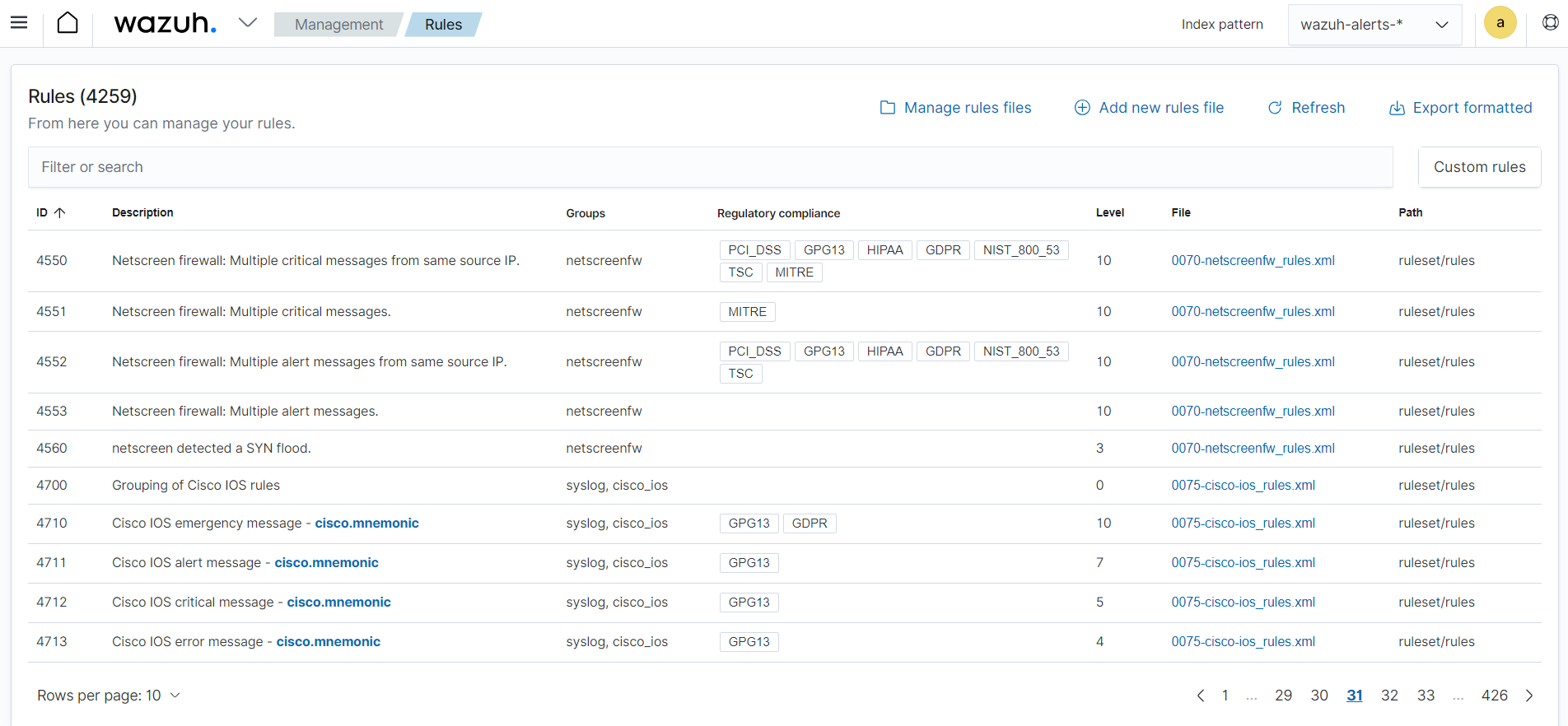

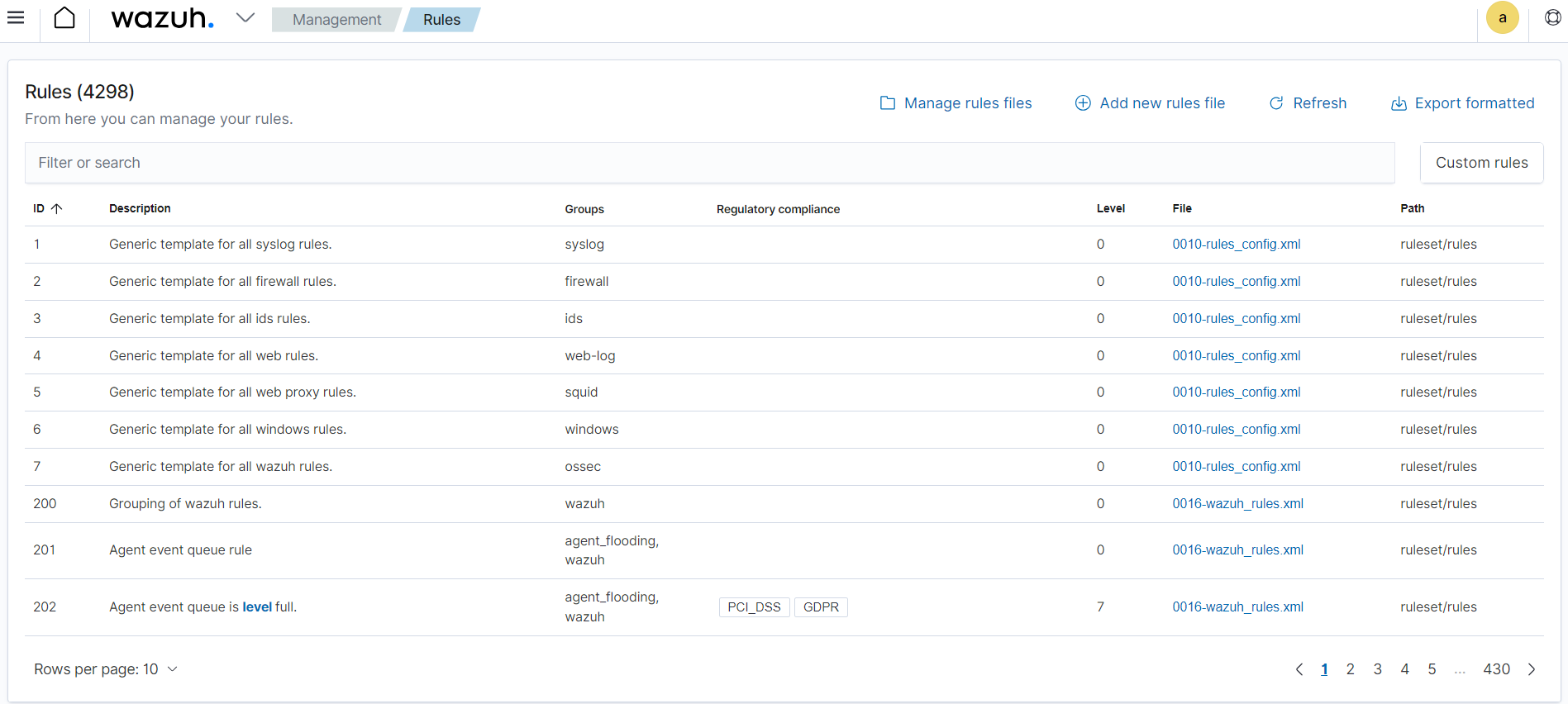

Wazuh kural seti günlük verilerindeki güvenlik olaylarını ve anormallikleri algılar. Bu kurallar belirli bir biçimde yazılır ve belirli koşullar karşılandığında uyarıları tetikler. Kurallar, güvenlik tehditlerini gösterebilecek belirli günlük girişleriyle eşleşmek için günlük alanları, değerler veya kalıplar gibi belirli ölçütlere göre tanımlanır. Wazuh, yaygın güvenlik kullanım durumlarını kapsayan çok çeşitli önceden oluşturulmuş kurallar sağlar. Ayrıca, yöneticiler kendi özel ortamlarına ve güvenlik gereksinimlerine göre uyarlanmış özel kurallar **oluşturabilir. Wazuh panosunun Sunucu yönetimi kategorisi, varsayılan ve özel Kuralları** görüntülemenizi sağlar.

Örneğin, aşağıdaki kural, `match`kuralın aradığı deseni tanımlamak için kullanılan bir alanı içerir. Kural ayrıca, `level`sonuç uyarısının önceliğini belirten bir alana sahiptir. Ek olarak, kurallar olayları MITRE ATT&CK çerçevesinden gelen teknik tanımlayıcılarla zenginleştirir ve bunları düzenleyici uyumluluk kontrollerine eşler.

```

5700

^Accepted|authenticated.$

sshd: authentication success.

T1078

T1021

authentication_success,gdpr_IV_32.2,gpg13_7.1,gpg13_7.2,hipaa_164.312.b,nist_800_53_AU.14,nist_800_53_AC.7,pci_dss_10.2.5,tsc_CC6.8,tsc_CC7.2,tsc_CC7.3,

```

## Günlük verilerinin indekslenmesi ve depolanması

Wazuh [dizinleyicisi,](https://acikkaynak.lastguard.com.tr/books/baslangic/page/wazuh-dashboard) son derece ölçeklenebilir, dağıtılmış gerçek zamanlı bir arama ve analiz motorudur. Wazuh dizinleyicisi, Wazuh sunucusu tarafından oluşturulan uyarıları depolayıp dizinlediği için günlük analizinde kritik öneme sahiptir. Bu uyarılar JSON belgeleri olarak depolanır.

Wazuh dizinleyicisi, JSON belgelerini parçalar adı verilen birkaç kapsayıcıda depolayarak ve parçaları birden fazla düğüme dağıtarak yedekliliği garanti eder. Bu uygulama, donanım arızaları veya siber saldırılar meydana geldiğinde kesintiyi önler ve düğümler bir kümeye eklendikçe sorgu kapasitesini artırır.

Wazuh, çeşitli olay türlerini depolamak için dört endeks kullanır:

- **wazuh-alerts,** bir olay yeterince yüksek önceliğe sahip bir kuralı tetiklediğinde Wazuh sunucusu tarafından oluşturulan uyarıları depolar. Aşağıdaki görüntü, Wazuh panosunun **Discover**`wazuh-alerts-*` modülündeki uyarıları gösterir. Dizin deseni varsayılan olarak olarak ayarlanmıştır .

- **wazuh-archives** dizini, uyarı tetikleyip tetiklemediklerine bakılmaksızın Wazuh sunucusundan alınan tüm olayları depolar. [Wazuh arşivleri,](https://documentation.wazuh.com/current/user-manual/manager/event-logging.html#archiving-event-logs) izlenen uç noktalarda gerçekleşen olaylara dair daha derin bir içgörü sunan günlük tutma ve sorgulama yeteneklerini etkinleştirmek için bu dizini kullanır. Wazuh arşivleri, tüm günlükleri depolamak için gereken büyük depolama gereksinimleri nedeniyle varsayılan olarak devre dışıdır. Aşağıdaki görüntü, dizin deseni olarak ayarlanmış Wazuh panosunun **Keşfet**`wazuh-archives-*` bölümündeki arşivlenmiş olayları gösterir.

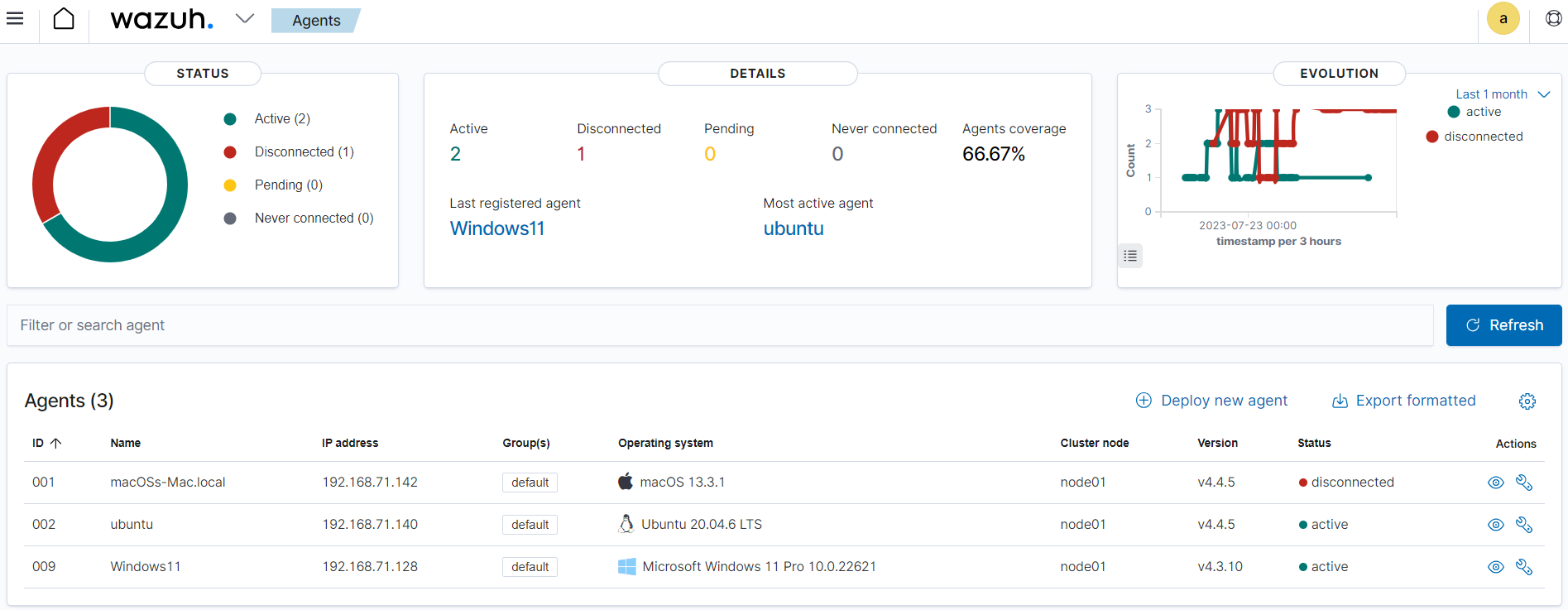

- **wazuh-monitoring** dizini, belirli bir zaman dilimi boyunca Wazuh aracılarının durumuyla ilgili verileri depolar. Aracın durumu `Active`, `Disconnected`, veya olabilir . Bu bilgi, birkaç nedenden dolayı panoya rapor vermeyen ve araştırılması gereken Wazuh aracılarını izlemek için çok faydalıdır. Aşağıdaki görüntü, Wazuh panosundaki araçların bağlantı durumunu gösterir. Görüntüde gösterildiği gibi aracı bilgileri dizinden toplanır .`Never connected``wazuh-monitoring`

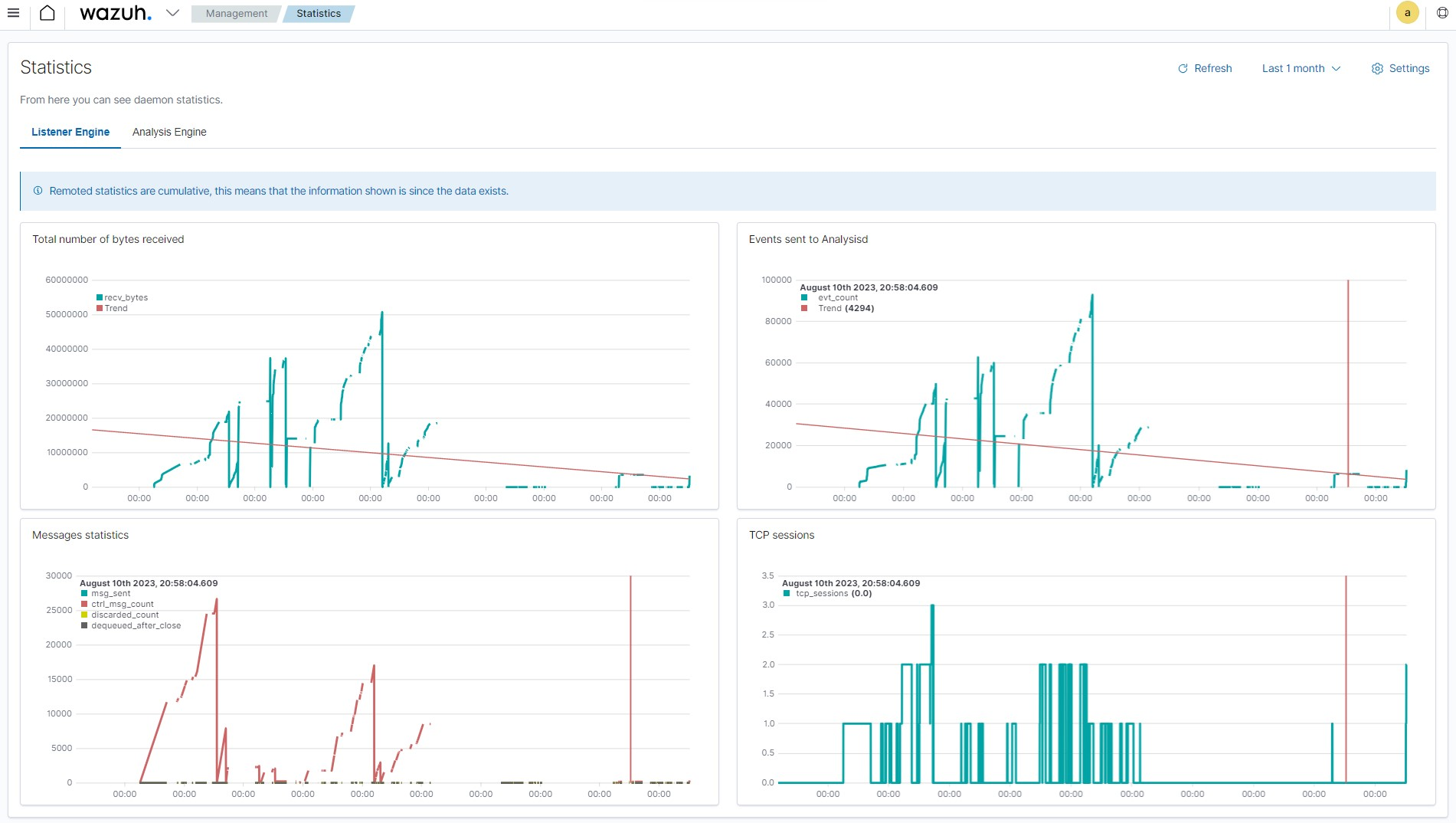

- **wazuh-statistics** endeksi, Wazuh sunucusuyla ilgili performans verilerini depolar. Bu bilgi, Wazuh sunucusunun mevcut bilgi işlem kaynaklarıyla en iyi şekilde performans göstermesini sağlamak için kritik öneme sahiptir. Aşağıdaki görüntü, Wazuh panosundaki performansla ilgili olayları gösterir.

### Günlük verilerinin sorgulanması ve görselleştirilmesi

Wazuh panosu, günlük veri sorgulama ve görselleştirme yetenekleri sunar. Panonun sezgisel arayüzünden yararlanarak Wazuh tarafından toplanan günlük verilerinden anlamlı içgörüler çıkarmak için karmaşık aramalar ve sorgular gerçekleştirebilirsiniz.

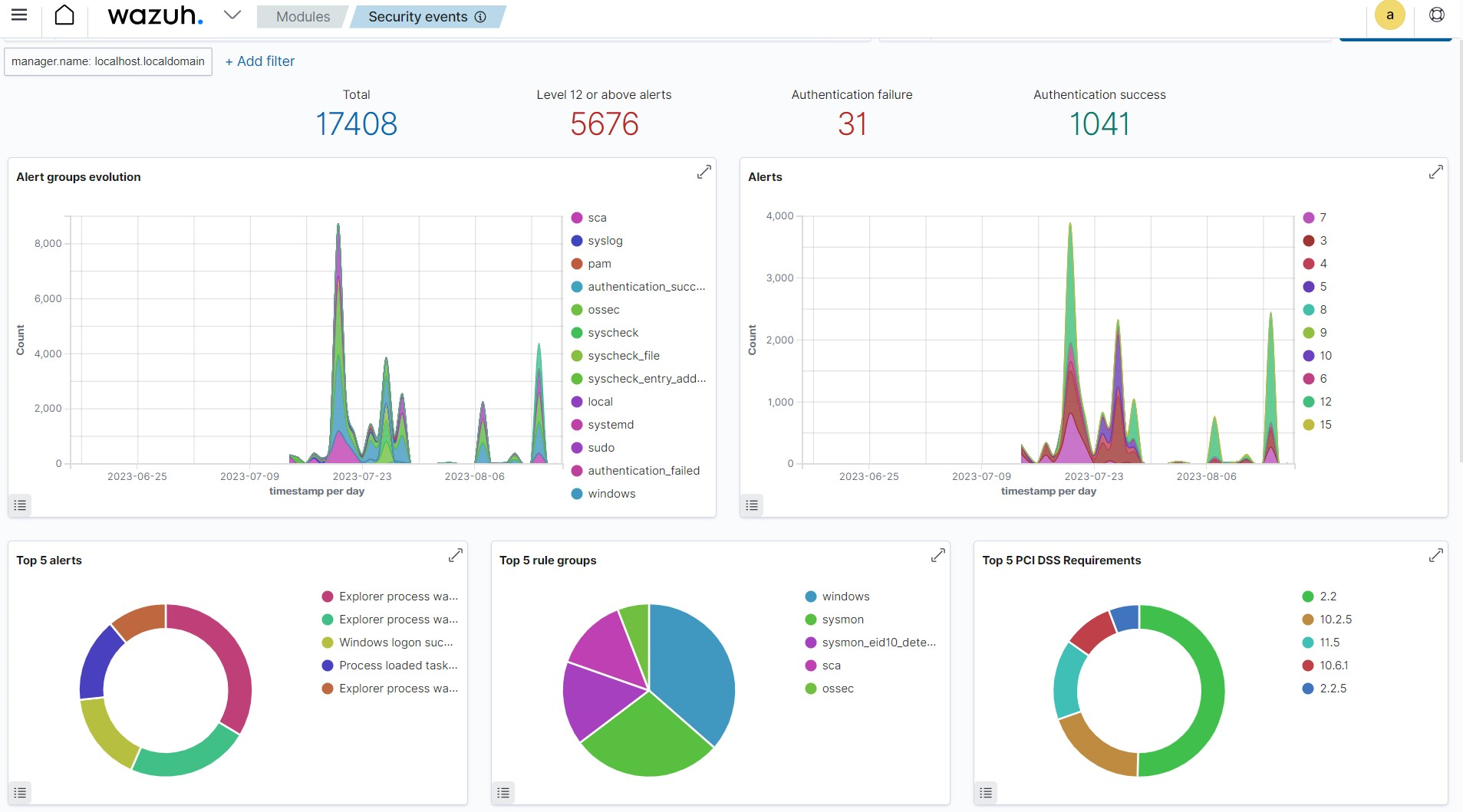

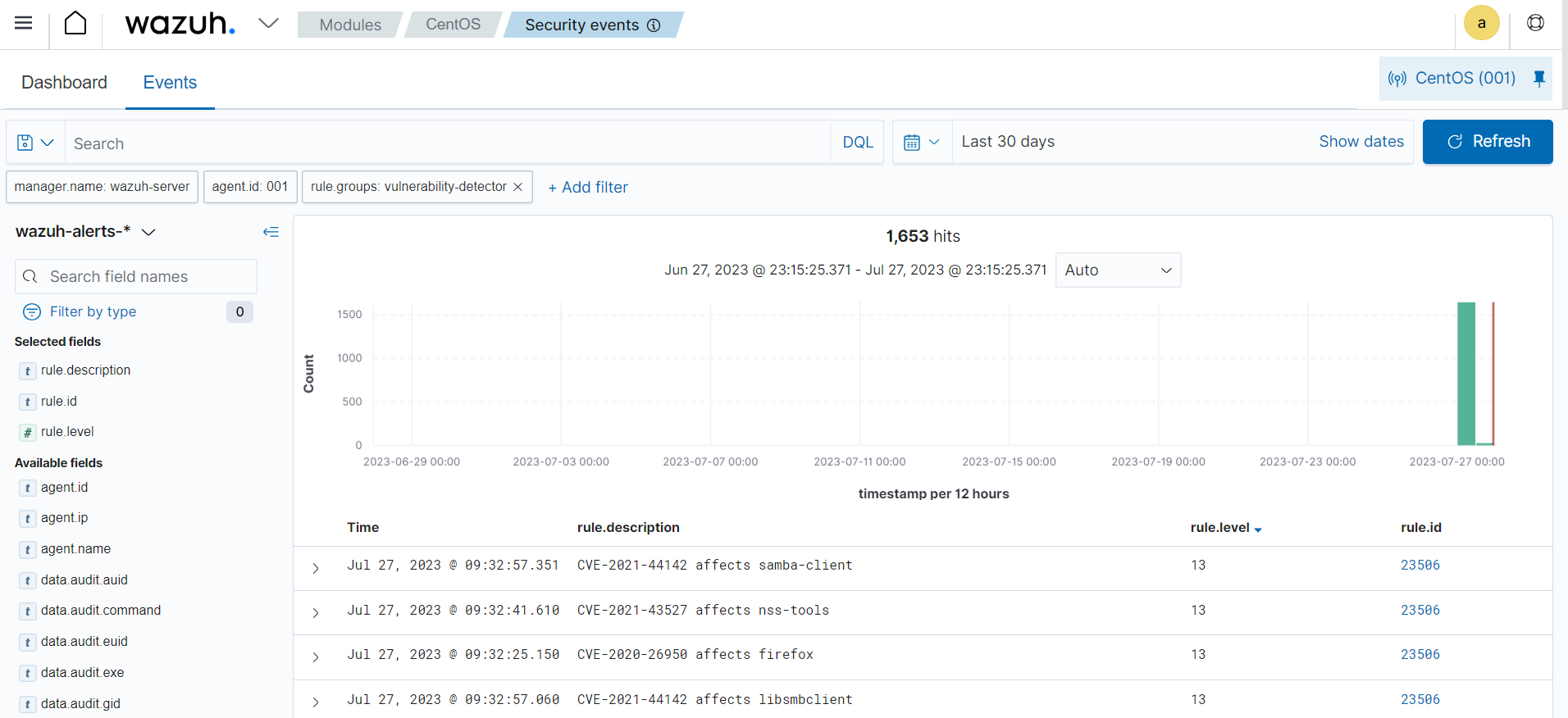

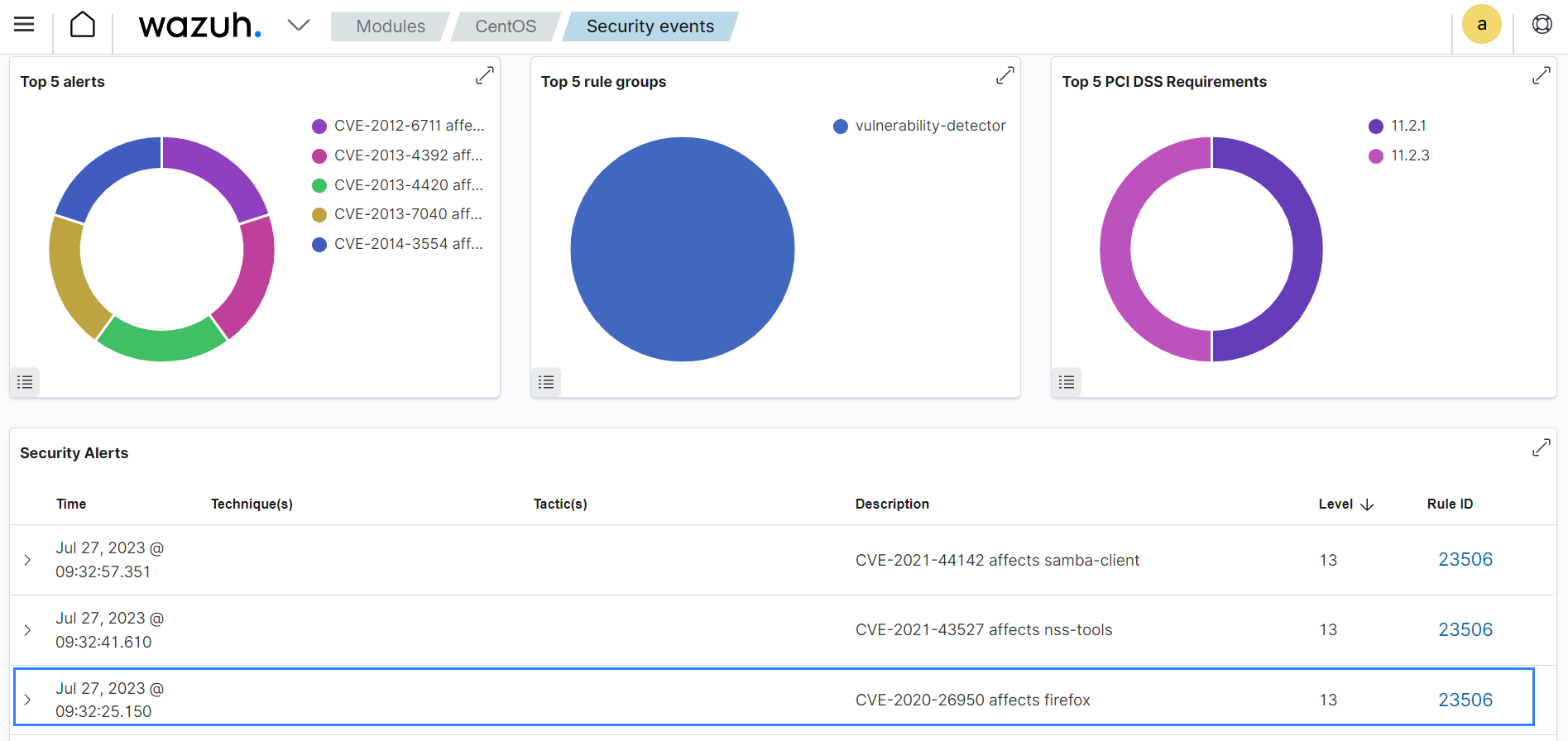

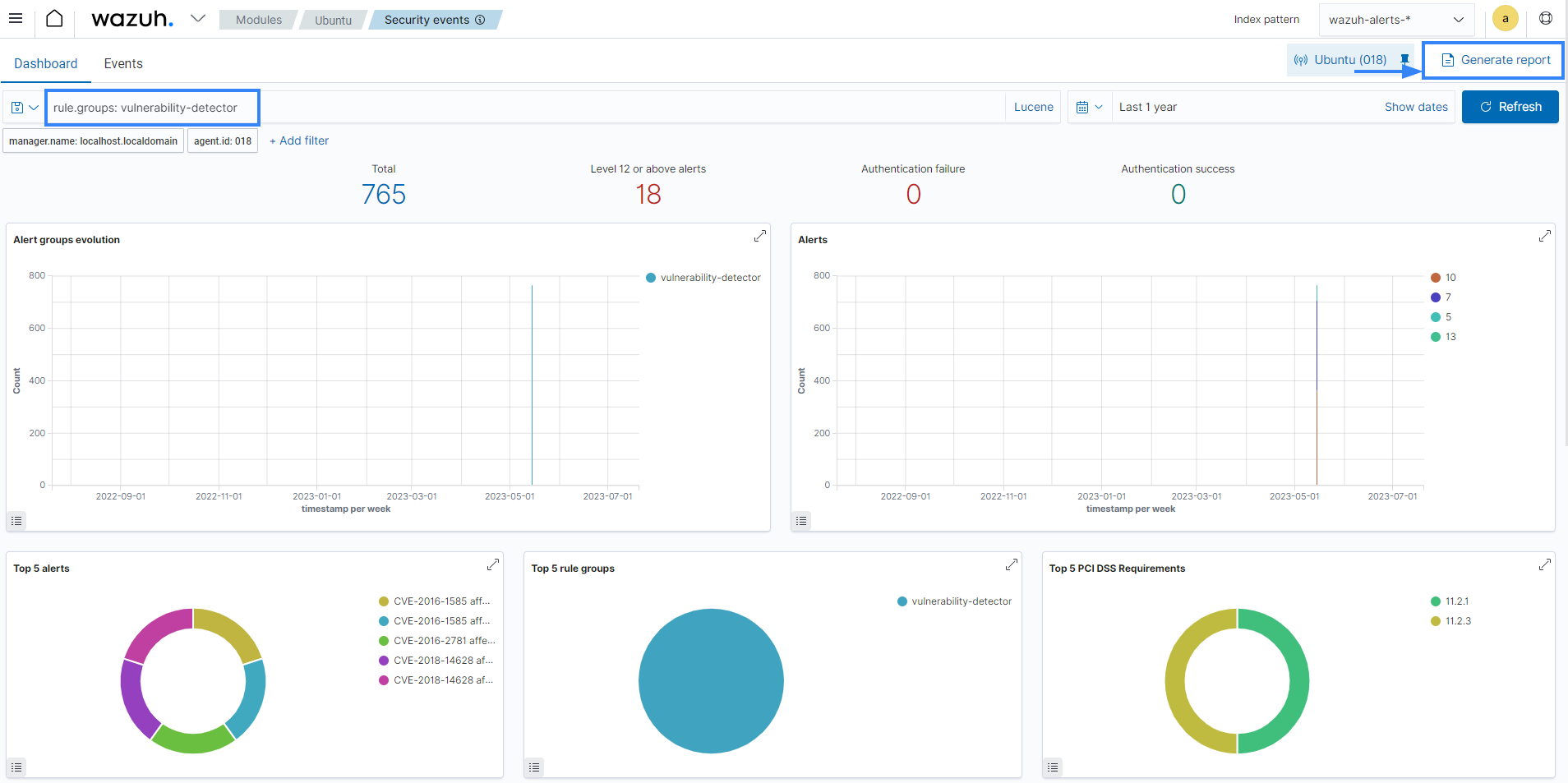

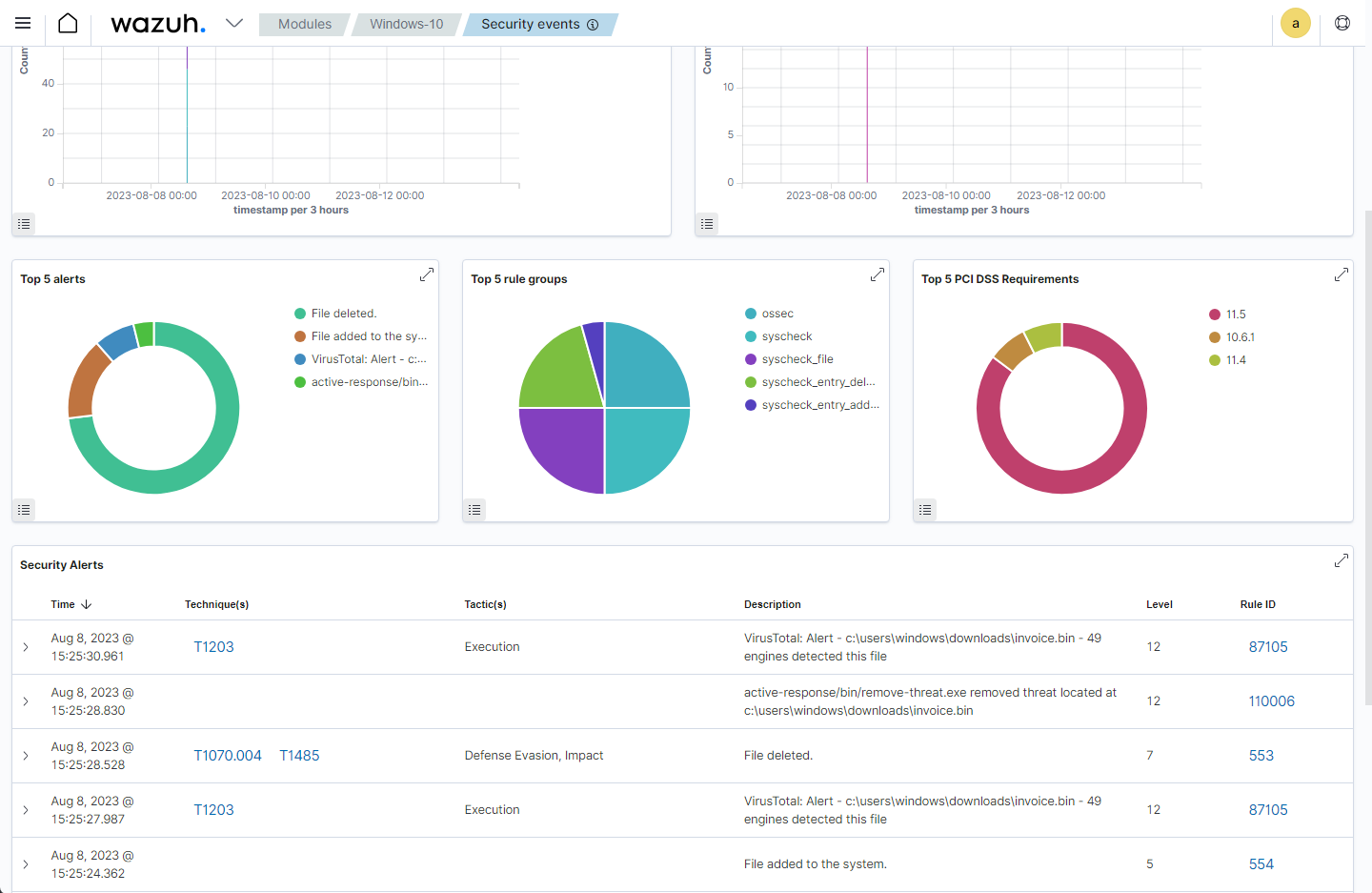

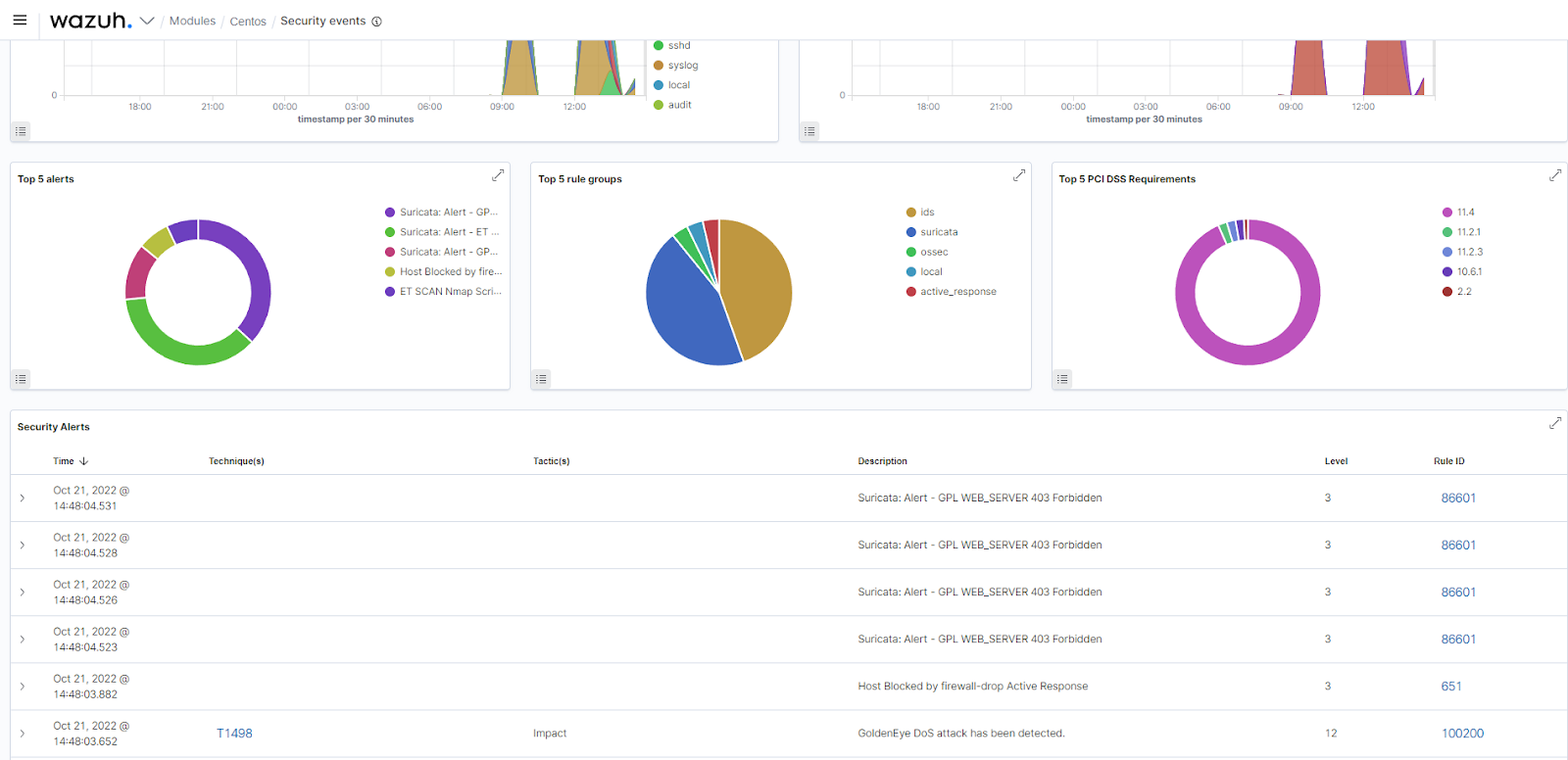

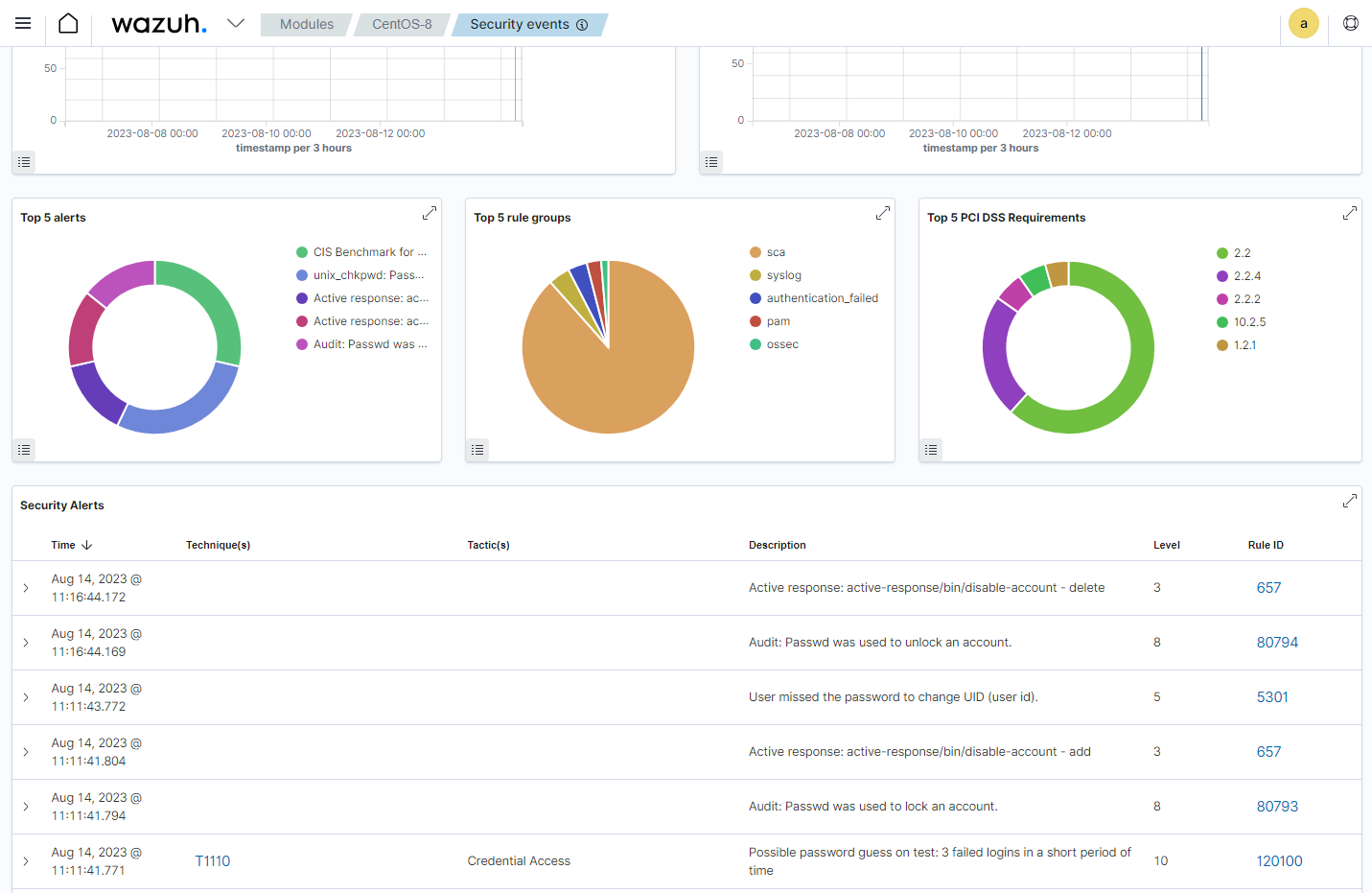

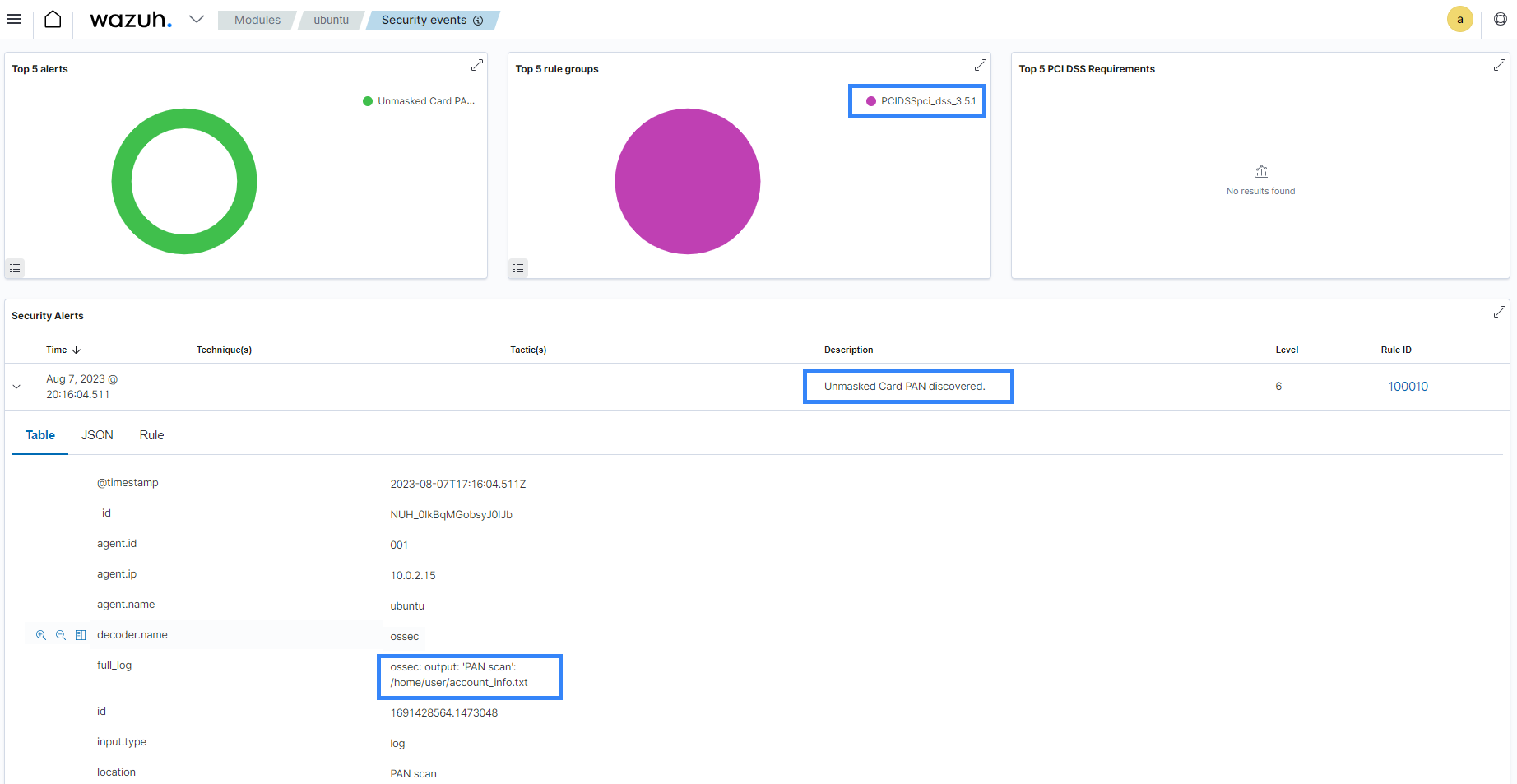

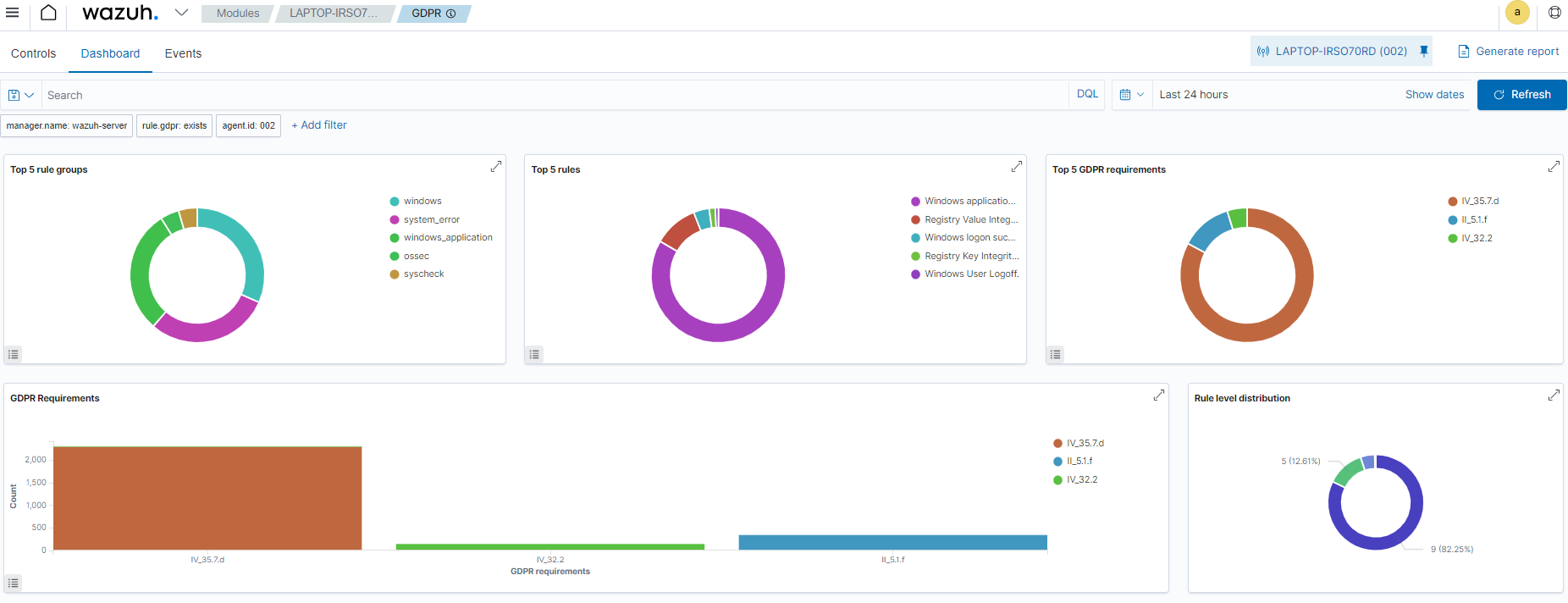

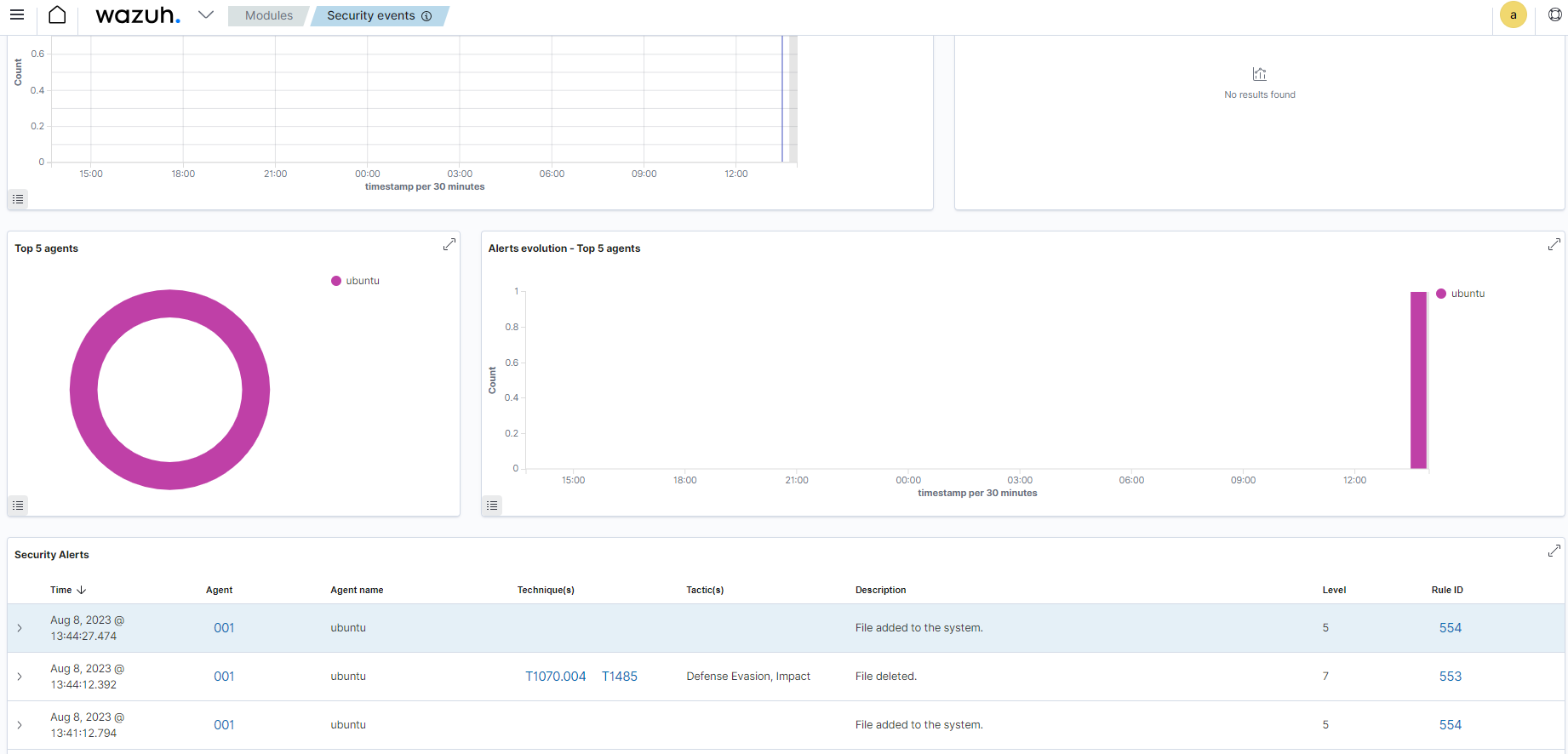

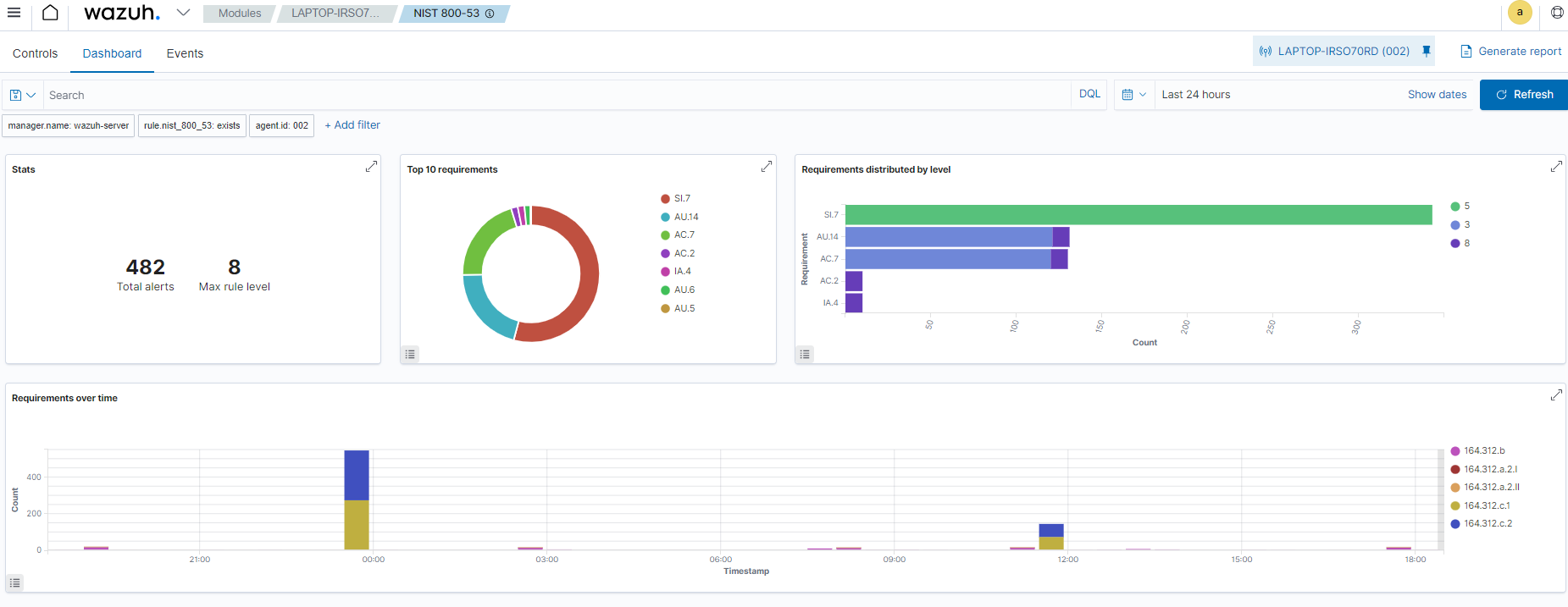

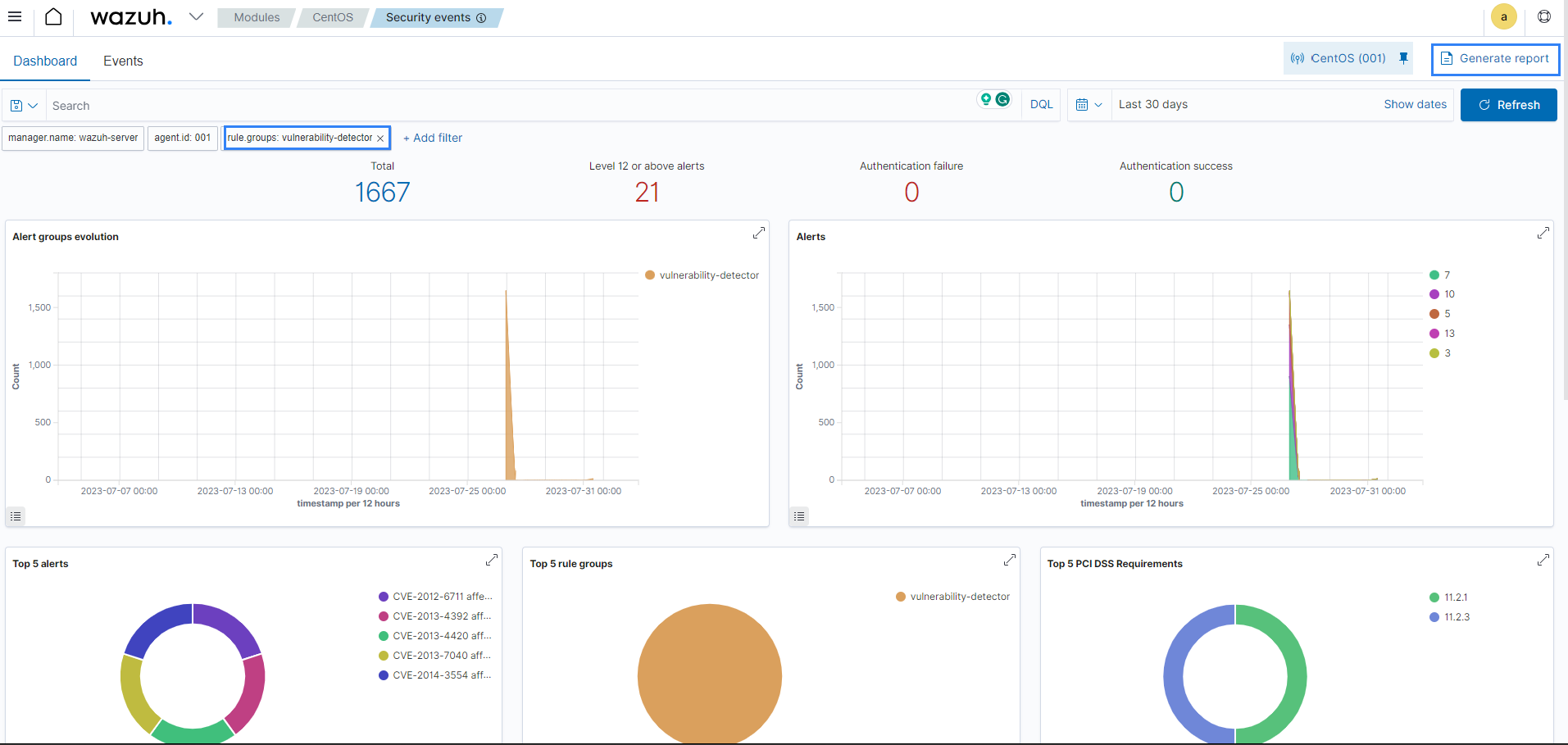

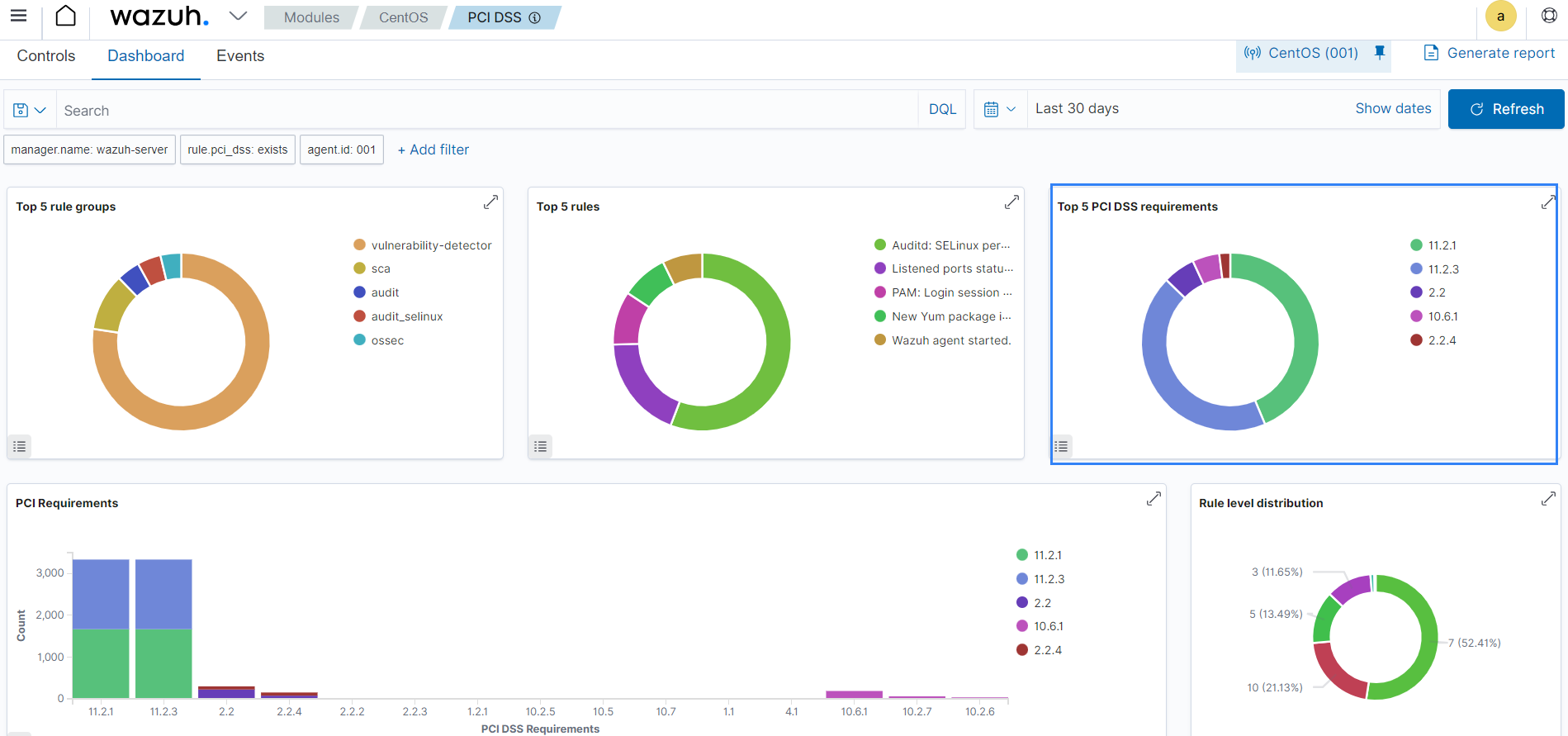

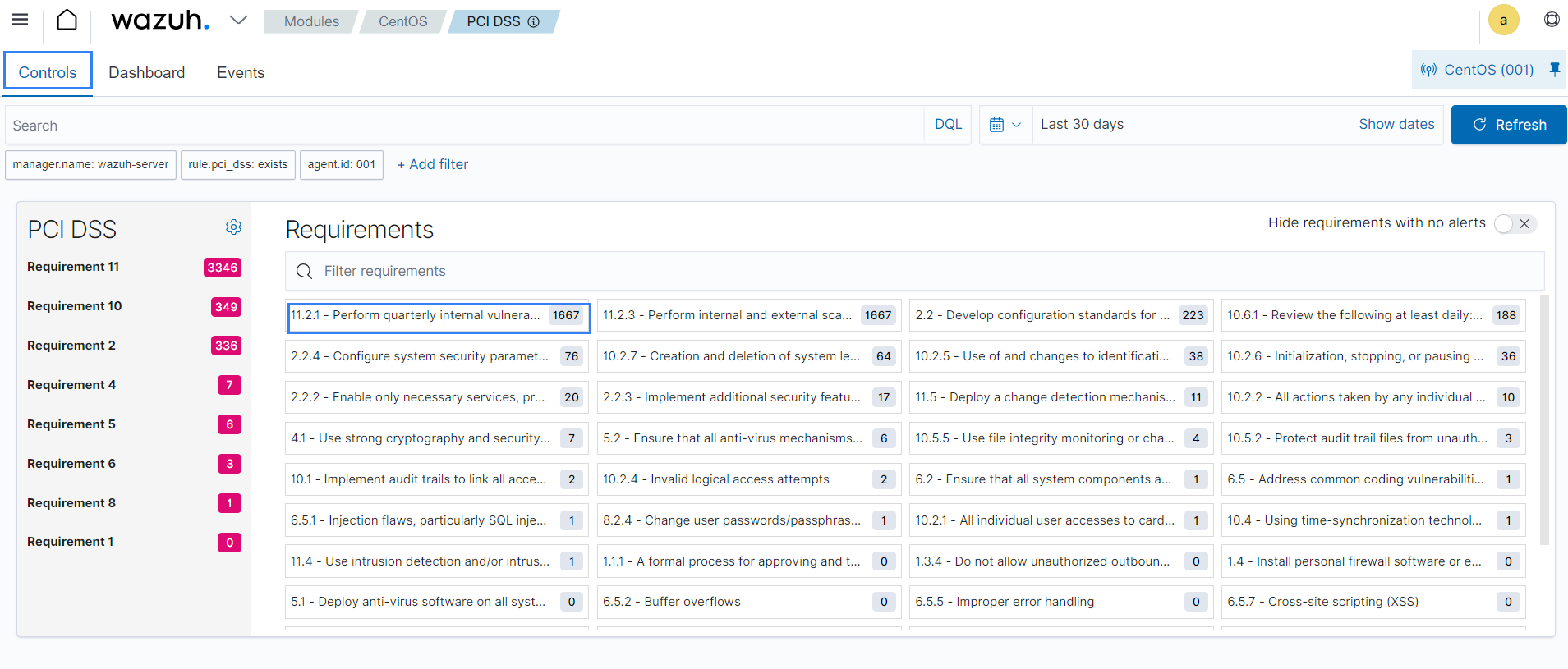

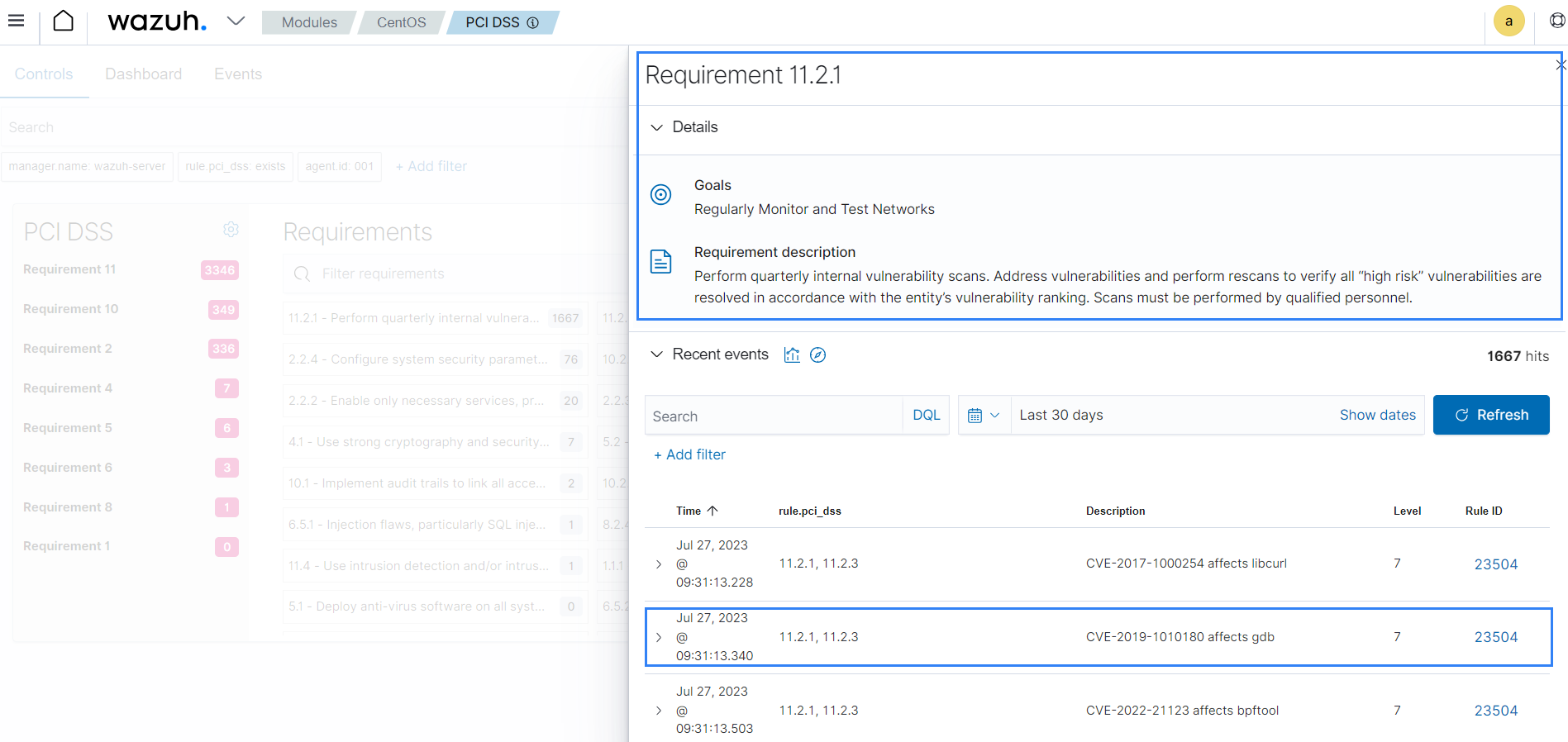

Wazuh, güvenlik izleme ve uyumluluk kullanım örneklerine özel olarak uyarlanmış, kullanıma hazır bir dizi önceden tanımlanmış pano ve görselleştirme sunar. Bu panolar, başarısız oturum açmalar, kötü amaçlı yazılım tespiti ve sistem anormallikleri gibi yaygın güvenlik olaylarına ilişkin içgörüler sağlar. Bu panoları özel ihtiyaçlarınıza ve gereksinimlerinize uyacak şekilde daha da özelleştirebilirsiniz. Aşağıda, **En İyi 5 PCI DSS Gereksinimi** , **En İyi 5 uyarı** ve **Uyarı grupları evrimi** gibi çeşitli ilginç bilgileri gösteren **Güvenlik olayı** panosunun örnek bir görüntüsü bulunmaktadır .

>

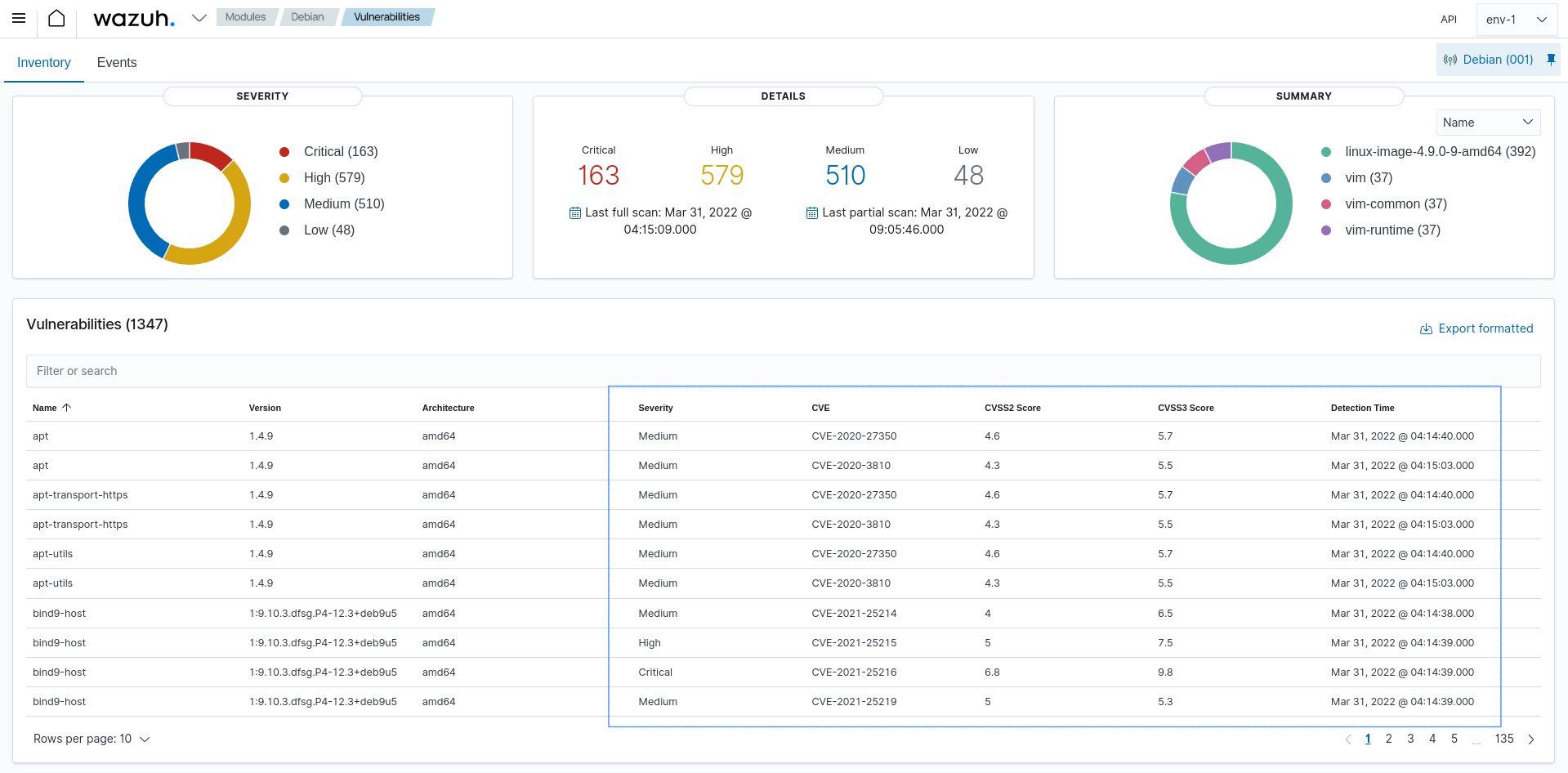

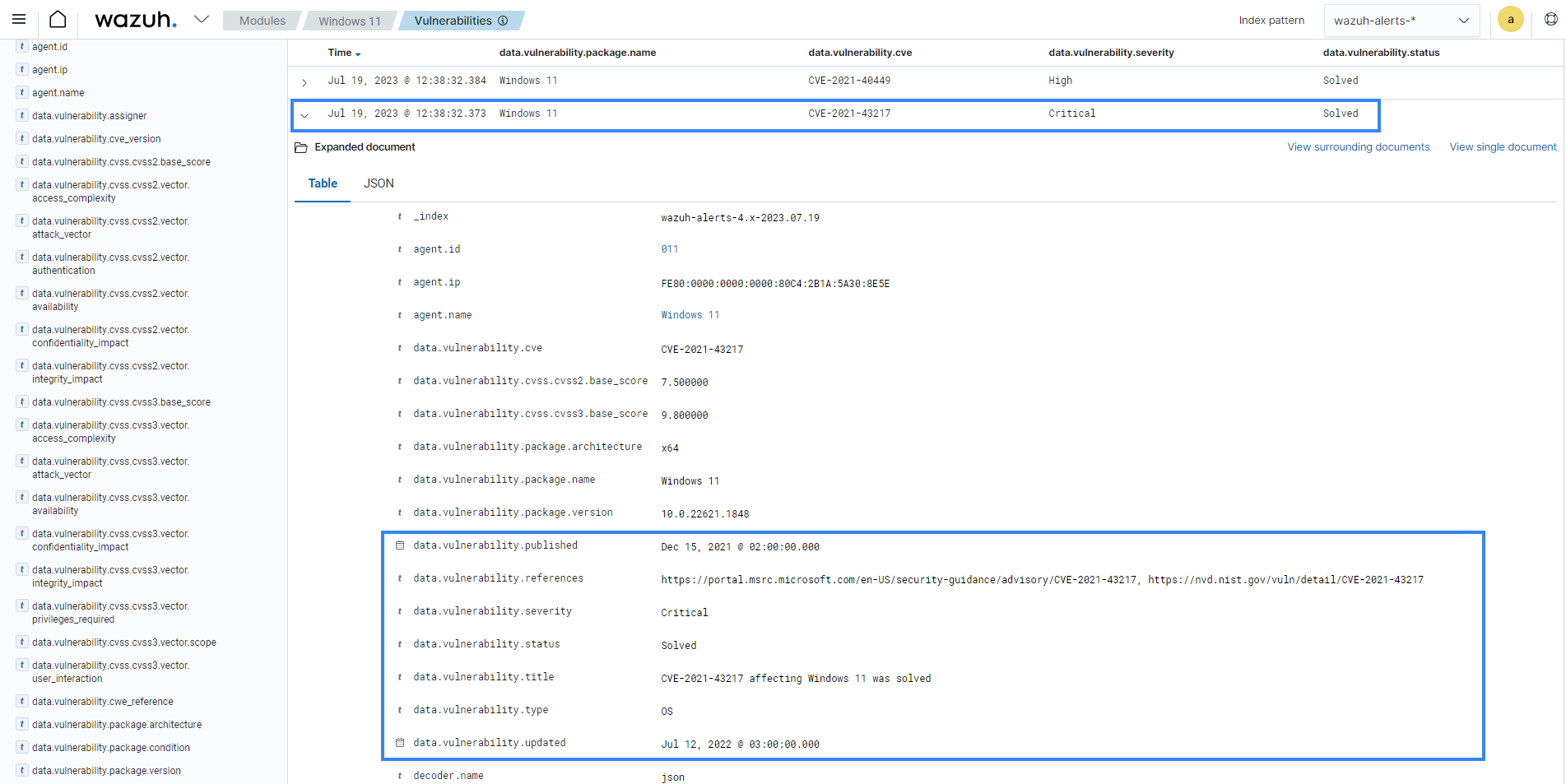

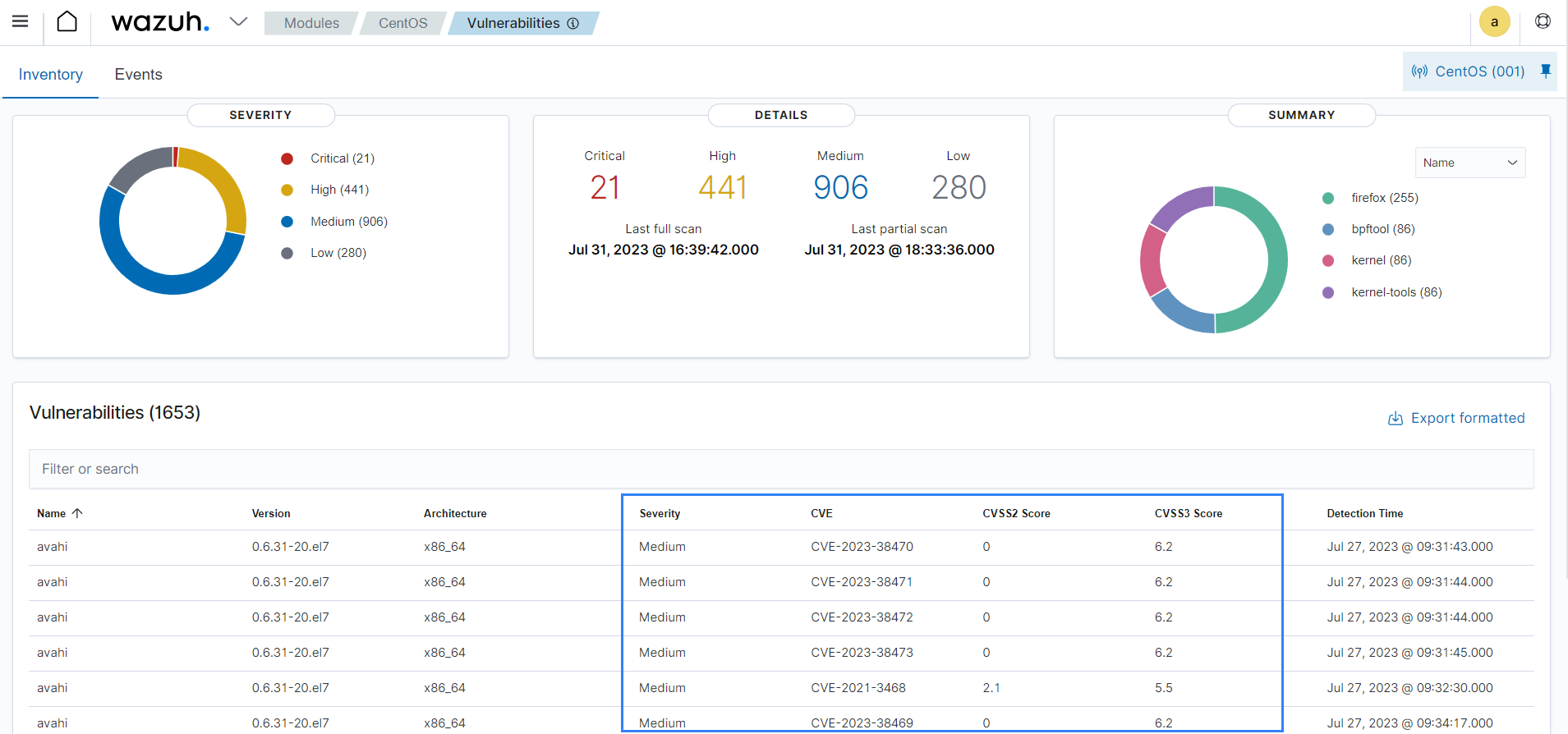

Yeni güvenlik açıkları keşfedildiğinde panoda oluşturulan uyarıları görüntüleyebilirsiniz.