##### Wazuh Dashboard

Wazuh arşivlerini, avlanan teknikle ilgili olayları sorgulamak ve görüntülemek için kullanın. Arşivlere danışırken bazı olayların Wazuh panosunda uyarı olarak yakalanmış olabileceğini unutmamak önemlidir. Algılama yapılmayan uyarılar ve olaylar dahil olmak üzere Wazuh arşivlerinden gelen bilgileri kullanarak özel gereksinimlerinize göre özel kurallar oluşturabilirsiniz.

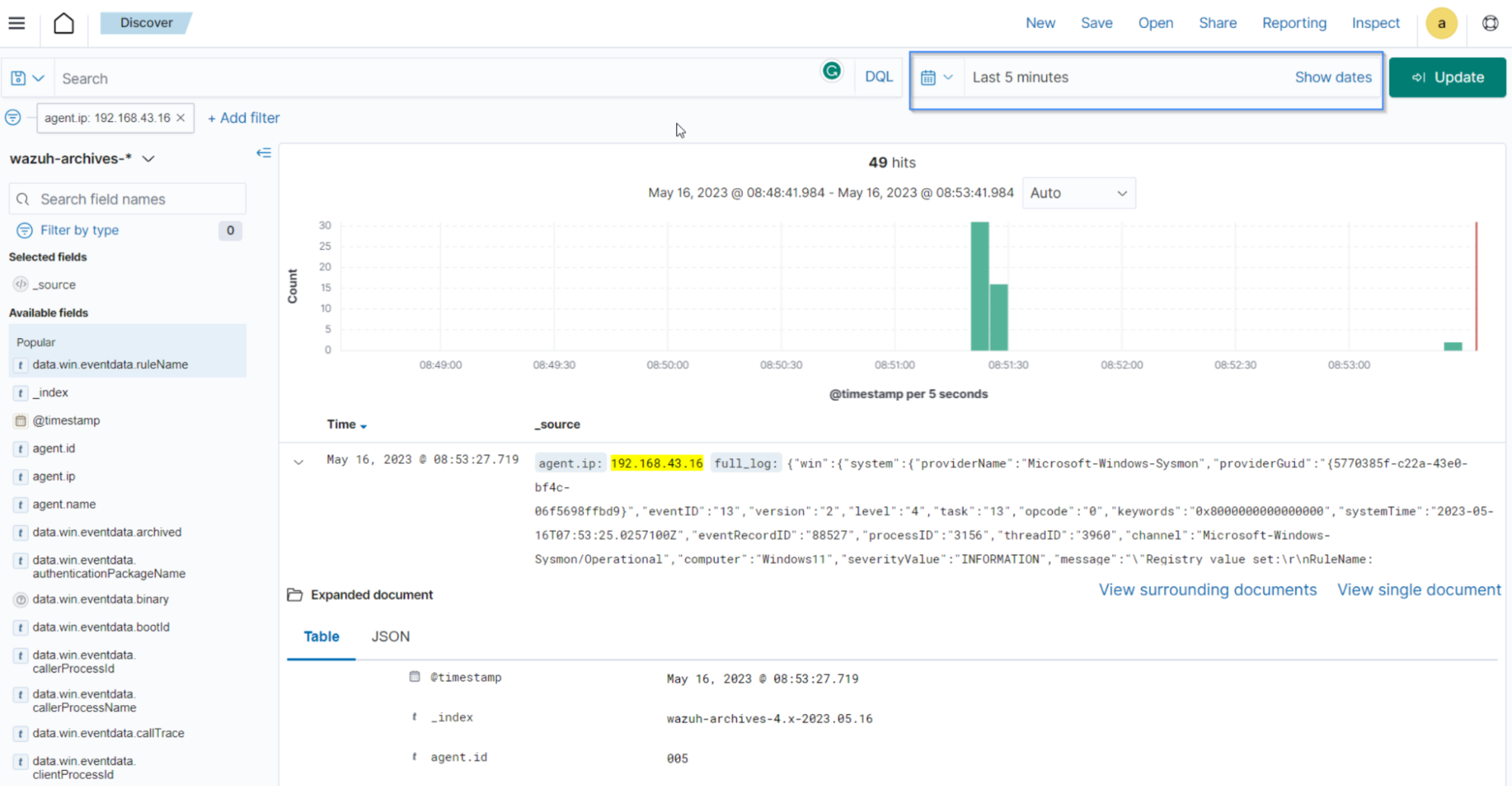

1. Testin gerçekleştirildiği son beş dakika içinde meydana gelen olayları görüntülemek için bir zaman aralığı filtresi uygulayın. `agent.id`, `agent.ip`veya kullanarak belirli Windows uç noktasından günlükleri görüntülemek için filtre uygulayın `agent.name`.

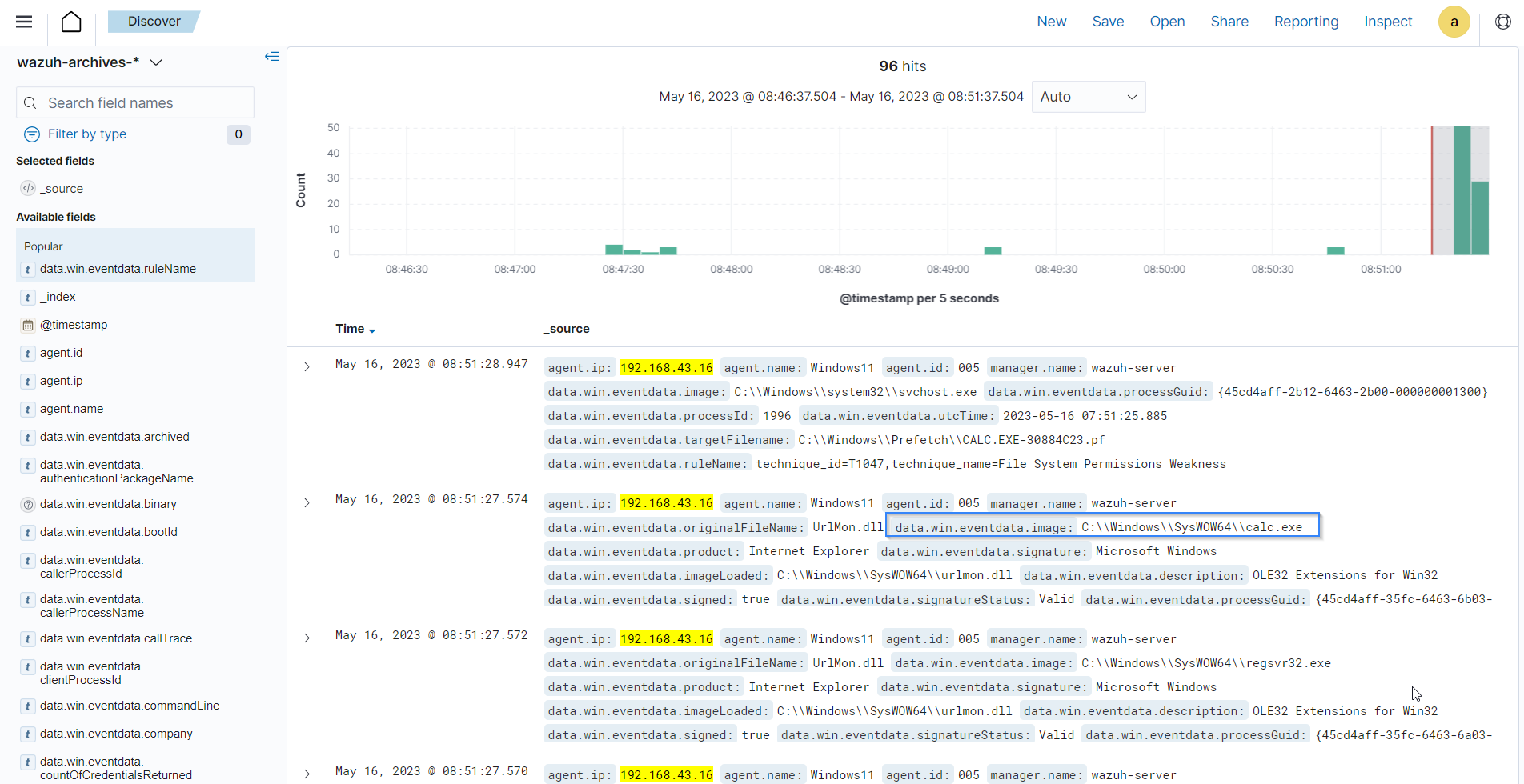

Daha önceki saldırı emülasyonuyla bir korelasyon belirlemek için inceleyebileceğiniz birden fazla isabet vardır. Örneğin, test sırasında Windows uç noktasında gözlemlenene benzer bir hesap makinesi oluşturma olayı fark edebilirsiniz.

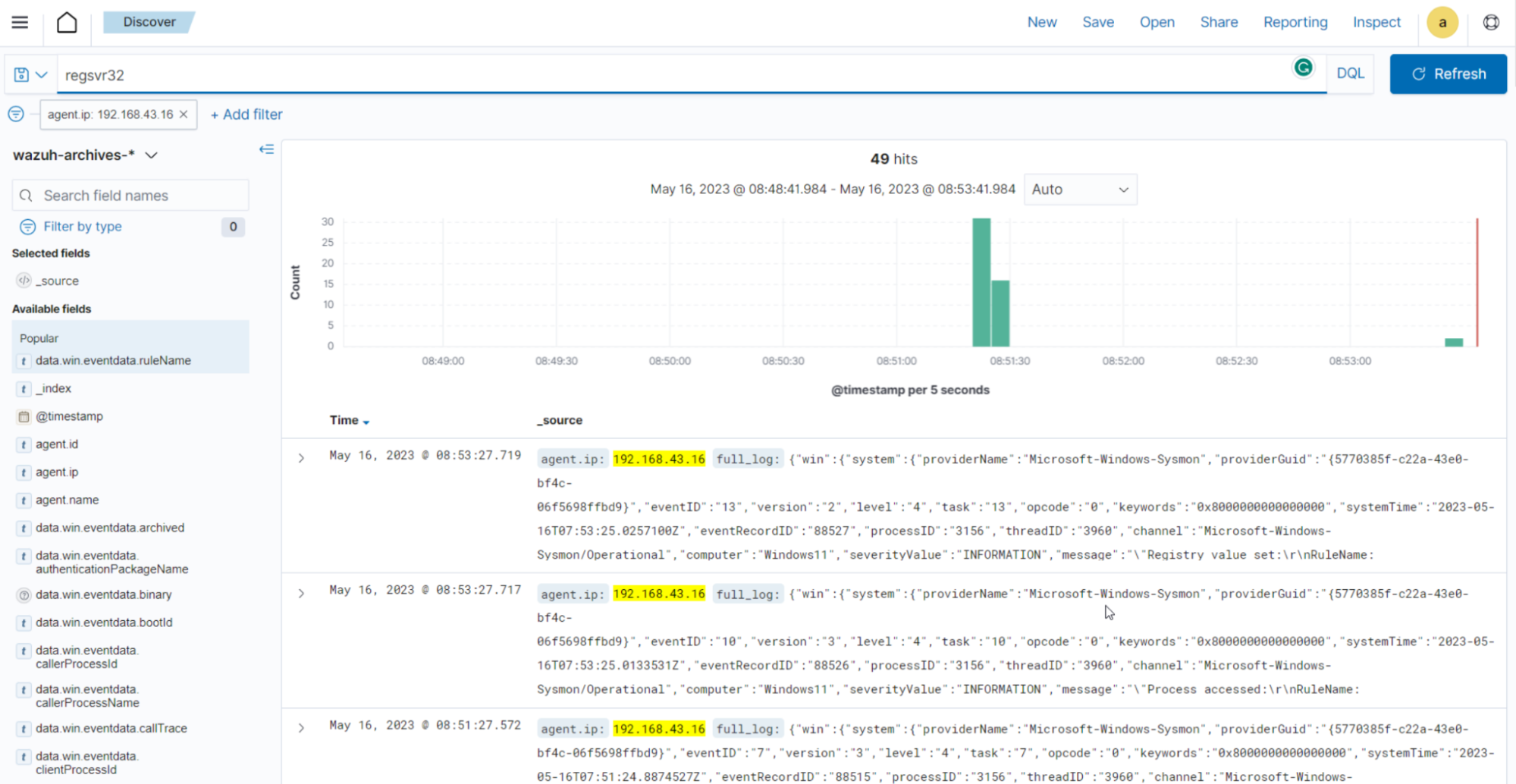

2. `regsvr32`Olaylarla ilgili işlemleri kolaylaştırmak ve araştırmak için arama çubuğuna yazın `regsvr32`.

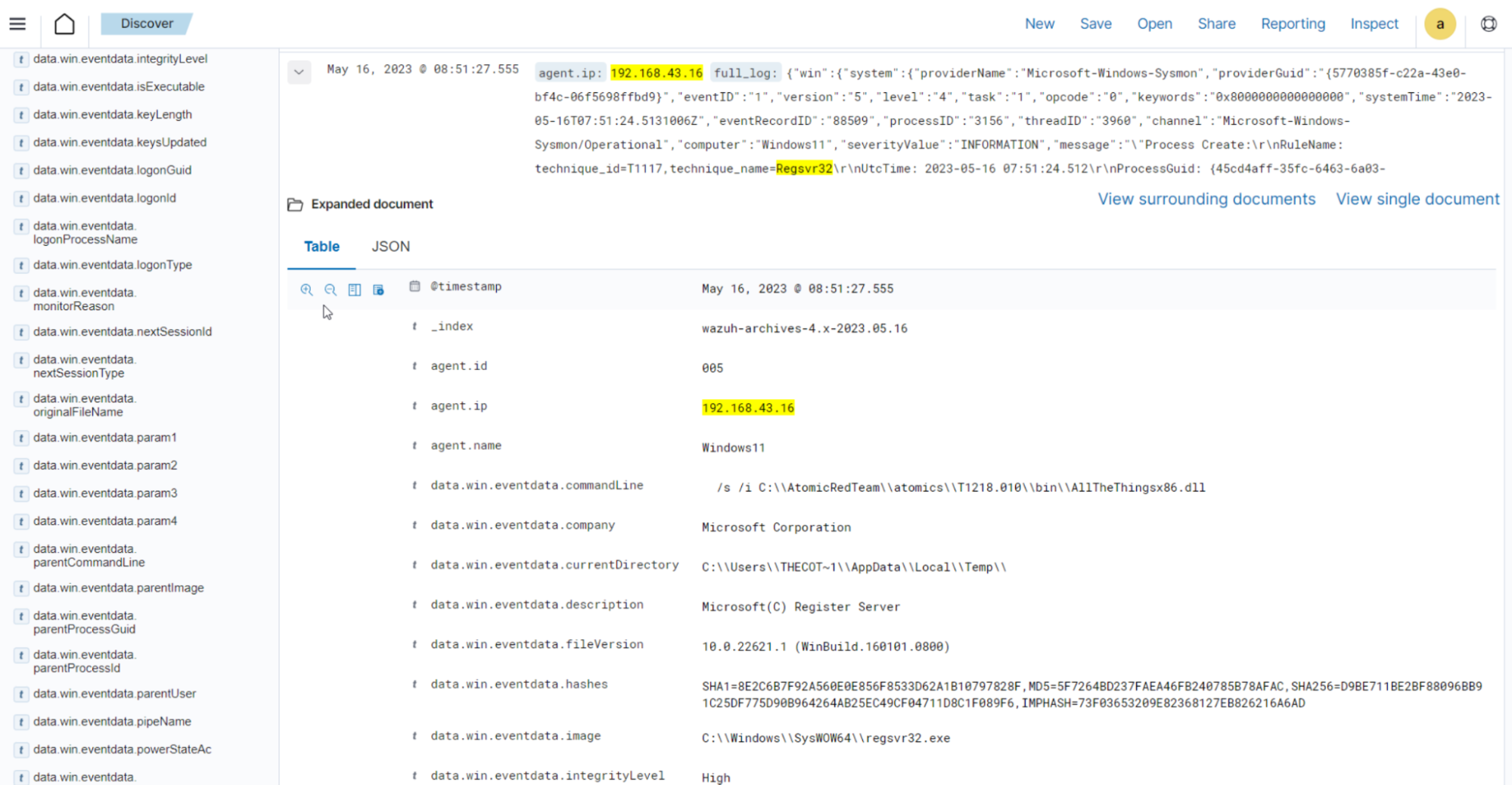

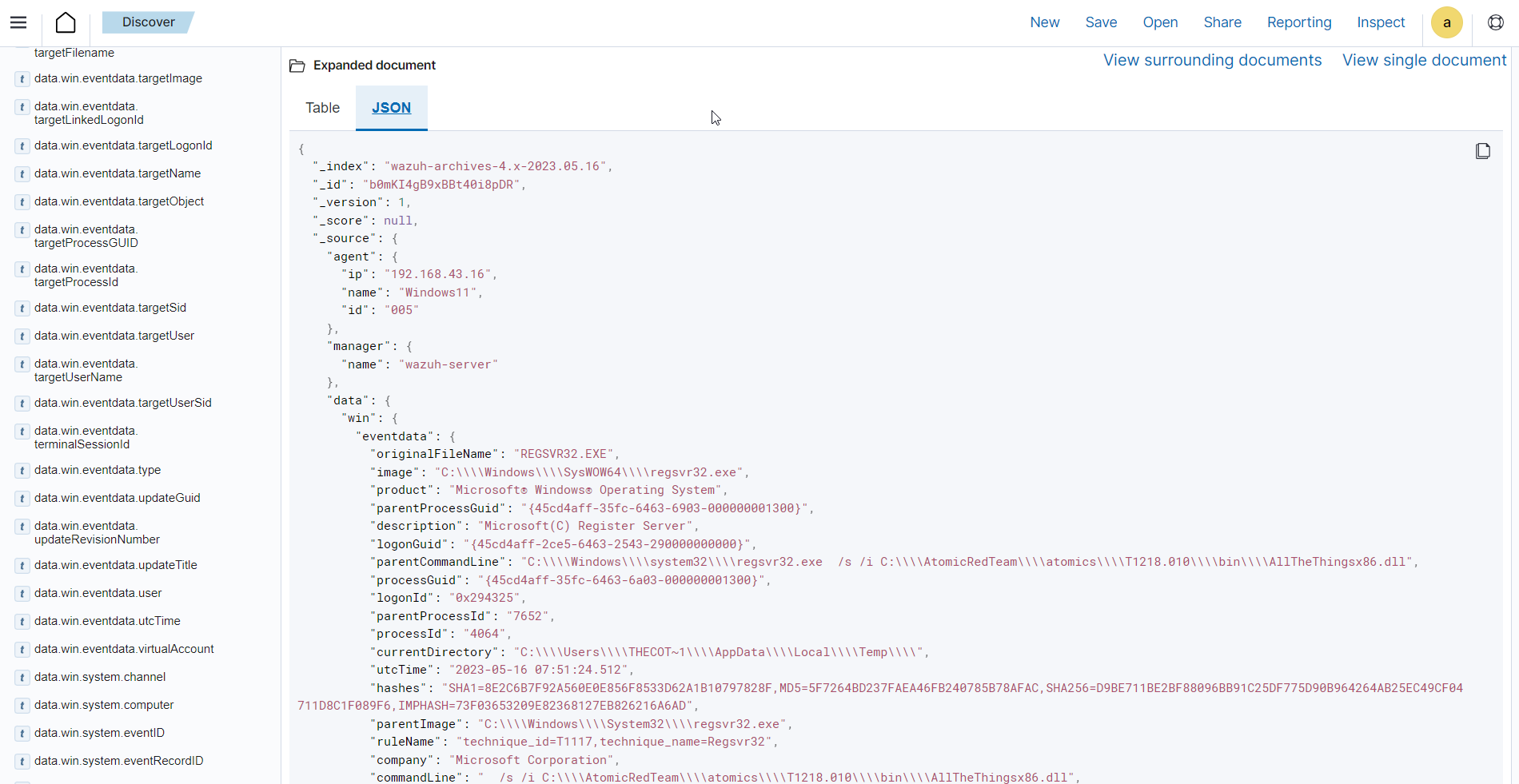

3. İlgili alanları görüntülemek için herhangi bir olayı genişletin.

4. Arşivlenmiş günlüklerin JSON formatını görüntülemek için JSON sekmesine tıklayın.

Komutlar, hizmetler, yollar ve daha fazlası gibi etkinliklere ilişkin belirli ayrıntıları JSON günlüğünden çıkarabilir ve doğrulayabilirsiniz. Aşağıda, ilk işlem oluşturmayı ve yürütülen komutla ilgili öznitelikleri tanımlayabilirsiniz:

```

"data": {

"win": {

"eventdata": {

"originalFileName": "REGSVR32.EXE",

"image": "C:\\\\Windows\\\\SysWOW64\\\\regsvr32.exe",

"product": "Microsoft® Windows® Operating System",

"parentProcessGuid": "{45cd4aff-35fc-6463-6903-000000001300}",

"description": "Microsoft(C) Register Server",

"logonGuid": "{45cd4aff-2ce5-6463-2543-290000000000}",

"parentCommandLine": "C:\\\\Windows\\\\system32\\\\regsvr32.exe /s /i C:\\\\AtomicRedTeam\\\\atomics\\\\T1218.010\\\\bin\\\\AllTheThingsx86.dll",

"processGuid": "{45cd4aff-35fc-6463-6a03-000000001300}",

"logonId": "0x294325",

"parentProcessId": "7652",

"processId": "4064",

"currentDirectory": "C:\\\\Users\\\\THECOT~1\\\\AppData\\\\Local\\\\Temp\\\\",

"utcTime": "2023-05-16 07:51:24.512",

"hashes": "SHA1=8E2C6B7F92A560E0E856F8533D62A1B10797828F,MD5=5F7264BD237FAEA46FB240785B78AFAC,SHA256=D9BE711BE2BF88096BB91C25DF775D90B964264AB25EC49CF04711D8C1F089F6,IMPHASH=73F03653209E82368127EB826216A6AD",

"parentImage": "C:\\\\Windows\\\\System32\\\\regsvr32.exe",

"ruleName": "technique_id=T1117,technique_name=Regsvr32",

"company": "Microsoft Corporation",

"commandLine": " /s /i C:\\\\AtomicRedTeam\\\\atomics\\\\T1218.010\\\\bin\\\\AllTheThingsx86.dll",

"integrityLevel": "High",

"fileVersion": "10.0.22621.1 (WinBuild.160101.0800)",

"user": "Windows11\\\\Testuser",

"terminalSessionId": "2",

"parentUser": "Windows11\\\\Testuser"

},

"system": {

"eventID": "1",

"keywords": "0x8000000000000000",

"providerGuid": "{5770385f-c22a-43e0-bf4c-06f5698ffbd9}",

"level": "4",

"channel": "Microsoft-Windows-Sysmon/Operational",

"opcode": "0",

"message": "\"Process Create:\r\nRuleName: technique_id=T1117,technique_name=Regsvr32\r\nUtcTime: 2023-05-16 07:51:24.512\r\nProcessGuid: {45cd4aff-35fc-6463-6a03-000000001300}\r\nProcessId: 4064\r\nImage: C:\\Windows\\SysWOW64\\regsvr32.exe\r\nFileVersion: 10.0.22621.1 (WinBuild.160101.0800)\r\nDescription: Microsoft(C) Register Server\r\nProduct: Microsoft® Windows® Operating System\r\nCompany: Microsoft Corporation\r\nOriginalFileName: REGSVR32.EXE\r\nCommandLine: /s /i C:\\AtomicRedTeam\\atomics\\T1218.010\\bin\\AllTheThingsx86.dll\r\nCurrentDirectory: C:\\Users\\THECOT~1\\AppData\\Local\\Temp\\\r\nUser: Windows11\\Testuser\r\nLogonGuid: {45cd4aff-2ce5-6463-2543-290000000000}\r\nLogonId: 0x294325\r\nTerminalSessionId: 2\r\nIntegrityLevel: High\r\nHashes: SHA1=8E2C6B7F92A560E0E856F8533D62A1B10797828F,MD5=5F7264BD237FAEA46FB240785B78AFAC,SHA256=D9BE711BE2BF88096BB91C25DF775D90B964264AB25EC49CF04711D8C1F089F6,IMPHASH=73F03653209E82368127EB826216A6AD\r\nParentProcessGuid: {45cd4aff-35fc-6463-6903-000000001300}\r\nParentProcessId: 7652\r\nParentImage: C:\\Windows\\System32\\regsvr32.exe\r\nParentCommandLine: C:\\Windows\\system32\\regsvr32.exe /s /i C:\\AtomicRedTeam\\atomics\\T1218.010\\bin\\AllTheThingsx86.dll\r\nParentUser: Windows11\\Testuser\"",

"version": "5",

"systemTime": "2023-05-16T07:51:24.5131006Z",

"eventRecordID": "88509",

"threadID": "3960",

"computer": "Windows11",

"task": "1",

"processID": "3156",

"severityValue": "INFORMATION",

"providerName": "Microsoft-Windows-Sysmon"

}

}

},

```

Diğer ilgili olaylar üzerinde daha fazla araştırma yaparak, regsvr32 yardımcı programı tarafından oluşturulan bir işlem enjeksiyon olayını ve yüklenen görüntüyü görebilirsiniz:

```

"data": {

"win": {

"eventdata": {

"originalFileName": "mscoree.dll",

"image": "C:\\\\Windows\\\\SysWOW64\\\\regsvr32.exe",

"product": "Microsoft® Windows® Operating System",

"signature": "Microsoft Windows",

"imageLoaded": "C:\\\\Windows\\\\SysWOW64\\\\mscoree.dll",

"description": "Microsoft .NET Runtime Execution Engine",

"signed": "true",

"signatureStatus": "Valid",

"processGuid": "{45cd4aff-35fc-6463-6a03-000000001300}",

"processId": "4064",

"utcTime": "2023-05-16 07:51:24.774",

"hashes": "SHA1=52A6AB3E468C4956C00707DF80C7609EEE74D9AD,MD5=BEE4D173DA78E4D3AC9B54A95C6A464A,SHA256=36B0BA10BBB6575CA4A4CBDE585F6E19B86B3A80014B3C3D8335F861D8AEBFAB,IMPHASH=47F306C12509ADBBC266F7DA43529A4D",

"ruleName": "technique_id=T1055,technique_name=Process Injection",

"company": "Microsoft Corporation",

"fileVersion": "10.0.22621.1 (WinBuild.160101.0800)",

"user": "Windows11\\\\Testuser"

},

"system": {

"eventID": "7",

"keywords": "0x8000000000000000",

"providerGuid": "{5770385f-c22a-43e0-bf4c-06f5698ffbd9}",

"level": "4",

"channel": "Microsoft-Windows-Sysmon/Operational",

"opcode": "0",

"message": "\"Image loaded:\r\nRuleName: technique_id=T1055,technique_name=Process Injection\r\nUtcTime: 2023-05-16 07:51:24.774\r\nProcessGuid: {45cd4aff-35fc-6463-6a03-000000001300}\r\nProcessId: 4064\r\nImage: C:\\Windows\\SysWOW64\\regsvr32.exe\r\nImageLoaded: C:\\Windows\\SysWOW64\\mscoree.dll\r\nFileVersion: 10.0.22621.1 (WinBuild.160101.0800)\r\nDescription: Microsoft .NET Runtime Execution Engine\r\nProduct: Microsoft® Windows® Operating System\r\nCompany: Microsoft Corporation\r\nOriginalFileName: mscoree.dll\r\nHashes: SHA1=52A6AB3E468C4956C00707DF80C7609EEE74D9AD,MD5=BEE4D173DA78E4D3AC9B54A95C6A464A,SHA256=36B0BA10BBB6575CA4A4CBDE585F6E19B86B3A80014B3C3D8335F861D8AEBFAB,IMPHASH=47F306C12509ADBBC266F7DA43529A4D\r\nSigned: true\r\nSignature: Microsoft Windows\r\nSignatureStatus: Valid\r\nUser: Windows11\\Testuser\"",

"version": "3",

"systemTime": "2023-05-16T07:51:24.7768916Z",

"eventRecordID": "88510",

"threadID": "3960",

"computer": "Windows11",

"task": "7",

"processID": "3156",

"severityValue": "INFORMATION",

"providerName": "Microsoft-Windows-Sysmon"

}

}

},

```

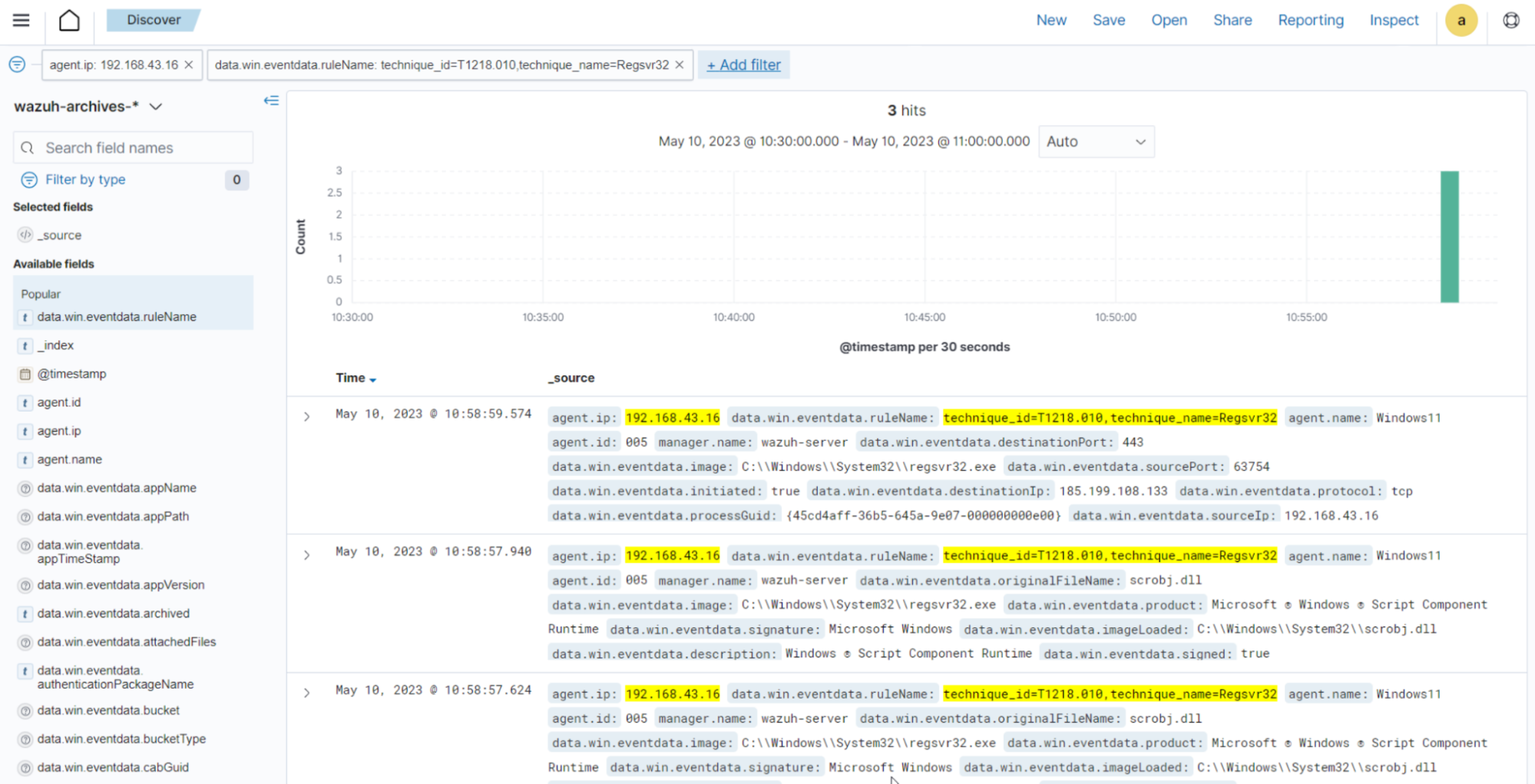

5. `data.win.eventdata.ruleName:technique_id=T1218.010,technique_name=Regsvr32`Teknik kimliğini görmek için aşağıda gösterilen filtreyi uygulayın.

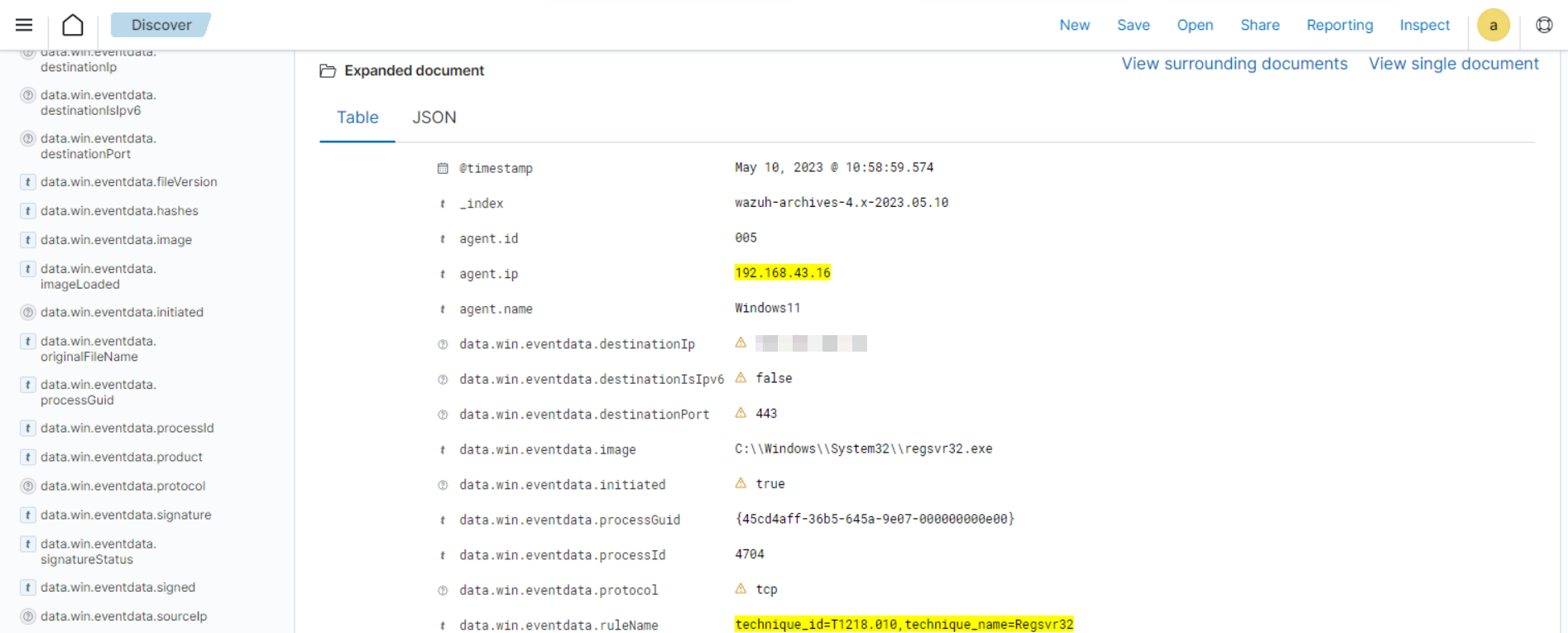

6. İlgili alanları görüntülemek için olayı genişletin.

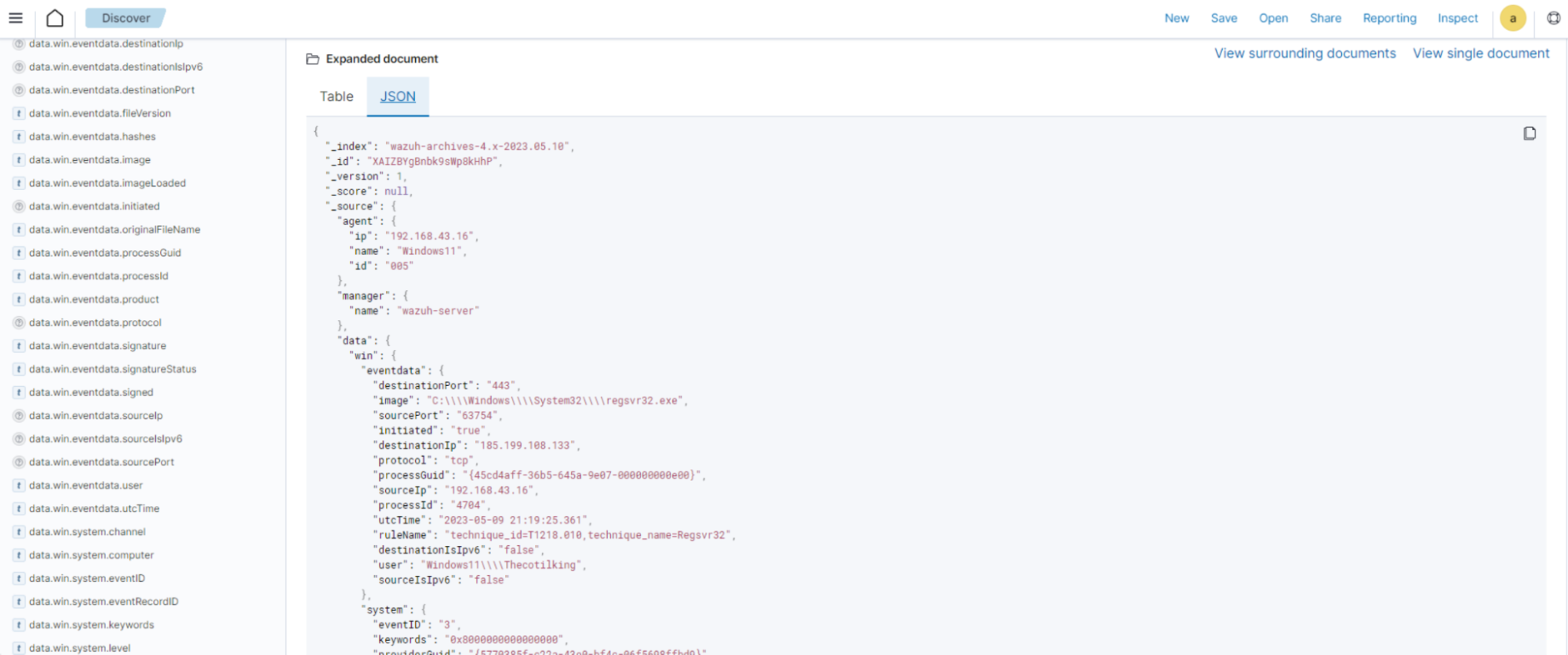

7. Arşivlenmiş günlüklerin JSON formatını görüntülemek için JSON sekmesine tıklayın.

Aşağıdaki kayıttan, olayı analiz etmeyi kolaylaştıran daha yapılandırılmış ayrıntılar çıkarabilirsiniz:

```

"data": {

"win": {

"eventdata": {

"destinationPort": "443",

"image": "C:\\\\Windows\\\\System32\\\\regsvr32.exe",

"sourcePort": "63754",

"initiated": "true",

"destinationIp": "1.1.123.23",

"protocol": "tcp",

"processGuid": "{45cd4aff-36b5-645a-9e07-000000000e00}",

"sourceIp": "192.168.43.16",

"processId": "4704",

"utcTime": "2023-05-09 21:19:25.361",

"ruleName": "technique_id=T1218.010,technique_name=Regsvr32",

"destinationIsIpv6": "false",

"user": "Windows11\\\\Testuser",

"sourceIsIpv6": "false"

},

"system": {

"eventID": "3",

"keywords": "0x8000000000000000",

"providerGuid": "{5770385f-c22a-43e0-bf4c-06f5698ffbd9}",

"level": "4",

"channel": "Microsoft-Windows-Sysmon/Operational",

"opcode": "0",

"message": "\"Network connection detected:\r\nRuleName: technique_id=T1218.010,technique_name=Regsvr32\r\nUtcTime: 2023-05-09 21:19:25.361\r\nProcessGuid: {45cd4aff-36b5-645a-9e07-000000000e00}\r\nProcessId: 4704\r\nImage: C:\\Windows\\System32\\regsvr32.exe\r\nUser: Windows11\\Testuser\r\nProtocol: tcp\r\nInitiated: true\r\nSourceIsIpv6: false\r\nSourceIp: 192.168.43.16\r\nSourceHostname: -\r\nSourcePort: 63754\r\nSourcePortName: -\r\nDestinationIsIpv6: false\r\nDestinationIp: 185.199.108.133\r\nDestinationHostname: -\r\nDestinationPort: 443\r\nDestinationPortName: -\"",

"version": "5",

"systemTime": "2023-05-09T12:04:07.0231156Z",

"eventRecordID": "63350",

"threadID": "3096",

"computer": "Windows11",

"task": "3",

"processID": "3156",

"severityValue": "INFORMATION",

"providerName": "Microsoft-Windows-Sysmon"

}

}

},

```

Algılama mantığını geliştirmek ve özel kod çözücüler ve kurallar yazmak için Wazuh arşivlerinden gelen olayları kullanabilirsiniz. Ayrıca `wazuh-logtest`, kuralları sağlanan günlüklere göre test etmek ve doğrulamak için hazır aracı da kullanabilirsiniz.