Bulut Güvenlik Durum Yönetimi

Bulut Güvenlik Duruş Yönetimi (CSPM), bulut ortamlarının güvenliğini ve uyumluluğunu sağlamada önemlidir. Kuruluşların bulut kaynaklarını hızlı ve kolay bir şekilde sağlayabildiği, yapılandırabildiği ve değiştirebildiği bulut bilişimde güvenlik yanlış yapılandırmaları potansiyeli artar. Bu güvenlik sorunları, izinlerin yanlış yönetilmesi, ağ yapılandırmalarındaki boşluklar ve diğer çeşitli faktörler nedeniyle ortaya çıkabilir.

Bulut Güvenlik Duruş Yönetimi, yanlış yapılandırmaları, güvenlik açıklarını ve olası riskleri belirlemek için bulut iş yüklerini sürekli olarak izleyerek ve değerlendirerek bu zorluğun üstesinden gelir. Ayrıca olası güvenlik risklerini düzeltmek için düzeltme adımları sağlar ve böylece bulut ortamının genel güvenlik duruşunu iyileştirir.

Wazuh, bulut, şirket içi, konteynerleştirilmiş ve sanallaştırılmış ortamlar için kapsamlı koruma sağlayan ücretsiz, açık kaynaklı, kurumsal düzeyde bir güvenlik izleme platformudur. Bu bölüm, Google Cloud'da duruş güvenliğini incelemek için Wazuh'un nasıl kullanılacağını gösterir.

Wazuh'u Google Cloud İle Entegre Etme

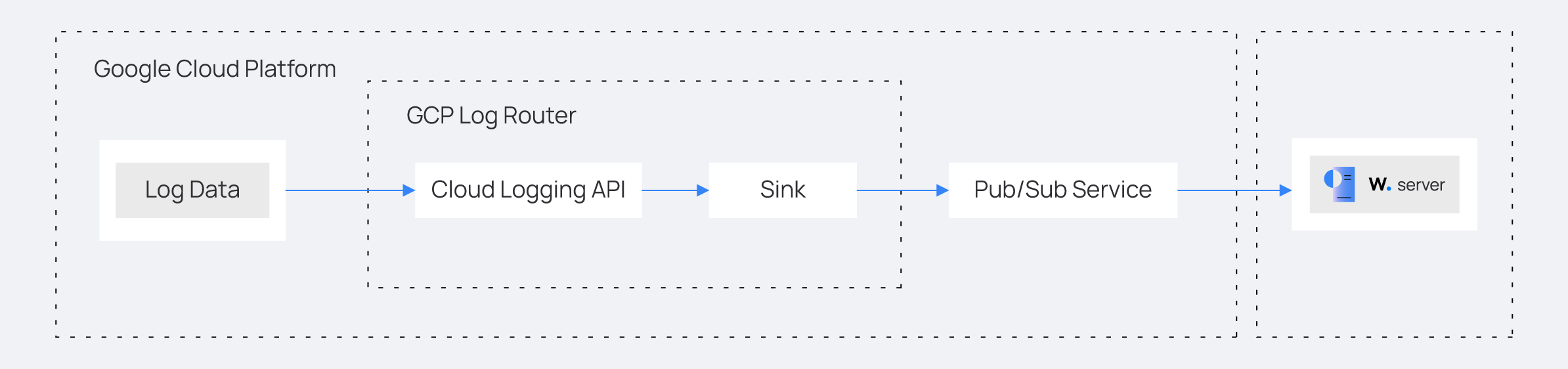

Wazuh, Google Cloud yayıncı ve abone hizmetini (Google Cloud Pub/Sub) kullanarak Google Cloud ile entegre olur. Google Cloud Pub/Sub, uygulamalar arasında günlük verilerini göndermenize ve almanıza yardımcı olan bir mesajlaşma hizmetidir. Wazuh, Pub/Sub hizmetinden günlükleri alan Google Cloud için bir entegrasyon modülü sağlar.

Google Bulut

Google Cloud Hesabını Yapılandırma

Yeni bir Google Cloud projesi ve Wazuh Google Cloud modülünün Google Pub/Sub hizmetinden günlük verilerini çekmesini sağlayan bir hizmet hesabı oluşturun. Bu yapıldıktan sonra Pub/Sub ve Sink hizmetlerini yapılandırın. Sink hizmeti, bulut güvenlik duruşu günlüklerini merkezi Google Cloud Logging hizmetinden Pub/Sub hizmetine yönlendirir.

Yapılandırmayı gerçekleştirmek için aşağıdaki adımları izleyin.

-

Yeni bir Google Cloud projesi oluşturun . Proje kimliğini not edin.

Nerede:

-

Proje adı, projeye verilen isimdir.

-

Kuruluş, Google Cloud kuruluşunun adıdır.

-

-

IAM ve yönetici açılır menüsüne gidin ve yeni bir hizmet hesabı oluşturmak için Hizmet hesapları'nı seçin . Hizmet hesapları oluşturma sayfasında, hesaba ve rollerini ekleyin.

Pub/Sub PublisherPub/Sub Subscriber

Nerede:

-

Hizmet hesabı adı , Wazuh'un Google Cloud'a bağlanmak için kullandığı ayrıcalıklı hesaptır.

-

Roller, servis hesabına verilen haklardır.

-

-

Yeni oluşturulan hizmet hesabını açın ve JSON formatında özel bir anahtar oluşturun . Tarayıcınız anahtarı otomatik olarak indirir. Wazuh, Google Cloud projenizde kimlik doğrulaması yapmak için anahtarı kullanır.

-

Pub/SubSayfanın üst kısmındaki konsol arama alanından arayın ve seçin. Konu Oluştur'a tıklayın . Konu Oluştur sayfasında, Konu Kimliğini girin ve Varsayılan abonelik ekle onay kutusunun seçili olduğundan emin olun. Ardından, Oluştur'a tıklayın. Abonelik Kimliğini not edin .

-

Google Cloud konsolunda Log Router'ı arayın ve seçin. Create Sink'e tıklayın . Lavaboya bir ad verin ve Next'e tıklayın . Sink hedef servisinde Cloud Pub/Sub konusunu seçin . Sonra, yukarıda oluşturulan konu adını seçin. Create Sink'e tıklayın .

Google Cloud projesindeki Log Router ve Sink hizmetleri sırasıyla log yönetimi ve log hedefi yönlendirmesinden sorumludur. -

Google Cloud Findings hizmetinden Google Cloud Pub/Sub hizmetine sürekli günlük aktarımını yapılandırın.

Wazuh Sunucusu

Aşağıdaki adımları uygulayarak Wazuh sunucusunu Google Cloud'dan günlük alacak şekilde yapılandırın.

Not: Komutları root yetkisiyle çalıştırın.

-

credentials.jsonŞu dizinde bir dosya oluşturun/var/ossec/wodles/gcloud/:# touch /var/ossec/wodles/gcloud/credentials.json

-

Dosyayı daha önce indirilen JSON formatındaki özel anahtarın

/var/ossec/wodles/gcloud/credentials.jsoniçeriğiyle güncelleyin . Google Cloud Pub/Sub için Wazuh modülü, Google Cloud hesabınızı doğrulamak için anahtar dosyasını kullanır. -

Yapılandırma dosyasına aşağıdaki içeriği ekleyin

/var/ossec/etc/ossec.conf. Yapılandırma, Wazuh'un proje kimliğini, Google Cloud PubSub abonelik kimliğini ve bir kimlik bilgisini kullanarak Google Cloud'a nasıl bağlanacağını belirtir.<ossec_config> <gcp-pubsub> <pull_on_start>yes</pull_on_start> <interval>5m</interval> <project_id><PROJECT_ID></project_id> <subscription_name><SUBSCRIPTION_ID></subscription_name> <credentials_file>/var/ossec/wodles/gcloud/credentials.json</credentials_file> </gcp-pubsub> </ossec_config>Yapılandırmadaki değişkenleri uygun değerlerle değiştirin.

Nerede:

-

<PROJECT_ID>Yukarıda oluşturulan Google Cloud projesinin kimliğidir . -

<SUBSCRIPTION_NAME>Google Cloud Pub/Sub'ınızın abonelik kimliğinizdir .

-

-

gcp_posture.xmlDizin içinde bir kural dosyası oluşturun/var/ossec/etc/rules/ve Google Cloud duruş bulgularını algılamak için aşağıdaki özel kuralları ekleyin:<group name="gcp,"> <!-- Misconfiguration detection --> <rule id="100200" level="10"> <if_sid>65000</if_sid> <field name="gcp.finding.findingClass">MISCONFIGURATION</field> <description>A $(gcp.finding.findingClass) with $(gcp.finding.severity) severity has been discovered on the GCP project $(gcp.resource.projectDisplayName). $(gcp.finding.description)</description> <mitre> <id>T1562</id> </mitre> </rule> <!-- Threat detection --> <rule id="100201" level="10"> <if_sid>65000</if_sid> <field name="gcp.finding.findingClass">THREAT</field> <description>A $(gcp.finding.findingClass) with $(gcp.finding.severity) severity has been discovered on the GCP project $(gcp.resource.projectDisplayName). $(gcp.finding.category).</description> <mitre> <id>T1562</id> </mitre> </rule> </group>Nerede:

-

Wazuh bir Google Cloud hesabında yanlış yapılandırma tespit ettiğinde Kural Kimliği

100200tetiklenir. -

Google Cloud bir tehdit algıladığında Kural Kimliği

100201tetiklenir.

-

-

Yapılandırmayı uygulamak için Wazuh yöneticisini yeniden başlatın:

systemctl restart wazuh-manager

Bulut Güvenlik Duruşu Yönetimi Simülasyonu

Bulgular modülü , bir Google Cloud projesi genelindeki güvenlik yanlış yapılandırmalarını kaydeden bir Google Cloud Güvenlik Komuta Merkezi hizmetidir.

Ağ Yanlış Yapılandırmaları

Ağ yanlış yapılandırmasını simüle etmek için Google Cloud konsolunda aşağıdaki işlemleri gerçekleştirin.

-

Compute Engine API'yi etkinleştirin . Bu, dahili VPC güvenlik duvarını etkinleştirecektir.

-

verybadruleBirden fazla ağ yanlış yapılandırmasını simüle etmek için Google Cloud ağ güvenliğinde bir güvenlik duvarı kuralı oluşturun . Güvenlik duvarı kuralı tüm IP adreslerinden ve bağlantı noktalarından gelen bağlantılara izin verir.

-

verybadruleGoogle Cloud ağ güvenliğindeki kurallar listesinden güvenlik duvarı kuralını silin.

Kimlik ve Erişim Yönetimi Anormal Etkinliği

-

Eğer henüz bir Gmail e-posta adresiniz yoksa, bir test adresi oluşturun.

-

IAM ve Yönetici açılır menüsüne gidin ve IAM'ı seçin. Erişim Ver'e tıklayın . Erişim Ver sayfasında, test kullanıcısının Gmail adresini Yeni sorumlu olarak girin . Ardından, rolü atayın, Proje > Sahip ve Kaydet'e tıklayın.

Duruş Yönetimi Sonucu

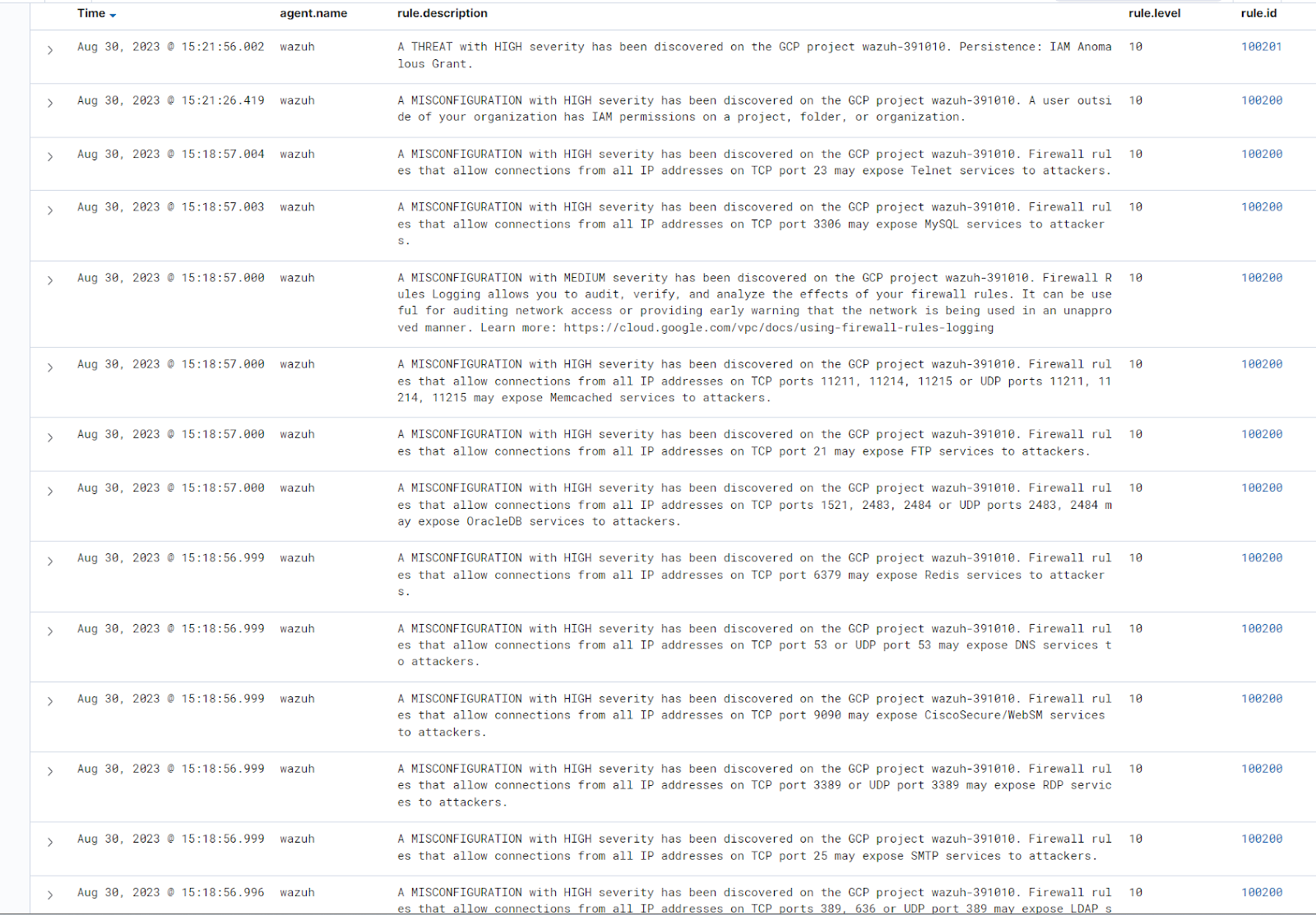

Google Cloud duruş yönetimi sonuçlarını Threat Hunting'e giderek görselleştirin . Kural kimlikleri 100200ve için filtre uygulayın 100201.

Yukarıdaki görselde Google Cloud ortamında keşfedilen hatalı yapılandırma ve tehditler gösterilmektedir.

Not: Google Cloud'un güvenlik komuta merkezini ilk etkinleştirdiğinizde uyarılar Wazuh panosunda hemen görünmeyebilir. Bunun nedeni, etkinleştirme işleminin neden olduğu gecikmedir.